Prywatność przeglądarek internetowych

-

- Patryk Królikowski,

- 13.01.2011

Jak pokazują badania, największym wrogiem skutecznego działania trybów prywatnych są wszelkiego rodzaju dodatki. Do nich też każda z przeglądarek podchodzi inaczej. Internet Explorer całkowicie blokuje dodatki (ale aktywne pozostają kontrolki ActiveX) - to zachowanie można zmienić. Firefox nie wyłącza dodatków, a Google Chrome blokuje je częściowo. Co niektóre z dodatków to kod binarny - uruchamiany z uprawnieniami użytkownika. To powoduje, że przejęcie kontroli nad dodatkiem może skutkować przejęciem kontroli nad stacją.

Skoro mowa o trybie prywatnym, warto też wspomnieć, że przeglądarki (bez względu na tryb) nie czyszczą (jak np. CCleaner czy inne programy tego typu) pamięci podręcznej DNS. Możliwe jest więc przeszukanie lokalnego cache DNS i odnalezienie informacji o żądaniach rozwiązania nazw. Musimy mieć do dyspozycji pracujący komputer i trochę szczęścia. Nie będziemy mieli pewności, skąd pochodzą te informacje - czy np. były inicjowane przez przeglądarkę, czy nie. Nie możemy też stwierdzić, czy użytkownik odwiedzał konkretną stronę celowo (np. aktywność banerów pochodzących z innych serwisów). Otrzymujemy jednak kolejny element w układance. W systemie Windows cache możemy podejrzeć za pomocą polecenia ipconfig /displaydns np.:

www.net-security.org

-----------------------------

Nazwa rekordu . . . . . . . .:

www.net-security.org

Typ rekordu . . . . . . . . .: 1

Czas wygaśnięcia (licznik TTL): 83674

Długość danych . . . . . . . .: 4

Sekcja. . . . . . . . : Odpowiedź

Rekord A (hosta). . . : 64.16.194.85

C:\nslookup

set type=aaaa

set debug

www.net-security.org

[. . .]

net-security.org

ttl = 4752 (1 hour 19 mins 12 secs)

primary name server = a.ns.joker.com

responsible mail addr = hostmaster.joker.com

serial = 2010120373

refresh = 10240 (2 hours 50 mins 40 secs)

retry = 7200 (2 hours)

expire = 1209600 (14 days)

default TTL = 86400 (1 day)

Należy jednak pamiętać, że niektóre zapytania trzymane są bardzo krótko, i trzeba mieć dostęp do uruchomionego komputera…

Nie tylko przeglądarka

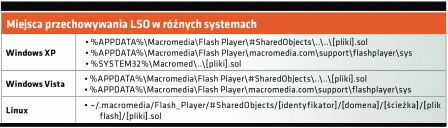

Wreszcie, na koniec warto powiedzieć o innym źródle informacji o aktywności użytkownika. Od pewnego czasu bardzo popularne są LSO (Locally Stored Objects), czy też tzw. Flash Cookies. Nie jest to co prawda ciasteczko w ścisłym tego słowa rozumieniu, ale w LSO przechowywane są bardzo podobne informacje jak w cookies. Z LSO korzysta Adobe Flash Player. W przeciwieństwie do standardowych cookie, te nie są zwykle usuwane przez przeglądarkę, kiedy czyścimy historię - przeglądarka nie ma świadomości ich istnienia. Co gorsza, pliki te nie mają charakteru tymczasowego, mogą przechowywać 100 KB danych (zwykłe cookie tylko 4 KB) i gromadzić np. informacje o systemie, nazwach użytkowników.

Przyjrzyjmy się też temu, co faktycznie znajduje się w LSO. Możemy to zrobić, korzystając z wielu edytorów, np. Sol Editor (sourceforge.net/projects/soleditor/) czy SOLReader (www.sephiroth.it/python/solreader.php). LSO składa się z trzech głównych sekcji: nagłówka, nazwy obiektu, właściwych atrybutów obiektu (dane przechowywane w LSO).