Zintegrowana ochrona sieci LAN / WLAN

-

- Kamil Folga,

- 04.03.2014

Pierwszym podstawowym procesem NAC powinno być jednak zrealizowanie mechanizmów uwierzytelniających klienta, zanim przyłączy się do sieci. Ujednolicenie powyższych reguł dla różnych technologii dostępu do sieci to NAC to jednocześnie możliwość sprawdzenia zgodności przyłączającego się punktu końcowego z określonymi wymaganiami. W przypadku braku zgodności z określonymi wymaganiami, klient nie zostanie dopuszczony do sieci. W przypadku naruszenia polityki założonej w NAC konieczne będzie generowanie informacji informującej administratora o zdarzeniu. Kolejnym etapem w tym procesie będzie podział urządzeń na niezależne grupy, w zależności od poziomu uprawnień. Zredukuje to ryzyko istnienia różnych klas urządzeń w różnych segmentach sieci. Istnienie segmentów znacznie ułatwi także implementację polityki bezpieczeństwa dla każdej z klas.

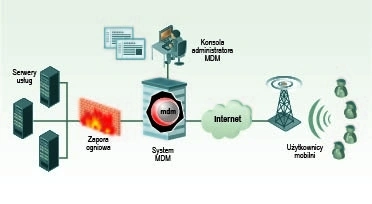

MDM (Mobile Device Management) - zarządzanie urządzeniami mobilnymi.

W idealnym przypadku każdy klient należący do określonego segmentu sieci powinien posiadać dostęp do niezbędnych serwerów usługowych. Z kolei komunikacja pomiędzy klientami z różnych klas usług domyślnie powinna zostać zablokowana. Często stosowaną polityką będzie jednak zezwolenie na dostęp segmentu dedykowanego administratorom sieci do wszystkich pozostałych segmentów Segment sieci może posiadać specyficzne uprawnienia, przykładowo zapewnienie wyłącznie dostępu do Internetu, bez możliwości korzystania z wewnętrznych aplikacji sieciowych. Innym przykładem może być przypisanie użytkownika do segmentu pozwalającego na pełny dostęp do sieci, w przypadku poprawnego uwierzytelnienia użytkownika i rejestracji urządzenia. Automatyczna rejestracja oznacza szybkie udostępnienie usług nowym użytkownikom i urządzeniom, bez konieczności akceptacji przez administratora. Funkcjonalność ta przeprowadza analizę ryzyka bazując na atrybutach użytkownika i urządzenia, przypisując odpowiednie uprawnienia w sieci. Autorejestracja działa także w drugą stronę, gdy zajdzie potrzeba szybkiego usunięcia użytkownika z sieci. Zaletą segmentacji jest także możliwość traktowania BYOD jako najmniej zaufanego segmentu sieci w organizacji. Dzięki takiej konfiguracji możemy ograniczyć zakres osiąganych usług dla BYOD jedynie do niezbędnego minimum. Będzie także w stanie w łatwy sposób ograniczać ten dostęp w ramach czasowych. Segmentację sieci bardzo łatwo można przeprowadzić z wykorzystaniem mechanizmy wirtualnych sieci VLAN oraz zapory ogniowej lub routera z możliwością realizacji list dostępu. Segmentacja sieci pozwala zrealizować odpowiednie uprawnienia w pracy z siecią.

Zobacz również:

NAC w zależności od implementacji może zawierać szereg usług dodatkowych. Czasami zajdzie potrzeba izolacji wybranego urządzenia nie spełniającego zakładanych wymagań. Istnieje możliwość, że urządzenia uzyskujące dostęp w określonych godzinach, nie będą uzyskiwały dostępu w innych godzinach. Dodatkowo istnieje możliwość kontroli dostępnej przepływności przyłączających się do sieci urządzeń. Istotnym elementem NAC powinien być moduł analizowania danych i dostępu sieciowego na przestrzeni określonych przedziałów czasowych. Starsze rozwiązania NAC były przygotowane do obsługi użytkowników, nad którymi administrator posiadał pełną kontrolę. Aktualnie produkty NAC muszą otworzyć się na urządzenia i użytkowników często nieprzewidywalnych.

Jak pracują systemy DLP?

Systemy DLP (Data Loss Prevention) jak nazwa wskazuje, przeciwdziałają utracie danych określanej często terminem wycieku informacji. System DLP realizuje te zadanie poprzez wiele zróżnicowanych mechanizmów. DLP to produkt umożliwiający ochronę informacji. DLP może wykrywać nieautoryzowane przepływy danych lub wycieki wrażliwych informacji. Technologia DLP wykorzystuje różne metody identyfikacji informacji na poziomie transportu lub przechowywania informacji. W momencie gdy istotna informacja zostanie wykryta, realizowane są określone funkcjonalności polityki bezpieczeństwa. DLP najczęściej bazuje na analizie danych z wykorzystaniem wyrażeń regularnych, oznakowaniu plików, analizie „fingerprint”. Bardzo często dane są znakowane w zależności od kategorii w celu wskazania szczególnie istotnych informacji. Najważniejszą właściwością DLP jest identyfikacja przepływów danych. Niemożliwa jest adekwatna ochrona danych jeżeli nie zostaną wcześniej odpowiednio oznaczone. Dodatkową korzyścią jest zapobieganie wyciekom informacji poprzez nieautoryzowane wydruki, e-maile, pamięci USB.

System DLP z punktu widzenia realizacji zintegrowanej polityki bezpieczeństwa, pozwala na zapewnienie ochrony informacji, niezależnie od wykorzystywanej technologii transmisji.

Dodatkowe mechanizmy zintegrowanego bezpieczeństwa (W)LAN

Jeżeli organizacja myśli o zapewnieniu zintegrowanych mechanizmów bezpieczeństwa dla użytkowników łączących się bezprzewodowo oraz przewodowo, jedynym rozwiązaniem jest realizacja wspólnej polityki bezpieczeństwa. Podstawowym elementem jest wzmocnienie elementów infrastruktury sieciowej, a także mechanizmów ochrony i zarządzania siecią. Drugim elementem jest ochrona i zarządzanie urządzeniami i użytkownikami.

Infrastruktura sieciowa, zarówno przewodowa, jak i bezprzewodowa, powinna zapewniać odpowiednią wydajność w celu poprawnej obsługi sieci, nawet przy skrajnym obciążeniu. Dodatkowo powinna umożliwiać ograniczenie dostępu i uprawnień, realizować proces eliminacji zagrożeń istniejących w sieci. Każdy z wymienionych elementów powinien współpracować zarówno z siecią przewodową, jak i bezprzewodową.

Punkty dostępowe są możliwie najbezpieczniejsze, jeżeli istnieje kontrola nad nimi. Rozwiązania NAC mogą być mocno efektywne w sprawdzaniu bezpieczeństwa zarówno urządzeń przypisanych do organizacji, jak i BYOD. NAC mogą zostać wykorzystane do forsowania minimalnych wymagań dotyczących zabezpieczeń punktów końcowych. Urządzenia końcowe powinny wspierać określony zakres dobrych praktyk w zakresie bezpieczeństwa. Przykładowo należy wyłączyć wszystkie zbędne usługi, aplikacje i protokoły. Pozwoli to zredukować ilość potencjalnych ataków. Powinna zostać zaimplementowana odpowiednia kontrola uprawnień w aplikacjach. Użytkownicy powinni uwierzytelnić się przed dostępem do systemu operacyjnego i aplikacji zawierających wrażliwe dane. Aplikacje i system operacyjny powinien być aktualizowany. Warto w tym momencie odróżnić poprawki oprogramowania od aktualizacji do nowych wersji. Istnieje wiele aplikacji posiadających wbudowane funkcjonalności aktualizacji. Istnieją także technologie przeznaczone dla większych sieci, gdzie aktualizacjami i poprawkami zarządza jedno zintegrowane rozwiązanie. Warto także zastanowić się jak aktualizować oprogramowanie poprzez zewnętrzne sieci. Może to być kłopotliwe, szczególnie przy wykorzystaniu połączenia sieciowego przez telefonię komórkową. Pobranie aktualizacji może spowodować wykorzystanie całego miesięcznego limitu transferu.

Ze względu na fakt, że coraz większa liczba urządzeń to sprzęt mobilny konieczne jest zapewnienie zapory ogniowej i systemu antywirusowego na samej maszynie końcowej. Coraz częściej taki sprzęt jest przyłączany bezpośrednio do sieci publicznych, takich jak otwarte WLAN-y. Zapory ogniowe na punktach końcowych mogą zapobiegać nieautoryzowanym próbom połączeń z innych punktów sieci. Niestety zapory ogniowe pracujące na punktach końcowych to nowość na tabletach, smartfonach czy mobilnych urządzeniach. Wykrywanie i blokowanie szkodliwego oprogramowania, antywirus, antyspam, system wykrywania intruzów są oprogramowaniem, które pomaga w powstrzymywaniu zagrożeń. Większość tych narzędzi potrafi pracować z systemami operacyjnymi klientów, także centralnie chroniąc sieć, ale nie ma możliwości bezpośredniej ochrony na tabletach oraz smartfonach. Dla takich komponentów powinno stworzyć się kontrolę bazującą na sieci oraz serwerach usług, które obsługują wskazanych klientów. Dobrym pomysłem jest zestawianie komunikacji poprzez tunel VPN do wszystkich punktów końcowych organizacji.

Integracja bezpieczeństwa sieci przewodowych i bezprzewodowych wymaga wypracowania nowego podejścia do mechanizmów obronnych. Warstwę fizyczną i dostępu do medium oraz zabezpieczenie samej transmisji, powinno realizować się w zależności od technologii. Zabezpieczenia w warstwach wyższych powinny być realizowane w oparciu o spójną politykę bezpieczeństwa, wspierana m.in. przez rozwiązania NAC czy DLP.