VoIP ma głos

-

- Antoni Steliński,

- 04.03.2014

Biurka bez telefonów – nierealny scenariusz

Ciekawe jest to, że choć usługi VoIP wyrosły ze środowiska wirtualnego, a jej pierwszymi orędownikami byli informatycy, dla których konsola była narzędziem równie naturalnym, co telefon w ręku, to obecnie obserwujemy powiązanie usług ze słuchawkami nie do odróżnienia od tych, znanych z telefonii analogowych.

Telefon konferencyjny VoIP Panasonic KX-NT700NE. Futurystyczny design adekwatny do do funkcjonalności?

Na stan rynku telefonów IP, wyglądających jak standardowe, ale przystosowanych do działania natychmiast po wpięciu kabla interfejsu RJ45 oraz bramek IP pozwalających na dołączanie do central cyfrowych zwykłych aparatów, ma wpływ kilka czynników.

Zobacz również:

Przede jest to efekt „wylania się” technologii poza grono pasjonatów na biurka szeregowych pracowników, którzy doceniają zalety ceny i możliwości samodzielnej konfiguracji numeru, ale poza tym oczekują identycznie prostej obsługi, jak w przypadku tradycyjnych telefonów stacjonarnych. Spore znaczenie mają też marketingowe wysiłki „zasiedziałych” producentów sprzętu, których nie stać na utratę tak opłacalnej niszy urządzeń dla biur i domów, więc dołączają do swych produktów rodzinę sprzętu IP (w ubiegłym roku dołączył do nich np. Panasonic).

Nie bez znaczenia jest także czynnik ulotny – w wielu sytuacjach uczestnik rozmowy korzystający z aplikacji (softfon), która zawsze konkuruje na pulpicie z innymi uruchomionymi programami, jest znacznie mniej skupiony niż podczas konwersacji ze słuchawką w garści.

VoIP w chmurze

Istnieją jednak dwa obszary, gdzie aplikacje pozwalające na wykonywanie i odbieranie połączeń bezpośrednio z komputera są nie do zastąpienia. Pierwszy to rynek call center, gdzie po pierwsze, centralnie administrowane aplikacje klienckie są doskonałym narzędziem nie tylko do rozmów, ale ewaluacji grup, strategii i poszczególnych pracowników, możliwych szybciej niż przy sczytywaniu logów ze sprzętu. Drugim obszarem jest posiadająca znacznie szerszy zasięg chmura, czyli ekspansja aplikacji do urządzeń mobilnych – komórek i laptopów, sprawiająca, że technologia VoIP w ślad za wszechobecnym Internetem wylądowała w kieszeniach marynarek pracowników w terenie.

Stosowne narzędzia dla platformy Android (rzadziej Symbian i iOS) oferują już niemal wszyscy operatorzy, co przekłada się na zwiększenie przychodu z pojedynczego numeru. Widać tutaj ogromną dynamikę wzrostu, szczególnie jeśli uwzględnimy, że jeszcze w 2010 roku usługa głosu po IP była dostępna wyłącznie na telefonach stacjonarnych i softfonach dla Windows, gdy obecnie na tabletach i smartfonach funkcjonują wszędzie tam, gdzie jest zasięg nie tylko Wi-Fi czy 3G, ale także w sytuacjach awaryjnych technologii Edge.

Nigeryjskie 0700 i inne zagrożenia

Przy wszystkich zaletach przesyłania głosu przez IP, dostępnego zawsze po spełnieniu warunku zapewnienia odpowiednich parametrów łącza dostępowego, technologia ta, jak wszystkie związane z internetem, już od powstania obarczona jest ryzykiem ataków hakerskich. Pomijając sporadyczne próby podsłuchu, większość przestępczej działalności jest ukierunkowana na przejęcie numeru lub centrali i wydzwonienie z niej jak największej liczby kosztownych minut na numery „premium”, zarabiające na tej usłudze.

Na całkowity koszt połączenia dla użytkownika końcowego zawsze składa się marża dostawcy oraz suma rozliczeń międzyoperatorskich, a w przypadku serwisów dodatkowo płatnych – np. 0 700 – ich właściciel otrzymuje uzgodnioną kwotę za połączenie przychodzące. Wykorzystując ten mechanizm szajki przestępcze zakładają automatyczne serwisy telefoniczne, działające na zasadzie zapętlonego odtwarzania, co powoduje maksymalnie długi czas raz nawiązanego połączenia. Naturalnie lokalizacją takich serwisów są kraje, gdzie cena za połączenie z regionów o dużej penetracji rynku usługami VoIP jest odpowiednio wysoka. Z reguły są to państwa afrykańskie lub wyspy Pacyfiku, a same serwisy to np. tabele wyników sportowych czy usługa odtwarzania bajek dla dzieci.

Po założeniu miejsca docelowego, skrypty przeczesują Iinternet w podanym zakresie numerów IP, by zlokalizować systemy lub urządzenia telefonii. Po ich identyfikacji, np. w wyniku odpowiedzi na rozpoczynające rozmowę polecenie invite (dla użytkowników objawia się to głuchymi telefonami – pojedynczymi sygnałami z nieznanych numerów) przypuszczany jest mniej lub bardziej zaawansowany atak na konto konfiguracyjne. Stosowane są próby użycia domyślnych haseł producenta sprzętu, metody słownikowe i brute force.

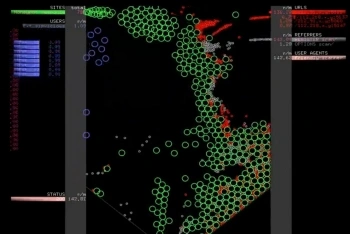

Wizualizacja ataku hackingowego na serwer VoIP. Źródło: Dataviz Australia

Po udanym przejęciu centrali czy numeru roboty uruchamiają połączenie z zamorskim serwisem, zestawiając je ponownie w razie przerwania, aż do wykrycia ataku i zablokowania dostępu. Niezależnie od oczywistości samego faktu włamania, posiadacz numeru musi jednak uiścić monstrualny rachunek, a po rozliczeniach jego spora część (10–40%) trafia do właściciela serwisu. Z uwagi na sytuowanie takich firm w krajach, gdzie z trudem egzekwowane są międzynarodowe przepisy, a współpraca lokalnych instytucji np. z Interpolem jest ułomna, nie ma realnej możliwości dowiedzenia zlej woli ich posiadaczom i postawienia przed wymiarem sprawiedliwości. Sama lokalizacja nie świadczy o tym, że za przestępczym biznesem stoją mieszkańcy egzotycznych regionów. Dla przykładu w 2010 roku, w rezultacie zakończonej powodzeniem, jednej z największych akcji departamentów IT Policji wielu krajów, okazało się, że hakerzy, którzy tą metodą wykradli połączenia warte ponad 11 mln. euro, byli obywatelami Rumunii. Służby bezpieczeństwa nie są bezradne wobec zjawiska i w sieci prowadzona jest walka ze światem przestępczym, poprzez analizę logów, śledzenie forów w Darknecie itp.

Działania intruzów także mogą być wykrywane, zanim przyniosą wymierne szkody. Służy temu m.in. sieć „honeypotów”, czyli serwerów-pułapek; emulatory takie są widoczne w sieci, jako działające huby VoIP, natomiast ich celem jest zbieranie informacji na temat metod wrogiego przejmowania oraz analiza i dystrybucja informacji pozwalających na zapobieganie takim atakom na prawdziwe systemy. W naszym kraju zaplecze dla podobnych działań i jego obsługę zapewnia m.in. CERT (Computer Emergency Response Team) Polska.

Najbardziej znanym narzędziem ataków jest oprogramowanie SIP Vicious – oficjalnie określane przez twórców jako system diagnozy bezpieczeństwa systemów VoIP, jednak faktem jest, że audyt ten w niepowołanych rękach sprowadza się do znajdywania luk w centralach IP. Popularność tego narzędzia wynikająca z jego wysokiej jakości, osłabia na szczęście potencjalne skutki jego użycia. Większość początkujących hakerów wykorzystuje domyślne procedury i skrypty programu, co sprawia, że są one czytelne dla administratorów VoIP, a to pozwala na eliminację intruzów, a nawet „odpowiedź ogniem”.

O ile opisane powyżej włamanie na serwer Asterisk nie różni się wiele od innych standardowych działań hakerskich, o tyle zjawiskiem wyjątkowym dla VoIP jest SPIT, czyli spam głosowy. Jest to przesyłanie na dużą liczbę terminali wiadomości głosowych – najczęściej reklamowych. Zaletą, z punktu widzenia spamerów, jest możliwość równoczesnej dystrybucji komunikatu na dużą liczbę terminali przy jednostkowym nakładzie. Dla operatorów i użytkowników niesie to za sobą zagrożenie radykalnego pogorszenia jakości usługi, wynikającego z obciążenia. Choć obecnie ataki tego typu określić można jako incydentalne, eksperci upatrują w SPIT duże zagrożenie i przewidują wzrost aktywności tego rodzaju napaści w miarę rozwoju popularności platform VoIP.