Bezpieczeństwo z chmury

-

- Józef Muszyński,

- 10.06.2013

Analizowanie zdarzeń

Głównym źródłem informacji o złośliwych działaniach może być skromny plik logu. W dziennikach zdarzeń często można znaleźć symptomy naruszenia bezpieczeństwa. Systemy SIEM (Security Information and Event Management) wykorzystują dane zawarte w rozproszonych logach i gromadzą je w centralnym miejscu, gdzie mogą być oczyszczane, monitorowane i analizowane. Taka centralizacja zapewnia świadomość bieżącej sytuacji, niezbędną do efektywnego zarządzania ryzykiem operacyjnym IT. Systemy SIEM zbierają i konsolidują dane z DLP, monitorowania sieci, IDS/IDP oraz logów systemowych.

SIEM dostarcza wczesnych sygnałów ostrzegawczych, eliminując konieczność wyznaczania osób do stałego monitorowania ruchu i rozstrzygania, które działania zasługują na alarm lub bardziej radykalną reakcję. Przeszukuje logi, w celu rozpoznania, do których danych, aplikacji i systemów pamięci uzyskiwali dostęp poszczególni pracownicy; odnotuje nietypowe zachowania, powiadamia o nich administratora oraz rejestruje dla późniejszych analiz.

Zobacz również:

Zazwyczaj są to rozwiązania wymagające pewnego okresu dostrajania - przez użytkownika końcowego lub dostawcę cloud - w celu uniknięcia przeciążenia i fałszywie pozytywnych rozpoznań, jak również pominięcia istotnych zagrożeń. Poziomy odniesienia mogą być ustalane na podstawie średniego poziomu użytkowania pasma, typowych wzorców ruchu i innych działań, widocznych podczas normalnych operacji. Oceniając system SIEM dostarczany w formule SaaS, trzeba brać pod uwagę zakres koncentracji zdarzeń, a także możliwości redukcji zdarzeń do tych użytecznych.

Bezpieczeństwo w internecie

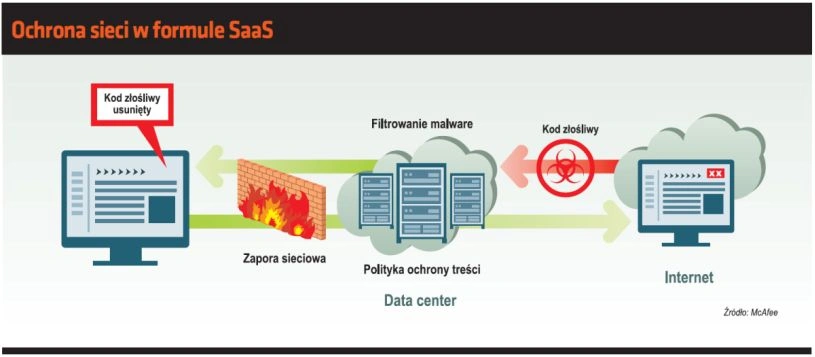

Internet to - w kontekście zagrożeń - hakerzy, socjotechnika i złośliwe kody ukryte na zainfekowanych stronach. Jednym ze sposobów przeciwdziałania takim zagrożeniom jest wykorzystanie filtrów zawartości pracujących w chmurze lub skorzystanie z usług wspomagających lokalne bramy bezpieczeństwa internetowego. Stosując filtry z chmury, organizacje mogą uzyskać dodatkową izolację od cybernapastników, ponieważ cały ruch webowy kierowany jest do serwera proxy zarządzanego przez dostawcę SaaS.

Filtr zawartości sprawdza pakiety danych przechodzące przez serwer proxy, analizując ruch pod kątem wirusów, spyware’u, spamu czy każdego innego rodzaju informacji, którą organizacja uzna za nieodpowiednią. Filtry mogą też używać czarnych list do automatycznego blokowania połączeń z witrynami uznanymi za niebezpieczne, tworzonych przez zarządców IT.

Większość organizacji preferuje tu rozwiązania instalowane we własnym ośrodku IT, ale według Gartnera rynek rozwiązań opartych na SaaS rozwija się szybko, osiągając w roku 2012 wzrost o ok. 35%. Tego rodzaju usługi dzielą się jednak wyraźnie na optymalizowane pod MŚP lub duże przedsiębiorstwa. Te pierwsze są zwyczaj łatwiejsze w użytkowaniu i tańsze, chociaż może brakować im bardziej zaawansowanej funkcjonalności klasy enterprise.

W tym segmencie trzeba poszukiwać rozwiązań zapewniających zapory aplikacyjne, które chronią przed zainfekowaniem aplikacji i pomagają wyłapywać takie zagrożenia, jak np. ataki typu SQL injection, wprowadzające złośliwe kody do danych przekazywanych do serwera SQL. Inna kluczowa cecha to elastyczność w ustawianiu parametrów filtrowania i czarnych list, np. określania pory dnia, w których może być blokowany ruch do określonych miejsc.

Z bezpieczeństwem internetu ściśle powiązane są systemy zabezpieczające komunikację pocztową, ponieważ zagnieżdżone w wiadomościach odsyłacze URL są jednym z najsłabszych punktów poczty elektronicznej. Ataki spear phishing są bardzo pomysłowe w przekonywaniu użytkowników, że zainfekowana wiadomość pochodzi od zaufanego nadawcy.

Nowa generacja bram przesiewowych działających w chmurze skupia się na blokowaniu złośliwych wiadomości pocztowych i komunikatorowych, zanim dostaną się do sieci przedsiębiorstwa. Niektóre rozwiązania oferują także szyfrowanie danych, co zapewnia dodatkowy poziom ochrony przed ujawnieniem wrażliwych danych.

Do ochrony poczty należy poszukiwać usług działających na obu kierunkach strumienia wiadomości - poczcie wchodzącej i wychodzącej. Taka dwukierunkowa ochrona zabezpiecza przed dostawaniem się zainfekowanych załączników do systemów wewnętrznych, a jednocześnie nie pozwala na wysłanie informacji wrażliwych w postaci jawnej (funkcjonalność DLP).

Ochrona sieci w formule SaaS