Bezpieczeństwo z chmury

-

- Józef Muszyński,

- 10.06.2013

Bezpieczeństwo danych - DLP i szyfrowanie

Zasadniczym celem działań związanych z bezpieczeństwem IT jest ochrona wrażliwych danych przed dostaniem się ich w niepowołane ręce - w sposób niezamierzony lub w wyniku świadomych działań. Systemy DLP (Data Leak Prevention) pozwalają na monitorowanie i zarządzanie informacjami krytycznymi w ich środowisku.

Architektury DLP są definiowane przez miejsce ochrony zawartości: dane w ruchu (monitorowanie sieci), dane w spoczynku (skanowanie plików), dane w użyciu (monitorowanie punktów końcowych). Pełne usługi DLP obejmują te trzy obszary kontroli, natomiast oferty selektywne mogą dotyczyć np. punktów końcowych czy ruchu pocztowego.

Zobacz również:

Rozwiązania wykorzystujące zarówno komponenty ochrony punktów końcowych, jak i komponenty sieciowe, z centralną polityką bezpieczeństwa, która je integruje, upraszczają zadanie wdrażania DLP w przedsiębiorstwie.

W zależności od wrażliwości informacji, DLP może wszczynać alarmy lub blokować próby przemieszczania wrażliwych danych w nieautoryzowane miejsca. Może także poszukiwać krytycznych danych w miejscach, gdzie są narażone na nieautoryzowane ujawnienie.

Usługi kontroli zawartości mogą łączyć skanowanie ruchu wychodzącego z rozpoznawaniem zawartości (numery kart kredytowych, informacje osobowe itp.) w nieautoryzowanych częściach sieci. Tego rodzaju usługi muszą analizować wszystkie typy ruchu, w tym: pocztowego, sieciowego, transmisji plików, komunikatorów. Mogą też nie odnosić się do samej informacji, ale np. blokować kopiowanie na pamięci przenośne.

Jedną z najlepszych metod ochrony informacji przechowywanych w pamięciach masowych czy przemieszczanych w sieci jest szyfrowanie danych. Opcja pełnego szyfrowania dysków pozwoli na wdrożenie w całej organizacji polityki automatycznego szyfrowania danych w momencie zapisywania na nośniku. Szyfrowanie dysków laptopów czy innych urządzeń mobilnych ma zabezpieczać informacje w zgubionych lub skradzionych urządzeniach. Z tego samego powodu można szyfrować automatycznie pamięci USB.

Dostawcy usług w chmurze mogą oferować możliwość automatycznego szyfrowania całej komunikacji pomiędzy klientem i dostawcą usługi. Takie usługi mogą łączyć szyfrowanie z użyciem połączeń VPN, w celu zapewnienia dwupoziomowego systemu bezpieczeństwa w sytuacji, gdy pracownicy organizacji logują się do sieci przedsiębiorstwa z terenu lub z domu.

Usługi szyfrowania w chmurach uwalniają też administratorów od obowiązku zarządzania kluczami szyfrowania. Trzeba jednak pamiętać o zapewnieniu równowagi pomiędzy ochroną szyfrowaniem a wydajnością. Szyfrowanie angażuje zasoby, więc SLA zapewniane przez usługodawcę powinno zawierać gwarancje odpowiedniej wydajności.

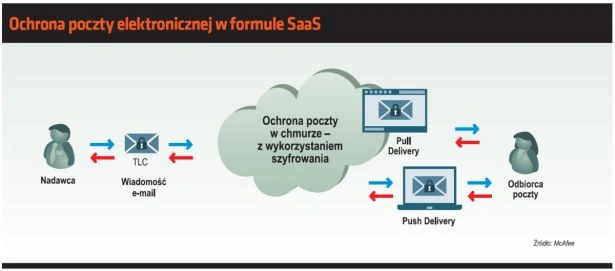

Ochrona poczty elektronicznej w formule SaaS