Zarządzanie konfiguracją

-

- Józef Muszyński,

- 01.09.2003

Drogowa mapa implementacji

Organizacja EMA (Enterprise Management Associates) ocenia, że co najmniej jedna trzecia wszystkich załamań systemów jest spowodowana błędami człowieka. Wśród nich znaczną cześć stanowią błędy skonfigurowania systemów. Dzieje się tak dlatego, ponieważ w większości środowisk IT zarządzanie konfiguracją ma naturę reaktywną - zmiany w infrastrukturze są rejestrowane w momencie, kiedy są wykonywane (często nie wszystkie) i bardzo nieregularnie sprawdzane potem. Takie podejście do zarządzania konfiguracją prowadzi często do podstawowych błędów konfiguracyjnych, którymi są:

- Błędne dane wprowadzone przez operatora, którym jest człowiek.

- Nieodpowiednie dane konfiguracyjne dla specyficznych urządzeń.

- Nieodpowiednie dane konfiguracyjne w relacji z innymi urządzeniami lub usługami.

- Kaskadowa propagacja błędów konfiguracyjnych (błędy przechodnie).

- Celowe wprowadzanie błędnych ustawień konfiguracyjnych związane z naruszeniem ochrony.

Procesy proaktywnego zarządzania konfiguracją

Proaktywne zarządzanie konfiguracją może dawać także wymierne korzyści we wdrażaniu polityk infrastruktury IT lepiej spełniających wymagania biznesu. Jakość usług i inne funkcje, takie jak ochrona, są ściśle uzależnione od konfiguracji specyficznych elementów i ich wzajemnych powiązań w ramach infrastruktury IT. Liczba i złożoność powiązań między tymi elementami sprawia, że reguły polityki ściślej związane z wymaganiami biznesu są nadzwyczaj trudne do zbudowania ręcznie. Przeoczenie powiązań stwarza potencjalną niestabilność infrastruktury i możliwość generowania błędów. Proaktywne zarządzanie konfiguracją bezpośrednio i pośrednio daje lepsze relacje pomiędzy ustawieniami konfiguracyjnymi IT i celami biznesowymi, co może przekładać się na wymierne korzyści finansowe.

Ustawienie właściwych relacji pomiędzy IT i celami biznesowymi jest jednym z powodów uzasadniających wprowadzenie do IT funkcji proaktywnego zarządzania konfiguracją. Proces ten składa się z następujących podstawowych działań:

- Inwentaryzacja i audyt

- Planowanie i generowanie reguł polityki

- Wdrożenie

- Monitorowanie i raportowanie

- Ocena

Inwentaryzacja i audyt sieci

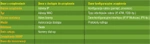

Podstawowe dane inwentaryzacyjne urządzeń

Po zebraniu danych inwentaryzacyjnych kolejnym zadaniem jest zdefiniowanie powiązań właściwych dla danej infrastruktury IT. Dane o fizycznej i logicznej topologii sieci powinny być skrupulatnie zdefiniowane i przechowane w łatwo modyfikowalnym repozytorium. Będą one bardzo użyteczne w diagnostyce uszkodzeń i problemach wydajnościowych, jak również w innych zadaniach, takich jak planowanie możliwości sieci czy odtwarzanie po katastrofie.