Własne laboratorium Computer Forensics

-

- Patryk Królikowski,

- 12.07.2010

Jak zwykle opinie co do tego, na jakie nośniki archiwizować materiał, są podzielone. Niektórzy wybierają Blue-ray, bo są stosunkowo pojemne (maks. 50 GB) i dość tanie (ok. 90 gr za GB). Jeżeli są dobrze przechowywane, są również trwałe (szacowany czas życia to ok. 20 lat). Inne laboratoria nie zawracają sobie głowy płytami tylko wykorzystują macierze RAID, bo dyski, z których można je budować, są tanie i łatwo dostępne. Niestety, często też ulegają awariom. Rozrzutni budują macierze SAN jako miejsca przechowywania danych "roboczych" (potrzebnych w obecnie prowadzonych sprawach), a materiały archiwalne wysyłają na taśmy. Poza tym możemy wpaść na pomysł składowania danych na zasobach NAS. Na szczęście w tym przypadku istnieje niepisana zasada, że repozytorium tego typu jest nieodpowiednie - niewielka wydajność, brak odpowiednich mechanizmów bezpieczeństwa, uciążliwość użytkowania. Wreszcie pojawiają się tacy, którzy nie boją się eksperymentów, a przy tym pilnują napiętych budżetów.

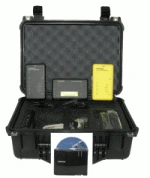

Zestaw Ultimate Forensic Write Protection Kit II-ES (wersja Mobile eSATA) z oferty firmy Forensic Computers

Stanowisko pracy

Mając przygotowane miejsce do przechowywania materiałów, możemy przejść do następnego elementu laboratorium - stanowiska pracy śledczego. Tutaj nie będzie żadnych zaskoczeń. W zależności od możliwości finansowych można przygotować więcej niż jedno stanowisko na osobę, zróżnicowane pod względem systemów operacyjnych. Maszyna analityka powinna być mocna, np. być w stanie uruchomić badane nośniki na maszynach wirtualnych, a więc przynajmniej 8 GB RAM, 1 lub 2 TB (np. w RAID 6), procesor QuadCore. Ponieważ z pewnością będziemy mieli do czynienia z materiałem zaszyfrowanym w jakiś sposób, dobrze nasze stanowisko wyposażyć w kartę graficzną, której możemy użyć jako akceleratora zwiększającego sprawność odzyskiwania haseł (np. nVidia GeForce 9800 GX2). Przy tej okazji warto wspomnieć, że już na tym etapie należy zacząć myśleć o zbudowaniu nawet niewielkiej, tj. 2-3 stanowiskowej farmy odzyskiwania haseł. Za jej pomocą możemy generować tęczowe tablice lub skorzystać z narzędzi, takich jak ElcomSoft Distributed Password Recovery (za ok. 600 euro w wersji do 20 stanowisk).

Cellebrite Ruggedized UFED - zestaw do zabezpieczania telefonów komórkowych (źródło forensickb.com)