Wielki test przełączników 10 Gb/s

-

- David Newman,

- 09.06.2008

W ostatnim, szóstym teście, sprawdzano jak zachowuje się przełącznik, gdy klient nie obsługuje mechanizmu uwierzytelniania 802.1X. W takiej sytuacji bardzo przydatna jest opcja, którą Cisco nazywa "MAC authentication bypass". Gdy przełącznik stwierdza, że klient nie obsługuje mechanizmu 802.1X, włącza automatycznie uwierzytelnianie wg adresów MAC. Zachowują się tak wszystkie przełączniki z wyjątkiem dwóch, produkowanych przez firmy D-Link i Dell.

Obrona przed sztormami i atakami

W obronie przed atakami przełącznik HP ProCurve 3500 blokuje pakiety, stosując firmową technologię "virus throttling" - ograniczającą ruch odbiegający od normy.

Przed sztormami pakietów można się bronić na dwa sposoby: ograniczać przepustowość połączeń (rate-controlling) oraz blokować określone rodzaje ataków. Metodę ograniczania przepustowości można z kolei podzielić na trzy grupy: w pierwszym przypadku stosujemy polecenia ograniczające ruch unicast, w drugim ruch broadcast, a w trzecim multicast (chociaż nie wszystkie przełączniki oferują takie możliwości).

W przypadku przełącznika D-Link 3650 można np. ograniczać ruch broadcast i multicast. W przełączniku PowerConnect 6248 (Dell), stosując webowy interfejs GUI, można za jednym razem ograniczać tylko jeden typ ruchu (unicast, broadcast lub multicast). Jednak zarówno w przypadku tego przełącznika, jak i innych przełączników, użytkownik może ograniczać każdy rodzaj ruchu za pomocą interfejsu CLI, wpisując po kolei różne polecenia.

Charakterystyka produktów biorących udział w testach

Niektóre przełączniki obsługują również mechanizmy "antispoofing", zaprojektowane z myślą o protokołach DHCP i ARP. Wszystkie testowane przełączniki obsługują opcję DHCP "snooping", która sprawdza powiązania między adresami IP autoryzowanych serwerów DHCP i adresami MAC. Zapobiega to sytuacjom, w których klienci pobierają z podstawionego, wrogiego serwera DHCP fałszywe adresy IP.

Przełączniki firm Cisco i Foundry obsługują też opcję "IP source guard", pracującą w podobny sposób co opcja "DHCP snooping". W tym przypadku przełącznik blokuje cały ruch do momentu, w którym stwierdzi, że ma do czynienia z prawidłowym serwerem DHCP. Mechanizm taki zapobiega atakom typu "man-in-the-middle". Przełączniki firm Cisco, Extreme, Foundry i HP obsługują dodatkowo opcję "dynamic ARP inspection", która odrzuca pakiety po stwierdzeniu, że nie odpowiadają one odnotowanym do tej pory powiązaniom adresów IP-MAC. Ten mechanizm zapobiega przeprowadzaniu innego rodzaju ataków z grupy "man-in-the-middle".

Zarządzanie i bezpieczeństwo - najlepsze praktyki

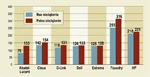

Pobór mocy (w watach)

Dla wielu użytkowników słowo zarządzanie kojarzy się z interfejsem CLI pracującym w identyczny, albo podobny sposób, jak sieciowe oprogramowanie IOS firmy Cisco. Interfejsy takie mają przełączniki firm Dell, Foundry i HP.

Urządzenia firm Alcatel-Lucent, D-Link i Extreme oferują firmowe interfejsy CLI.

Command line interface przełącznika OmniSwitch zapisuje nawet konfigurację w dwóch katalogach: "working" i "certified". To bardzo przydatna opcja, pozwalająca łatwo wracać - np. w razie awarii - do poprzedniej konfiguracji.

W kategorii "Bezpieczeństwo" sprawdzano, czy przełączniki oferują w swych domyślnych ustawieniach bezpieczne opcje zarządzania, zgodne z tzw. best practices (najlepsze praktyki). Kontrolowano głównie trzy mechanizmy. Po pierwsze, czy domyślna konfiguracja przełącznika bierze pod uwagę "best practices". Po drugie, jeśli nie, to czy użytkownik może taką opcję włączyć. I wreszcie po trzecie, czy przed wycofaniem przełącznika z eksploatacji można z niego łatwo usunąć wszystkie poufne informacje i dane.

Command line interface przełącznika OmniSwitch zapisuje konfigurację w dwóch katalogach: "working" i "certified". To bardzo przydatna opcja, pozwalająca łatwo wracać - np. w razie awarii - do poprzedniej konfiguracji.

Sprawdzano też, jakie metody zarządzania są włączane domyślnie, a jakie muszą być włączane i wyłączane przez administratora. "Best practices" obejmują mechanizmy wyłączające niebezpieczne metody zarządzania, takie jak telnet (program telnet, oparty na protokole IPv4, jest obsługiwany przez wszystkie testowane przełączniki domyślnie), Web i SSHv1. "Best practices" oznaczają również dostęp do przełącznika realizowany tylko przy użyciu bezpiecznych metod (m.in. SSHv2 i Secure-HTTP) oraz zapisywanie wszystkich zdarzeń w dzienniku syslog.