W Windows znowu zieje dziura - i to jaka!

-

- Łukasz Bigo,

- 29.12.2005, godz. 10:52

DEP w Windows XP SP2 PL

Zgodnie z doniesieniami Secunii, narażeni są użytkownicy Windows XP SP1, Windows XP SP2, Windows Server 2003 i Windows Server 2003 SP1. Niewykluczone, że problem dotyczy również innych systemów operacyjnych.

Zobacz również:

WMF - dziura na dziurze

Od pewnego czasu Microsoft co rusz łata biblioteki związane m.in. z obsługą plików WMF (patrz np. artykuł: "Microsoft: trzy krytyczne dziury, jeden patch"), jednak wygląda na to, że cyberprzestępcy upatrzyli sobie ataki na nie.

PC World Komputer Online: Co teraz powinien zrobić użytkownik Windows XP? Nie pomaga przecież nawet stosowanie Firefoksa, bo problem dotyczy systemu operacyjnego.

Przemysław Jaroszewski, CERT Polska: Użytkownik powinien zawsze pamiętać o złotej zasadzie: "nieznane znaczy niebezpieczne". Otwieranie odnośników znajdujących się w wiadomościach od nieznanych osób czy odwiedzanie stron wątpliwej treści (np. pornograficznych czy "hackerskich") jest zawsze związane z nieuzasadnionym zwiększaniem ryzyka infekcji. Trzeba być świadomym tego, że złośliwy kod może być zaszyty nie tylko w programach ale także w elementach odwiedzanych stron takich jak filmy czy obrazy.

Czy słuszne są obawy, że w przyszłości będzie więcej takich ataków na pozornie nieszkodliwe aplikacje?

W tym przypadku luka dotyczy bibliotek przetwarzania obrazu. Wykorzystanie podobnych luk, dotyczących odtwarzania mediów, a więc także dźwięku czy filmów nie jest już nowością i staje się coraz popularniejszym środkiem przeprowadzania ataku.

Jak Pan sądzi, kiedy może pojawić się wirus/trojan/robak wykorzystujący tę dziurę, który niczym Slammer zacznie gromić komputery na świecie?

W dużej mierze zależy to od intencji oraz inwencji osób, które znają pełną charakterystykę luki i potrafią ją w pełni wykorzystać. Trzeba podkreślić, że w tej chwili luka nie została jeszcze opisana (a tym bardziej załatana). Exploit w takiej postaci, jak ten, który znamy wymaga zwabienia użytkownika na spreparowaną stronę WWW, a więc można by spodziewać się maili z odnośnikami do stron zawierających złośliwy kod czy wiadomości rozsyłanych przez komunikatory. Jest to metoda znacznie mniej skuteczna niż w przypadku kodu, który może rozprzestrzeniać się automatycznie.

Jak się zabezpieczyć?

Błąd jest poważny, ale można się obronić przed jego wykorzystaniem. Na pewno niewiele pomoże nam zmiana przeglądarki internetowej - co najwyżej opóźnimy nieco moment zarażenia. Warto jednak pamiętać, że znajdujące się na wolności exploity wykorzystujące dziurę w WMF uruchamiają się zawsze z takimi samymi uprawnieniami, jak korzystający z przeglądarki użytkownik.

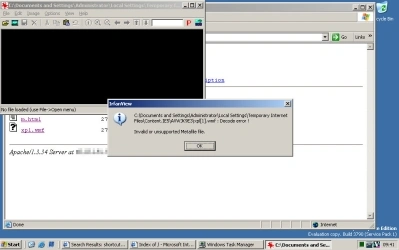

Windows Server 2003 - exploit już się wykonał

Jeśli zatem nie pracujemy na koncie Administratora, jesteśmy w minimalnym stopniu zabezpieczeni. A jeżeli dodatkowo uruchamiamy Internet Explorera (lub inną przeglądarkę) w przyciętym na jego miarę środowisku, możemy czuć się bezpiecznie (patrz również artykuł: "Bezpieczny Internet Explorer").