Testy penetracyjne pomogą w obronie przed cyberatakami

-

- Jerzy Patraszewski,

- 26.01.2012, godz. 09:58

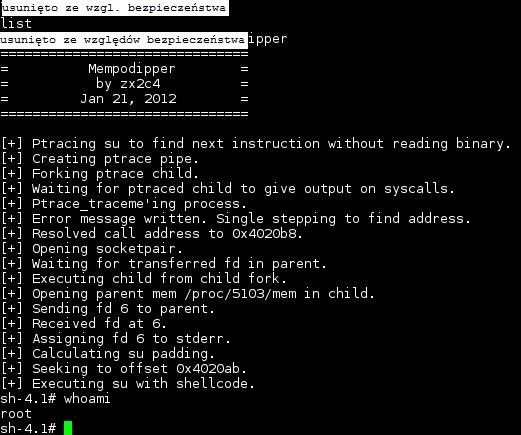

Uzyskujemy uprawnienia roota

Skorzystanie z najnowszego eksploita na niezaktualizowanym jądrze Linuksa

2.6.39.4-grsec, pomimo nałożonych łat grsecurity, skutkuje uzyskaniem uprawnień root.

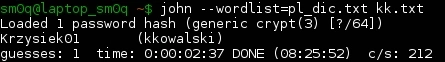

Po wykonaniu opisanych czynności czynności możemy przejść do łamania haseł. Wykorzystując metody słownikowe, siłowe oraz tablice tęczowe (rainbow tables), należy zbadać kompleksowość struktury haseł, prawidłowość i siłę wykorzystanych algorytmów kryptograficznych oraz używanie popularnych haseł przez użytkowników.

Metoda słownikowa ujawni słabe hasła

Hasło powstałe z imienia i kolejnego numeru, mimo, że spełnia warunki polityki "bezpiecznego hasła", (zawiera min. 8 znaków, w tym duże i małe litery oraz cyfry), bardzo łatwo poddaje się atakowi słownikowemu. Aby zabezpieczyć się przed skutkami nieprawidłowego doboru hasła, należałoby wdrożyć bardziej wysublimowane polityki haseł, okresowe sprawdzanie ich siły lub uwierzytelnianie dwuskładnikowe.

Następnym elementem kompleksowych testów jest sprawdzenie wpływu ataków DoS na badany system. W wyniku takich ataków, poza oczywistą możliwością sabotażu, można w niektórych sytuacjach uzyskać dostęp do dalszej części infrastruktury (np. poprzez wyłączenie systemów IPS/IDS), można też wykryć dalsze elementy podatne na atak DoS oraz uniemożliwić lub utrudnić wykonywanie procesów biznesowych firmy. Ostatnim etapem wykonywanych testów jest podwyższenie uprawnień do najwyższego możliwego poziomu (zazwyczaj root, kontekst SYSTEM lub uprawnienia administratora). W wyniku udanego zakończenia tej fazy, atakujący (tester) przejmuje całkowitą kontrolę nad systemem, uzyskując możliwość wykonywania poleceń z poziomu "super-użytkownika", możliwość odczytu i modyfikacji poufnych informacji, konfiguracji serwera i maszyn podłączonych do niego.

Zobacz również:

- Testy penetracyjne systemów IT - czy warto w nie zainwestować?

- Wyjaśniamy czym jest SD-WAN i jakie są zalety tego rozwiązania

Polecamy: Frankenstein - encyklopedia exploitów

Kompleksowe przeprowadzenie testów bezpieczeństwa jest procesem wieloetapowym i dość złożonym. Pen-tester musi wykazać się szeroką wiedzą na temat każdego aspektu szeroko rozumianego bezpieczeństwa IT. Można oczywiście skupić się na wybranym fragmencie, badając przykładowo wyłącznie bezpieczeństwo aplikacji webowych, jednak trzeba mieć świadomość ograniczeń wynikających z takiej decyzji. Pen-tester musi mieć również świadomość interakcji zachodzących w ramach całego systemu IT tak, aby jego wnioski ujęte w ramach raportu były zgodne ze stanem rzeczywistym. Ewidentnym przykładem zaniedbania jest zbadanie witryny internetowej, a pominięcie prób złamania haseł dostępowych do konta FTP. W skrajnej sytuacji nieodpowiedzialne formułowanie wniosków może wzbudzić u klienta fałszywe przeświadczenie posiadania "bezpiecznego" systemu.

Autor jest certyfikowanym specjalistą bezpieczeństwa systemów informatycznych (CISSP) i administratorem systemów w Hostersi Sp. z o.o.

Redakcja Networld dołożyła wszelkich starań, aby wyeliminować ewentualne nawiązania autopromocyjne w powyższym artykule. Czytelnicy powinni jednak mieć na uwadze, że porady firmowe mogą zachęcać do wyboru określonych rozwiązań, produktów lub aplikacji sieciowych.