Rootkity: śpij spokojnie. Nawet jeśli je masz, są dobrze ukryte

-

- Łukasz Bigo,

- 16.01.2006, godz. 14:28

Opera

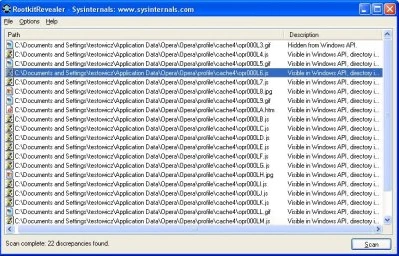

Zainstalowała się Opera, testowo wchodzę na witryny:http://www.opera.com ,http://www.microsoft.com ,http://www.pcworld.pl ,http://www.slashdot.org. Mam pewność, że z jej poziomu nie zostanie zainstalowany w systemie podejrzany program. Gotowe? Gotowe. Zamykamy przeglądarkę i uruchamiamy Rootkit Revealera.

Wygląda na to, że nic się nie dzieje. Nie wiadomo, czy jest to specyfika maszyny testowej, czy może nie warto wierzyć w doniesienia użytkowników - w Sieci pojawiły się bowiem informacje, że Opera lubi schować pliki tymczasowe przed API systemu: wydaje się wtedy, że w katalogu cache znajduje się zaledwie kilka plików, podczas gdy jest ich dużo więcej. Nie udało nam się potwierdzić tych rewelacji - zamiast nich widzieliśmy tylko, że pewne pliki znajdowały się w katalogu, choć nie było ich na dysku.

Ukryte pliki w Operze

Mozilla Firefox 1.5

Przeprowadzamy niemal identyczne testy jak wcześniej. Nie dzieje się nic podejrzanego.

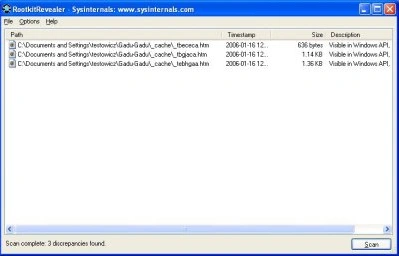

Gadu-Gadu

Uruchamiamy program, logujemy się na konto, otwieramy kilka okienek rozmowy. Po raz pierwszy pojawia się coś ciekawego: pojawiają się pliki, które widzi Windows, a których nie ma w MFT (Master File Table, Główna Tablica Plików, czyli miejsce, w którym NTFS przechowuje dane o plikach). Po wyłączeniu GG "pliki" znikają.

Gadu-Gadu

Doom 3 + DirectX

Instalujemy grę, do tego dochodzi DirectX. Rootkit Revealer nie ujawnia w systemienie kompletnie niczego podejrzanego.

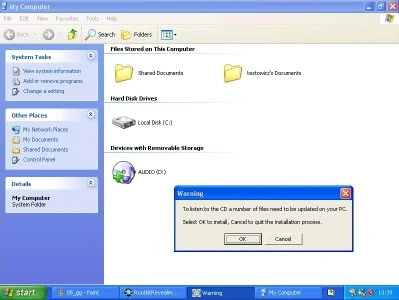

"The Piano" - Michael Nyman

Płytę wybraliśmy nieprzypadkowo: instaluje ona oprogramowanie, które służy do odtwarzania znajdującej się na niej muzyki. Oczywiście można jej posłuchać również w zwykłym odtwarzaczu CD, jednak w Windows automatycznie zainstaluje nam ona swój program.

Program kłamie podczas instalacji (odsłuchanie dysku CD wcale nie wymaga dodatkowych plików), jednak na szczęście nie dokłada niczego podejrzanego do systemu.

Crackz.com

Po wizycie na witrynie Crackz.com - bez rootkitów, ale z przynajmniej dwoma podejrzanymi procesami

Czyżby zatem obawy przed rootkitami przypominały paranoję towarzyszącą ptasiej grypie, skoro główną przyczyną śmierci w społeczeństwie jest obecnie zawał serca, wylew lub nowotwór, a nie podejrzany wirus z Azji?

Niewykluczone, że tak właśnie jest. Warto jednak pamiętać o tych szczególnych aplikacjach, które zwykle są prawdziwymi majstersztykami sztuki programistycznej; zwłaszcza, gdy administrujemy jakimś serwerem. Cyberwłamywacze lubią je stosować, by ukryć swoją działalność na tego typu maszynach.

Specjaliści zajmujący się bezpieczeństwem ostrzegają przed nową generacją szkodliwych programów, tzw. rootkitów, które mogą zagrozić komputerom pracującym nie tylko pod kontrolą Windows. Potrafią one ukrywać nie tylko siebie, ale wirusy, trojany, tylne furtki do systemu, nawet urządzenia. Jeśli są jednocześnie keyloggerami, mogą bez naszego udziału wysyłać do kogoś wpisywane przez nas dane, w tym hasła do kont pocztowych.

W pewnych okolicznościach możliwe jest wykrycie utajonej aktywności - na przykład z pomocą Rootkit Revealera. Naszym zdaniem to jeden z najlepszych programów w tej dziedzinie. Pobierz go, nim okaże się, że Twój komputer też już jest zombie lub służy jako składowisko plików MP3.

Więcej w artykule: "Rootkit - wykryj niewykrywalne"

Zakończenie

Z naszych badań wynika, że stosowanie oficjalnie rozpowszechnianych, znanych aplikacji nie prowadzi do szczególnego zagrożenia systemu operacyjnego. Jeśli nawet pojawiają się jakieś ukryte pliki, szybko znikają. Nie udało nam się stwierdzić, by którakolwiek z aplikacji celowo chowała coś przed użytkownikiem.

Jeśli dochodziło do zarażenia złośliwym oprogramowaniem, postępowało ono w dużo mniej subtelny sposób: np. kopiowało się do katalogu systemowego Windows i zmieniało swą nazwę na "niepodejrzaną" (np. kernel64.exe). Żadnemu twórcy złośliwego oprogramowania nie chciało się inwestować w rootkity - warto to sprawdzić choćby oglądając film znajdujący się w atykule '"Dziura w WMF" - do 10 stycznia jesteście zagrożeni'.

Wielu producentów programów antywirusowych chwali się, że ich aplikacje potrafią wykrywać praktycznie każdą złośliwą działalność. Warto jednak pamiętać, by instalować je na samym początku, jeszcze przed uruchomieniem innych instalatorów czy podpięciem do Sieci. Tylko wtedy możemy być pewni, że program antywirusowy będzie miał pieczę nad OS-em. W przeciwnym razie niewykluczone, że postawimy strażnika przed domem, do którego włamano się już dawno i do którego można wejść wygodnym, oświetlonym i ogrzewanym podkopem.