Problemy bezpieczeństwa ośrodków webowych

-

- Józef Muszyński,

- 01.11.2001

Proxy kontrolne

W gruncie rzeczy produkty takie próbują przysłaniać luki istniejące w wielu aplikacjach webowych - można to uznać za usiłowanie leczenia objawów. Bardzo często stosunkowo łatwo jest odnaleźć i podmienić ukryte pola formularzy HTML, zawierające np. cenę produktu.

Podobnie łatwo można często zmieniać parametry skryptów CGI w celu np. poszukiwania plików z hasłami zamiast cen produktów. Jeżeli możliwości przeszukiwania nie są zaimplementowane poprawnie, ośrodki mogą być także przedmiotem ataków typu przepełnienie bufora, które mogą doprowadzić hakera do stron administracyjnych.

Produkty tej kategorii działają praktycznie jako proxy serwera webowego, kontrolujące w jego imieniu zlecenia. Sprawdzają one aplikacje webowe pod kątem tego, jakie łańcuchy wprowadzanych znaków należy uznać za akceptowalne w odniesieniu do poszczególnych pól formularza HTML, i odmawiają akceptacji ciągom nie spełniającym normy. W ten sposób łatają luki, które programista zostawił w aplikacji. Jeżeli haker próbuje wprowadzić zbyt długi ciąg znaków do danego pola, to propozycja taka jest odrzucana i generowana jest strona błędu.

Przykładem takich rozwiązań są produkty AppShield firmy Sanctum i DMZ/Shield firmy Ubizen (www.ubizen.com).

Uszczelnianie systemu operacyjnego

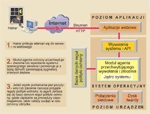

W tym celu specjalny program przechwytuje odwołania do systemu operacyjnego i porównuje je z bazą danych zawierającą znane wzorce zachowań nieprzyjaznych. Każde wywołanie uważane za podejrzane jest powiązane z bazą danych reguł polityki ochrony, które określają sposób postępowania z takim wywołaniem.

Niektóre rozwiązania poszerzone są o funkcje specyficzne dla serwera webowego. System zapewnia między innymi to, że serwer webowy nie może być użyty jak furtka prowadząca do danych spoza wirtualnego drzewa serwera webowego, definiującego części dysku dedykowane dla określonych serwerów.

Programy tego typu uszczelniają serwery Windows NT/2000 przed atakami na komponenty systemu operacyjnego, takie jak: konta, pliki wykonywalne i zawartość. Uniemożliwiają one napastnikom zmiany tych elementów - w tym zawartości stron webowych. Istotne dla tego produktu jest to, że chroniony jest on przednieautoryzowanym usunięciem z systemu. Przykładami tego typu rozwiązań są pakiety Entercept 2.0 firmy Entercept (www.entercept.com) i ServerLock firmy WatchGuard (www.watchguard.com).

Kontrola zawartości

Produkty reprezentujące rozwiązania opisane wyżej próbują właściwie maskować błędy aplikacji i systemów operacyjnych, nie reprezentują natomiast szerszej wizji tworzenia aplikacji z wbudowaną kontrolą krzyżową, która uniemożliwia obsługiwanie nieautoryzowanej zawartości. Wymaga to takiego projektowania procesów, aby obsługiwały kontrole krzyżowe, zapewniające zgodność pól niemodyfikowalnych z zawartością przechowywaną w bazie danych zaplecza (na przykład ceny artykułów).

Ochrona aplikacji webowych

Jednym ze sposobów zabezpieczenia bazy danych reguł jest stosowanie produktów wykrywających nieautoryzowane zmiany we wszystkich plikach. Pracują one w ten sposób, że plik jest przepuszczany przez algorytm tworzący unikatowy podpis cyfrowy. Jakiekolwiek zmiany w pliku powodują zmianę wzorca podpisu i tym samym powód do podniesienia alarmu.

Przykładem takiego produktu jest Tripwire for Web Page (www.tripwire.com). Tworzy on podpisy cyfrowe dla każdej strony webowej, która ma być chroniona. W momencie, kiedy użytkownik żąda tej strony, jest sprawdzany podpis cyfrowy dla aktualnej zawartości strony - czy jest on zgodny z przechowywanym w bazie danych. Jeżeli tak, to strona jest serwowana. W przeciwnym razie w miejsce tej strony generowana jest strona błędu, a do administratora wysyłane jest powiadomienie. Rozwiązanie to może w znacznym stopniu utrudnić działanie "twórcom" graffiti webowych.

Ta wojna nie ma końca...

Smutna konkluzja dla administratorów, radosna dla dostawców oprogramowania ochronnego: ochrona nigdy nie będzie procesem skończonym! Działa sprzężenie zwrotne: w miarę jak powstają nowe systemy zabezpieczeń, rozwija się pomysłowość hakerów w ich obchodzeniu.