Problemy bezpieczeństwa ośrodków webowych

-

- Józef Muszyński,

- 01.11.2001

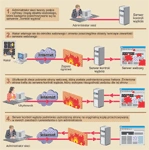

Pierwsze linie obrony

Zapory ogniowe są używane jako główne narzędzia ochrony sieci. Działają one opierając się na zasadach określających, które porty w sieci korporacyjnej mają być zamknięte, a które otwarte. Zapory ogniowe nie są wystarczającym środkiem obrony serwerów webowych, ponieważ warunkiem niezbędnym funkcjonowania systemu typu e-biznes jest pozostawienie na zaporach ogniowych niektórych portów otwartymi, co samo przez się daje hakerom możliwość przedostania się przez nie. Porty te zapewniają hakerom kanał przejścia przez zaporę ogniową i możliwość włamania się do systemu. Takim przykładem jest port 80 (protokół HTTP), który jest używany przez serwery webowe i z tego powodu musi pozostać otwarty. Atakujący może wysłać przez zaporę do serwera webowego specjalnie zaprojektowaną, legalną wiadomość HTTP, odsłaniając jego słabe punkty. Wiadomość HTTP może wykorzystywać jeden lub więcej słabych punktów i spowodować łańcuch zdarzeń, który ostatecznie pozwoli napastnikowi uzyskać uprzywilejowany dostąp do maszyny, na której pracuje serwer webowy. Wykonywalne programy, które mogą przeprowadzić taką akcję, są dostępne w Internecie.

Systemy wykrywania wtargnięć IDS (Intrusion Detection System) są uważane za następną po zaporach ogniowych linię obrony, uzupełniającą ich działanie. Jednak w praktyce potrafią one ataki wykrywać, ale nie zapobiegać im. Głównymi wadami sieciowych IDS są:

Nowe techniki obrony serwerów webowych

Tradycyjne rozwiązania z zakresu ochrony nie są wystarczające do zabezpieczenia serwerów webowych i aplikacji przed atakami współczesnych hakerów. Nadal pozostawiają pewne furtki. Pojawiły się jednak nowe środki obrony. Oto kilka przykładów nowych metod.

Wyjścia kontrolowane

Ochrona integralności danych metodą podpisów cyfrowych