Ochrona wiadomości w systemach pocztowych

-

- Józef Muszyński,

- 01.06.2005

Wzmacnianie słabych punktów systemów

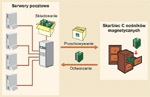

Rys. 3. Exchange w środowisku MSCS z redundantną pamięcią masową

Redundantna konfiguracja sieci, pamięci i serwerów może uczynić usługi pocztowe mniej podatnymi na pojedynczy punkt uszkodzenia. Zmniejsza się także prawdopodobieństwo wystąpienia problemu czasu odpowiedzi, związanego z nieoczekiwanym wzrostem zapotrzebowania na CPU, pasmo czy pamięć masową.

Sieci pamięci iSCSI lub sieci Ethernet mogą być skonfigurowane z nadmiarowymi przełącznikami, portami i połączeniami kablowymi, tak aby ruch mógł być automatycznie skierowany na osprzęt zapasowy w celu obejścia uszkodzeń lub wąskich gardeł ruchu.

Microsoft Clustering Services (MSCS) umożliwia obsługę aplikacji Exchange przez dwa lub więcej serwerów Windows 2003 jako jedną jednostkę logiczną. Gdy serwer ulegnie złamaniu lub zostanie wyłączony do konserwacji, jego zadania przejmuje jeden lub więcej serwerów redundantnych tworzących klaster. W konfiguracji klastrowej typu aktywny-aktywny wszystkie węzły w klastrze współdzielą obciążenie przetwarzania. W konfiguracji aktywny-pasywny serwer zapasowy (wtórny) pracuje na biegu jałowym i staje się aktywny jedynie w razie złamania serwera podstawowego (pierwotnego).

Jednak, chociaż MSCS chroni Exchange przed uszkodzeniami serwera, klastrowana aplikacja jest nadal podatna na uszkodzenia systemu pamięci masowej, ponieważ wszystkie serwery w klastrze muszą współdzielić ten sam dysk.

Taki pojedynczy punkt uszkodzenia można obejść na kilka sposobów. Można zaimplementować oprogramowanie niezależne, które pozwoli każdemu serwerowi w klastrze mieć własną pamięć dyskową. Można też zastosować różne metody kopiowania wiadomości z klastra do serwera wtórnego (zapasowego) i pamięci zewnętrznej.

Kluczowy jest tu problem posiadania redundantnej architektury pamięci masowej, połączonej z dobrą technologią odzyskiwania danych.

Taśma tania, lecz powolna

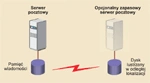

Rys. 4. Zabezpieczenie na taśmach magnetycznych

Taśma jest także, przynajmniej dzisiaj, dominującym medium archiwizującym. Według różnych raportów ok. 80% przedsiębiorstw stosuje proste składowanie taśmowe jako podstawową metodę przechowywania starszych danych w swoich systemach pocztowych. Taśma zapewnia niedrogie repozytorium dla dużej liczby zarejestrowanych wiadomości, które mogą być przechowywane przez miesiące czy lata, zgodnie z wymogami obowiązujących przepisów w zakresie archiwizacji.

Taśma ma jednak jedną nieprzyjemną cechę: składowanie i odtwarzanie plików jest bardzo wolne i nieefektywne, a także wymaga zamknięcia serwera. W dużych przedsiębiorstwach pełne składowanie plików systemu pocztowego może zabierać godziny. Czas odtworzenia takich plików z taśmy może trwać kilka dni.

Z tego powodu medium taśmowe jest mniej odpowiednie dla organizacji i zastosowań, które nie mogą pozwolić sobie na utratę wielu godzin usług i danych pocztowych.

Ponieważ składowanie taśmowe wymaga postawienia serwera czy aplikacji w stan offline, organizacje wykonują zazwyczaj takie składowanie raz dziennie lub nawet rzadziej. Pozostawia to duże okno czasowe na utratę wiadomości w razie katastrofy. Wystarczy sobie wyobrazić sytuację, gdy podsystem ulega załamaniu o godz. 16.00 - jeżeli ostatnie składowanie wykonywane było w nocy, to prawie cały dzień roboczy można spisać na straty.

Żmudne odtwarzanie z taśmy, tworzące z kolei duże okno czasowe odtwarzania, jest także problemem dla organizacji, które zechcą testować regularnie plan przywracania po katastrofie. Inne technologie pozwalają na łatwiejsze testowanie, ponieważ dane są po prostu montowane logicznie.

Opisane wyżej wady ograniczają zastosowanie składowania taśmowego do aplikacji messagingu o niskim priorytecie, z dużym oknem odtwarzania. Na przykład w aplikacjach zarządzania dokumentami grup roboczych można rozważać wykonywanie regularnego składowania na taśmę i wysyłanie kopii poza ośrodek. Odtwarzanie danych z taśmy może być procesem bardzo długim, ale jeżeli można pozwolić sobie na pozostawanie offline przez kilka dni, jest najtańsze.

Zawężanie okna utraty danych wymaga szybszych metod ochrony i odtwarzania. Coraz mniej organizacji, grup użytkowników i aplikacji może pozwolić sobie na utratę dni roboczych lub większości usług pocztowych i danych. W rezultacie działy IT poszukują szybszych technologii ochrony, z krótkim, jeżeli nie natychmiastowym odtwarzaniem.

Ochrona synchroniczna: szybsza, ale droższa

Rys. 5. Ochrona wiadomości systemem kopii lustrzanych

Synchroniczny mirroring dysków zapewnia prawie natychmiastowe odtworzenie plików pocztowych po katastrofie, z niewielką lub żadną utratą danych. Jest on powszechnie używany w połączeniu z klastrowaniem, gdzie pasywne węzły pozostają w stanie gotowości do podjęcia pracy i przejęcia operacji bezpośrednio po odłączeniu dysku pierwotnego.

Jednak według szacunków Gartnera, tylko niewielki procent aplikacji, włączając w to aplikacje pocztowe, może uzasadnić koszty i złożoność ochrony synchronicznej.

Typowy układ rozwiązania synchronicznego wymaga co najmniej dwóch serwerów (każdy zawierający jakiś rodzaj zewnętrznej pamięci macierzowej i wyposażenie, takie jak Fibre Channel dla pamięci sieciowej, oraz oprogramowanie mirroringu).

Ponadto ochrona oparta na technologiach pamięci masowej o bezpośrednim dostępie, taka jak dyski lustrzane, może być bardzo kosztowna ze względu na wymagane pasmo sieci. Wysyła się tu dane w blokach 64 KB nawet wtedy, gdy zmianie uległo kilka bajtów. Ustanowienie zdalnych dysków lustrzanych w zapasowym centrum danych, odległym o setki kilometrów od głównego centrum, może wymagać połączeń klasy DS3/E3, których koszty niewiele aplikacji może uzasadnić.

Komunikacja synchroniczna ma także wady. Każda operacja zapisu musi być skompletowana na dysku pierwotnym i dysku (dyskach) zapasowym, zanim może być zainicjowany kolejny zapis. To powoduje zwiększenie czasu odpowiedzi w podsystemie pamięci masowej lub samym serwerze pocztowym (w wypadku mirroringu opartego na serwerach).

Komunikacja synchroniczna jest także wrażliwa na opóźnienia, narzucając poważne ograniczenia na odległości pomiędzy systemem pierwotnym a jego lustrzaną rezerwą.