Kalkulowanie ryzyka

-

- Józef Muszyński,

- 07.05.2007

Z chwilą gdy luka stanie się szeroko znana, jest kwestią czasu, kiedy pojawi się zagrożenie z nią związane. Stwarza to okno czasowe (okno neutralności luki) na wdrożenie odpowiednich środków zaradczych zanim związane z luką zagrożenie stanie się powszechne. Im dłuższy czas zajmuje wprowadzenie środków zapobiegawczych, tym większe jest narażenie na zagrożenie, ponieważ zwiększa się prawdopodobieństwo jego zaistnienia.

Zagrożenia jednofunkcyjne wykonują wyizolowane operacje, takie jak przepełnienia bufora, pozwalające na zapisanie informacji do niedozwolonych obszarów pamięci. Zagrożenia kompozytowe zawierają natomiast wiele funkcji. Mogą wykorzystywać przepełnienie bufora do uzyskania dostępu do uprzywilejowanych funkcji systemowych, ale mogą także zawierać automatyczne skanery sieciowe wykorzystujące uzyskane przywileje dostępu do wykrywania sąsiednich celów. Zagrożenia kompozytowe stwarzają większe ryzyko, szczególnie wtedy gdy korzystają z zautomatyzowanych komponentów.

Tak jak przy klasyfikacji zasobów pochodzenie zagrożenia, jego sąsiedztwo w odniesieniu do zasobów wartościowych oraz wektory uzyskiwania dostępu do tych zasobów, to czynniki, które mogą wpływać na ocenę zagrożenia. Doświadczenie napastnika i prawdopodobieństwo ataku są atrybutami, które mogą wywierać wpływ na kontekst ataku. Ponieważ kontekst sugeruje wzajemne powiązanie zasobów i zagrożeń, może być oceniany w skali względnej, ale także może być kwalifikowany w oparciu o takie czynniki, jak pochodzenie zagrożenia - zagrożenia zewnętrzne, zagrożenia pojawiające się ze strony partnerów lub klientów, zagrożenia wewnętrzne, stwarzające największe ryzyko z powodu największych możliwości uzyskiwania bezpośredniego lub niekontrolowanego dostępu do zasobów oraz zagrożenia kompozytowe i wormy, charakteryzujące się wieloma wektorami propagacji.

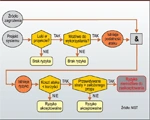

Powiązania między zasobami, lukami i zagrożeniami

Punkty łagodzenia ryzyka

Luki można oceniać w skali wewnętrznej, która może zmieniać się od "małego znaczenia", przez "utratę dostępności", do "destrukcyjnego uszkodzenia". Taka wewnętrzna skala może być modyfikowana prawdopodobieństwem incydentu.

Luki mogą być klasyfikowane w oparciu o ich poziom ostrości (może to być np. dostęp uprzywilejowany, wrażliwa informacja czy dostęp do sieci).

Zasoby nie są powiązane z zagrożeniami proporcjonalnie do ich wartości, ale z całkowitym oddziaływaniem zagrożenia stwarzającego ryzyko. Kiedy wartościowy zasób jest znany jako podatny, to wiedza ta ma tendencję inspirowania szczególnego typu zagrożenia - ataku.

Atak jest próbą wykorzystania luki w zasobach biznesowych lub cyfrowych, prowadzącą do uderzenia w biznes. Celem ataku niekoniecznie jest korzyść materialna. Penetracja zastrzeżonych obszarów dostępu IT i odmowa usług są częstym celem uderzenia, a popełniający ten czyn może po prostu poszukiwać rozgłosu. Ostatnio to jednak korzyści materialne stają się głównym motywem ataku.

Podobnie jak przy ocenie zasobów, kontekst jest szczególnie ważny w ocenie priorytetów zagrożeń. Bez świadomości zarówno biznesowego, jak i topologicznego kontekstu zagrożenia ocena ryzyka jest niekompletna. Co więcej, taka świadomość musi być aktualizowana nie tylko z powodu tego, że priorytet zagrożeń zmienia się wraz z ich częstotliwością. Kiedy zagrożenie zewnętrzne staje się wewnętrznym, w rezultacie pomyślnego wykorzystania luki zmienia się stan ryzyka. Dlatego też systemy zarządzania ryzykiem ewoluują w kierunku możliwości działania w czasie rzeczywistym, określając np. czy ścieżka ataku jest, z dużym prawdopodobieństwem, oparta na znajomości topologii sieci przedsiębiorstwa, jak również naturę zagrożenia.

Równie ważna jest dostępność cennych informacji zewnętrznych, takich jak wywiad bezpieczeństwa, który utrzymuje aktualną świadomość luk i zagrożeń. Wyzwaniem dla przedsiębiorstw jest utrzymanie na stałym poziomie takiej informacji. Dzisiejsze systemy zarządzania ryzykiem w coraz szerszym zakresie zawierają działające funkcje wywiadowcze w swoich operacjach.

Uzupełnieniem możliwości dynamicznych powiązań zasobów, zagrożeń i luk jest zdolność moderacji zagrożeń przez kontrolę sieci specyficzną dla zarządzania ryzykiem, taką np. jak zapory ogniowe. Luki mogą być klasyfikowane zgodnie z pochodzeniem zagrożenia, na jakie wystawiana jest sieć:

- Luki bezpośrednio wystawione na źródło zagrożenia - napastnik może wykorzystać taką lukę wprost.

- Luki dostępne pośrednio, które mogą być osiągane za pośrednictwem wielokrokowych ataków, wykorzystujących wiele luk na różnych serwerach do osiągnięcia celu finalnego.

- Luki niedostępne, czyli chronione przez zapory ogniowe lub kontrolę dostępu na etapie routingu, które efektywnie blokują dostęp do sieci napastnika.

Obniżanie ryzyka jest często oceniane w porównaniu z jego brakiem. Na przykład stopień obniżenia ryzyka może być określony poprzez liczbę systemów zawierających znane luki bezpieczeństwa i procent takich systemów, w których wprowadzono odpowiednie łatki.

Jako czynnik kalkulowania ryzyka łagodzenie przybiera jedną z dwóch postaci: eliminacji ryzyka i redukcji ryzyka.

Z chwilą zidentyfikowania zasobów, luk i zagrożeń, systemy takie jak zarządzanie łatkami lub konfiguracją czy kontrola dostępu utrzymują codzienną czujność związaną z zarządzaniem ryzykiem.

Łagodzenie ryzyka nie jest nigdy stałe, ponieważ żadna ochrona nie zabezpiecza przed ciągle zmieniającą się listą nieszczelności i zagrożeń.