Kalkulowanie ryzyka

-

- Józef Muszyński,

- 07.05.2007

Wymagania zgodności w zakresie ochrony danych i zwiększająca się powszechność coraz bardziej wymyślnych i potencjalnie niebezpiecznych ataków zmuszają IT do stawiania na narzędzia, które lepiej zarządzają ich ryzykiem. W rezultacie same narzędzia są ulepszane, w miarę jak kalkulacja ryzyka zaczyna być elementem systemów, które mogą rozpoznawać wiele szczegółowych aspektów działania przedsiębiorstwa.

Podstawy kalkulacji ryzyka - klasyfikacja zasobów i wpływów

Ryzyko to siła i zakres oddziaływania zagrożenia skorelowane z prawdopodobieństwem wystąpienia zagrożenia, gdzie to prawdopodobieństwo jest proporcjonalne do liczby słabych punktów i odwrotnie proporcjonalne do środków łagodzących.

Ryzyko biznesowe a zagrożenia bezpieczeństwa

Zasoby mogą być materialne lub niematerialne. Często zasoby niematerialne są najcenniejsze dla przedsiębiorstwa. Zaufanie jest np. podstawowym kapitałem niematerialnym banku. Bez ochrony swojej reputacji zaufania instytucje finansowe nie mogą funkcjonować. Kluczowym zasobem niematerialnym jest też marka. Chociaż takie zasoby mogą być trudne do kwantyfikacji, ich materialne aspekty mogą być mierzalne.

Poza nieodłączną wartością zasoby materialne mogą być także oceniane w oparciu o ich wartość w procesie osiągania zysków, np. krytyczne transakcje B2C. Zdolność do utrzymywania lub polepszania produktywności biznesu jest jedną z podstawowych miar wartości samych systemów informacyjnych.

Wartość zasobów IT można określać także w powiązaniu z innymi zasobami biznesowymi, z którymi one się łączą.

Analiza oddziaływania zagrożeń zaczyna się od klasyfikacji zasobów cyfrowych. Zasoby cyfrowe są kombinacją platform aplikacyjnych IT i danych, które przetwarzają. Zasoby cyfrowe są z natury dynamiczne. Platformy aplikacyjne składają się np. z samej struktury aplikacyjnej, jak również wspierającej je infrastruktury i obie te części wymagają ciągłego utrzymywania na bieżącym poziomie technologii, czyli charakteryzują się zmiennością w czasie. Dane aplikacyjne są jeszcze bardziej dynamiczne. Chociaż ich formy i wzorce mogą być spójne, rzeczywiste dane same w sobie mogą przybierać różne formy w poszczególnych transakcjach.

Infrastruktura żywotna dla zasobów cyfrowych jest przykładem "powiązań wspierających", które mogą bezpośrednio wpływać na klasyfikację i ocenę zasobów oraz oddziaływanie zdarzeń związanych z bezpieczeństwem. Od pojedynczej usługi IT, takiej jak poczta elektroniczna, baza danych czy Web, może być zależnych wiele zasobów cyfrowych. Poza przedsiębiorstwem zależności mogą istnieć np. w łańcuchach dostaw, od których bezpośrednio zależy wydajność biznesowa. Zasoby lub zależności żywotne dla samego biznesu są traktowane jako krytyczne. Tak więc w rzeczywistości mogą mieć wyższą wartość oddziaływania niż same indywidualne zasoby cyfrowe.

Kontekst zasobów IT jest kombinacją zasobów cyfrowych i ich wzajemnych powiązań z zasobami biznesowymi. W celu powiązania go z zarządzaniem ryzykiem, kontekst może być wyrażany jako połączenie topologii IT i biznesowych powiązań zasobów. Jeżeli pomyślny atak na hosta w strefie zdemilitaryzowanej naraża bazę danych zawierającą wrażliwe informacje o klientach, to kontekst powiązań pomiędzy tymi zasobami staje się istotny. Z tych powodów ocena kontekstu staje się coraz bardziej powszechna w ochronie IT.

Oddziaływanie uświadomionego ryzyka jest kombinacją wartości zasobów i całkowitego kosztu utraty lub zniszczenia zasobów. To oznacza, że oddziaływanie może być większe niż sama wartość zasobów.

Niematerialny wpływ, taki jak zniszczenie marki, może być trudniejszy do kwantyfikacji, jeżeli nie jest reprezentowany jako pewien aspekt wpływu na powiązania materialne.

Zagrożenia

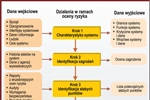

Metodologia zarządzania ryzykiem

Ponadto przedsiębiorstwo może spotkać się z zagrożeniami związanymi z odpowiedzialnością prawną, która może być bezpośrednia, jak w wypadku kradzieży zasobów materialnych, lub pośrednia, jak w wypadku narażenia zasobów strony trzeciej będących w zarządzaniu.

Na ocenę zagrożeń wpływają różne czynniki, do których należą: trudność wykorzystania luki, wiedza o usterce, okno neutralności luki, typy zagrożeń, źródło i kontekst zagrożenia.

Stopień trudności zmontowania ataku ma bezpośredni wpływ na to, jak wielkie zagrożenie może spowodować atak. Jeżeli jest potrzebna szczegółowa wiedza techniczna o nieszczelności i nie stworzono jeszcze prototypowego kodu jej wykorzystania, demonstrującego jak może być ona wykorzystana, to przeprowadzenie ataku jest mało prawdopodobne.

Poziom zagrożenia wzrasta istotnie z chwilą, kiedy doświadczony napastnik obniża barierę wiedzy projektując kod, który mogą wykorzystać inni. Poziom zagrożenia wzrasta w miarę zwiększania się kręgu osób mających dostęp do takiego kodu. Poziom ten może być oceniany na podstawie częstotliwości ataku, która może być sprowadzona do prawdopodobieństwa. Taka częstotliwość zmienia się w czasie i ma tendencję wzrostową, im dłużej nieszczelność jest znana.