Jewgienij Kasperski: "Linux jest tak samo narażony na ataki wirusów jak Windows"

-

- Krzysztof Pietrzak,

- 22.03.2006, godz. 12:30

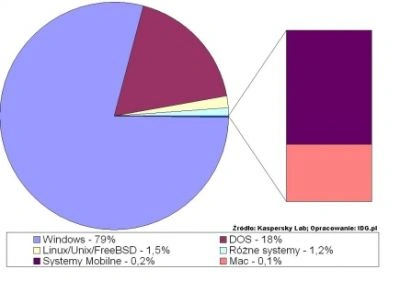

Procentowy podział wirusów pod kątem systemu operacyjnego. Całkowita liczba sygnatur na dzień 22 marca 2006: 183 385

Od zeszłego roku liczba przykładów niebezpiecznego oprogramowania, jaką otrzymujemy dziennie, podwoiła się - dodajemy dwa razy więcej sygnatur dziennie niż czyniliśmy to na początku zeszłego roku! To, co ostatnio zauważyłem, to fakt, że niektóre korporacje zajmujące się ochroną antywirusową już się poddały. Nie są w stanie przetworzyć wszystkich danych. Chronią więc na przykład przed 50% zagrożeń, jakie pojawiają się w Internecie. Tak naprawdę najgorsze jest to, że niewykluczone, iż już niedługo firmy zajmujące się ochroną nie będą po prostu w stanie powstrzymywać przestępców.

Raz za razem w Internecie pojawiają się alarmujące doniesienia o nowych akcjach cyberprzestępców, złośliwym oprogramowaniu kradnącym olbrzymie ilości danych, wirusach infekujących kolejne systemy operacyjne... Jako że namnożyło się typów ataków, postanowiliśmy się im przyjrzeć i odpowiedzieć na pytanie, czy są groźne i czy należy się ich bać. Spokojnie, bez emocji wyjaśnimy, czym jest pharming i na czym polega działanie rootkitów. Postaramy się nie zanudzać, nie straszyć. Nie gwarantujemy doskonałej zabawy, ale wiedzę - i owszem. W razie wyjątkowo trudnych zagadnień z pomocą przyjdą nam... ogórki.

Zobacz również:

Drugim jest fakt, iż ostatnio pojawia się coraz więcej spersonalizowanych ataków. Nie polegają one za zainfekowaniu jak największej liczby komputerów na całym świecie. Celem jest w tym przypadku tylko jedna, konkretna maszyna. Instalujący się na niej trojan jest zmodyfikowany specjalnie "pod nią". Przykładem może być serwer w banku, zarażony trojanem zaprojektowanym do transferu pieniędzy. Mamy też trojany infekujące systemy billingowe w korporacjach telekomunikacyjnych. Pamiętacie te wszystkie historie o ukradzionych z banków numerach kart kredytowych? Kradziono miliony numerów. Nie mogę powiedzieć tego na pewno, ale sądzę, że w wielu przypadkach mieliśmy do czynienia z pomocą kogoś z wewnątrz. To jest kolejne zagrożenie. Widzimy coraz więcej przypadków, kiedy to nie hakerzy atakują systemy z zewnątrz - robią to ludzie pracujący w atakowanej firmie. Oni tworzą złośliwe oprogramowanie i instalują je we własnej korporacji.

Trzecią poważną groźbą dla bezpieczeństwa są nowe urządzenia. Na rynku pojawia się coraz więcej nowinek technologicznych, które są dystrybuowane w sklepach. W większości przypadków te nowe urządzenia są domyślnie niezabezpieczone. Znowu za przykład niech posłużą smartfony. W większości przypadków, kiedy pierwszy raz uruchamiasz taki telefon okazuje się, że jest on w ogóle nie zabezpieczony. Wszystkie połączenia są otwarte, bardzo łatwo można więc zainfekować takiego smartfona działającego z domyślnymi ustawieniami. Oczywiście mają one różne zabezpieczenia, wszystkie jednak są wyłączone.