Firewalle nowej generacji coraz wydajniejsze

-

- Joel Snyder,

-

- David Newman,

- 21.12.2012, godz. 10:00

Obciążanie ruchem mieszanym

Test mieszanej zawartości obejmował różnorodne rozmiary obiektów (zmieniające się od 1 kB do 1536 MB) oraz różne typy zawartości, w tym: grafiki .jpg, dokumenty PDF, pliki binarne i obiekty tekstowe.

Używany w testach generator ruchu Spirent Avalanche ustawiono na wytworzenie mieszanego obciążenia dla wszystkich NGFW, pracujących w trzech różnych trybach: jako wyłącznie zapora, jako zapora i IPS, oraz jako urządzenie UTM ze wszystkimi włączonymi funkcjami (zapora, IPS, antyspyware i antywirus). Dla wszystkich trzech trybów generowano zarówno nieszyfrowany ruch HTTP, jak i SSL. Uruchamiano także oddzielne testy dopuszczające deszyfrowanie ruchu SSL. Wszystkie NGFW miały zawsze włączoną kontrolę na poziomie aplikacyjnym.

Bardzo dobry interfejs identyfikowania aplikacji ma Check Point Security Gateway. Sterowanie tą funkcjonalnością jest tu dużo łatwiejsze niż w pozostałych testowanych produktach.

Przepustowość ruchu SSL była niższa niż nieszyfrowanego (nawet bez deszyfrowania silnik kontroli na poziomie aplikacyjnym musi się napracować, aby zidentyfikować pozornie losowe wzorce w strumieniu SSL).

Jednak i tutaj były wyjątki: zapora Check Point 12610 obsługiwała ruch SSL szybciej niż prosty HTTP, a w jednym przypadku podobnie działała także Barracuda NG Firewall F900. Najbardziej prawdopodobne wyjaśnienie tego fenomenu jest takie, że z chwilą, gdy urządzenie zidentyfikuje ruch SSL (nagłówki SSL nie są szyfrowane), to zatrzymuje inne próby klasyfikacji ruchu.

Wyniki zapór Check Point i Fortinet nie uwzględniają szczegółowych reguł SSL, ponieważ ich mechanizm kontroli aplikacyjnej może tylko identyfikować ruch SSL i blokować go lub ekspediować.

Przepustowość zapory Barracuda zmniejszała się znacząco, gdy włączano IPS, a następnie mechanizmy UTM. Ruch nieszyfrowany także spowalniał działanie Check Point 12610 przy włączonych mechanizmach antywirusa i antyspyware; wydajność dla ruchu SSL była natomiast mniej więcej taka sama dla wszystkich trzech konfiguracji, co sugeruje, że urządzenie zatrzymuje kontrolę po zidentyfikowaniu tego ruchu.

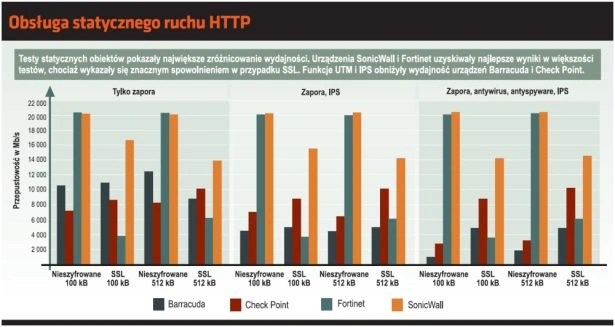

Obsługa statycznego ruchu HTTP