E-banking - świadomy użytkownik i bezpieczny portal

-

- Patryk Królikowski,

-

- Janusz Nawrat,

- 09.11.2009

W banku: SIEM to podstawa

Systemy klasy SIEM (Security Information and Event Management) mogą być skutecznie wykorzystywane do monitorowania nie tylko bezpieczeństwa aplikacji, infrastruktury, skuteczności systemów zabezpieczeń czy sygnalizowania nieprawidłowości. Ułatwiają też przeprowadzenie analizy ataków oraz stanowią źródło materiału dowodowego w sprawach incydentów bezpieczeństwa, mających charakter przestępstw i wykroczeń przeciwko obowiązującym przepisom wewnętrznym danej organizacji oraz przepisom prawa powszechnego itp.

Wielka siła systemów SIEM tkwi w oferowanej przez nie logice korelacyjnej, dzięki czemu staje się możliwe wykrywanie incydentów o złożonym przebiegu i skomplikowanym charakterze, co ma miejsce właśnie w przypadku ataków na usługi bankowości elektronicznej. Logika korelacyjna umożliwia definiowanie ciągów zdarzeń i relacji między nimi (relacji logicznych, sekwencyjności, następstwa czasowego, częstotliwości wystąpień, ścieżki ataku, czyli miejsc wystąpień zdarzenia itp.), które składają się na pełen scenariusz złożonego, wielokomponentowego ataku.

Chociaż ataki zaliczające się do kategorii "client-side" mają miejsce na komputerach użytkowników, czyli całkowicie poza zasięgiem domeny funkcjonowania systemów zarządzania zdarzeniami, w pewnych okolicznościach jest możliwe monitorowanie na serwerach bankowych określonych sekwencji zdarzeń, które poprzedzają wystąpienie właściwych oszustw, czyli wyprowadzenie środków z rachunków bankowych klientów. Nie w każdym banku SIEM będzie sprawdzał się równie dobrze. Kluczem do sukcesu jest właściwa konfiguracja reguł korelacyjnych - a to wymaga od bankowego zespołu bezpieczeństwa zarówno dogłębnej znajomości możliwych scenariuszy ataku, jak i sporej wyobraźni.

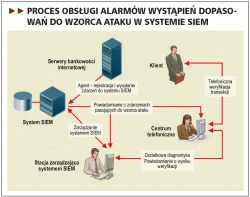

Proces obsługi alarmów wystąpień dopasowań do wzorca ataku w systemie SIEM

Warto zwrócić uwagę na fakt, iż każde powiadomienie wymagało weryfikacji pod kątem eliminacji fałszywych alarmów (false positives), które z oczywistych powodów zdarzały się dość często.