E-banking na celowniku

-

- Patryk Królikowski,

-

- Janusz Nawrat,

- 09.11.2009

Komórka na siano

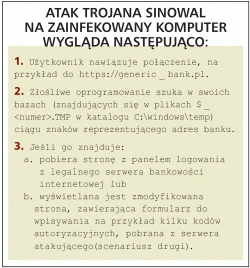

Oprogramowanie złośliwe o nazwie Sinowal, a później także Limbo 2, specjalizowało się w wyłudzaniu haseł jednorazowych. Dostosowano je do pozyskiwania haseł od klientów kilku polskich banków oraz kilkudziesięciu banków hiszpańskich i portugalskich. Skradzione kody służyły, oczywiście, do późniejszej autoryzacji operacji wyprowadzenia z rachunku klientów praktycznie wszystkich dostępnych środków.

Sinowal (Trojan-PSW:W32/Sinowal.CP) należy do kategorii oprogramowania złośliwego, wyspecjalizowanego w kradzieży wrażliwych informacji z komputera użytkownika, takich jak identyfikatory kont i hasła (czyli poświadczenia tożsamości użytkownika), kody do autoryzacji transakcji, numery kart kredytowych, certyfikaty itp. Jego nazwa w luźnym tłumaczeniu z języka ukraińskiego oznacza "komórkę na siano" …

Infekcja następuje praktycznie całkowicie transparentnie dla użytkownika po wizycie na odpowiednio przygotowanej na potrzeby ataku stronie internetowej. Mogą na niej być na przykład prezentowane odpowiednio spreparowane grafiki WMF, których otwarcie w środowisku przeglądarki Internet Explorer powoduje ujawnienie się podatności Graphics Rendering Engine na przepełnienie bufora. Skutkiem ataku jest przejęcie zdalnej kontroli nad komputerem użytkownika, z możliwością automatycznej instalacji na nim złośliwego oprogramowania.

Sposób przejmowania zdalnej kontroli i mechanizm infekcji pozostają zmiennym elementem ataku. Poszczególne wariacje sposobów infekcji są dostosowane do odkrywanych na bieżąco podatności. Głównie chodzi tu o podatności przeglądarek internetowych.

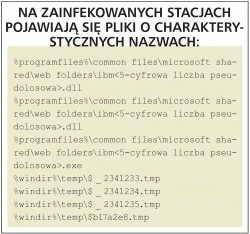

Sam kod trojana jest uruchamiany jako usługa przy każdym włączeniu komputera na skutek wpisu do rejestru:

HKLM\System\ControlSet001\Services\gb File: %programfiles%\common files\microsoft shared\web folders\ibm<5-cyfrowa liczba pseudolosowa>.dll

Trojan może także eksportować certyfikaty z kluczem prywatnym (używając funkcji PFXExportCertStore biblioteki CRYPT32.DLL) do pliku i wraz z hasłem do klucza prywatnego wyprowadzać je do serwerów kontrolowanych przez agresorów.