E-banking na celowniku

-

- Patryk Królikowski,

-

- Janusz Nawrat,

- 09.11.2009

W ciągu ostatnich kilkunastu miesięcy banki oprócz kryzysu musiały borykać się z rosnącą falą ataków internetowych - choć wymierzonych nie bezpośrednio w nie same, to ich klientów. Na świecie spustoszenie siał i nadal stanowi zagrożenie malware zBot, który na liście swoich celów umieścił także największe banki w Polsce. Do nieszablonowych pomysłów na atakowanie bankowości internetowej można również zaliczyć: Mebroot, Sinowal i Limbo 2. Jaki jest modus operandi tego złośliwego oprogramowania? Co jeszcze znajduje się w arsenale przestępców? Czy są skuteczne sposoby obrony?

zBot albo Zeus

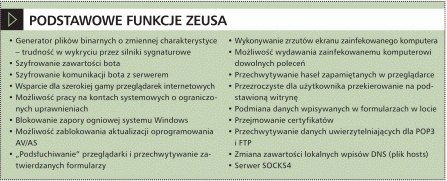

zBot (jego nazwa niektórym może kojarzyć się z dodatkiem do gry Counter Strike) znany był także jako Zeus, WSNPOEM, NTOS i PRG. O trojanie tym warto wspomnieć z kilku powodów. Po pierwsze, nie jest to już kolejny banalny malware napisany przez żądnego wrażeń nastolatka. Zeus stworzono jako narzędzie o bogatych funkcjach konfiguracyjnych (por. ramka). Czytając listę jego możliwości, można dojść do wniosku, że mamy do czynienia ze standardową aplikacją, tworzoną w ramach procesu zarządzania cyklem życia oprogramowania. Kolejne wersje Zeusa miały rozmaite udogodnienia dla jego administratorów (np. wbudowane radio internetowe), co tylko potwierdza fakt dbałości o klienta. Po drugie, Zeus to narzędzie w pełni komercyjne i całkiem sprawna maszynka do zarabiania pieniędzy. Jego twórcy sprzedawali "licencję" za kilkaset dolarów. Nabywcy, posługując się tym zestawem, mogą podejmować ataki na precyzyjnie wybrane cele, co właśnie miało miejsce.

O Zeusie mówiono i pisano jednak już sporo, więc nie będziemy się nim szczegółowo zajmować. W krótkich odstępach czasu pojawiają się coraz to ciekawsze i nieszablonowe pomysły na atakowanie bankowości internetowej. Należą do nich Mebroot, Sinowal i Limbo 2. Poświęcano im znacznie mniej uwagi niż Zeusowi, dlatego też postaramy się pokazać ich mechanizmy działania. Zanim jednak przejdziemy do szczegółów, określmy, jakie metody szkodzenia czy destrukcji najczęściej możemy spotkać w złośliwym oprogramowaniu.

Bardzo często oprogramowanie złośliwe potrafi też fałszować działanie klasycznych mechanizmów detekcji nieprawidłowości, takich choćby jak symbol kłódki w przeglądarce internetowej, sygnalizujący nawiązanie właściwie uwierzytelnionego i szyfrowanego połączenia SSL/TLS z serwerem banku internetowego.

Wśród częstych ostatnio ataków kategorii "client-side" wielką popularność zyskują te, które mogą być skuteczne nawet przy zastosowaniu w systemach bankowości internetowej uznawanych za bezpieczne metod uwierzytelnień użytkownika i autoryzacji transakcji. Mowa tu o atakach typu man-in-the-browser, które polegają na podmianie w locie elementów transakcji, takich jak numer rachunku beneficjenta i kwota przelewu. Za tego typu ataki odpowiada także oprogramowanie złośliwe, którego przykładem był Zeus.

Bardzo skutecznym oprogramowaniem do przeprowadzania ww. ataków mogą być złośliwe obiekty BHO (Browser Helper Object) przeglądarki internetowej Internet Explorer. Obiekty te mają pełny dostęp do funkcji nawigacji przeglądarki, do struktur danych, na których przeglądarka operuje oraz, oczywiście, do treści prezentowanej w przeglądarce. Przeprowadzenie za pomocą tych obiektów udanych ataków typu man-in-the-browser jest stosunkowo nieskomplikowanym zadaniem. Pewną trudność może nastręczać infekcja komputera, ale tu z "pomocą" przychodzą różne błędy krytyczne przeglądarek, w tym zwłaszcza podatność do przepełniania bufora, które mogą zostać wykorzystane w sposób niezauważalny dla potencjalnej ofiary ataku - przez wytrychy zamieszczane w postaci plików graficznych, animacji czy aplikacji Flash, Java lub kontrolek ActiveX na stronach kontrolowanych przez agresorów. Po ataku przepełnienia bufora, przejęcie kontroli nad przeglądarką i instalacja w jej środowisku złośliwych dodatków nie stanowi już problemu.