Bezpieczeństwo: zagrożenia stare, kierunki ataków nowe

-

- Józef Muszyński,

- 08.03.2012

Ochrona wielowarstwowa - zadanie dla firewalli nowej generacji

W obliczu stałych zagrożeń znaczenia nabiera ochrona wielowarstwowa. Tradycyjne zapory ogniowe, opierające swoje działanie głównie na blokadach portów, powoli wypierane są przez nową generację tych urządzeń -"zapory aplikacyjne". Te ostatnie - określane skrótem NGFW (next-generation firewall) - wymagają zupełnie innego sposobu myślenia o zadaniach ochronnych firewalli.

NGFW to zapory ogniowe dla przedsiębiorstw efektywnie realizujące funkcje zapobiegania włamaniom w odniesieniu do ruchu, jak również nadzorujące przechodzący przez zaporę ruch aplikacyjny, w celu egzekwowania reguł polityki określających dopuszczalne korzystanie z aplikacji (na podstawie tożsamości użytkownika). Zapora taka ma też mieć możliwość wykorzystywania takich informacji, jak analiza reputacji internetowej (aby wspomagać filtrowanie malware), lub integracji z Active Directory.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Cyberobrona? Mamy w planach

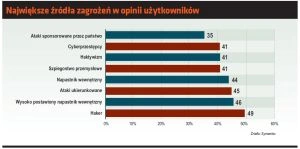

Największe źródła zagrożeń w opinii użytkowników

Za pierwszego dostawcę, który zawarł funkcjonalność NGFW w swoich produktach, uważa się młodą firmę Palo Alto Networks, która w roku 2007 udostępniła linię urządzeń mających cechy NGFW. Inni dostawcy, m.in. Fortinet, Cisco, Check Point, McAfee, rozszerzyli funkcjonalność swoich produktów w tym kierunku. Również firmy specjalizujące się w IPS (np. Sourcefire) zapowiadają na ten rok aplikacyjne zapory ogniowe.

Jednak użycie tych zaawansowanych zapór jest na razie niewielkie. Chociaż termin NGFW jest używany co najmniej od czterech lat, to według danych Gartnera, ich rzeczywiste wykorzystanie jest wciąż poniżej 1 proc. Jednocześnie ci sami analitycy przewidują, że w roku 2014 ich użycie wzrośnie aż do 35%, a w niedługim okresie NGFW powinna stać się zaporą podstawową.

Jednym z czynników zwiększających zainteresowanie NGFW jest potrzeba dokładniejszego przyglądania się działaniom w sieci i konsumpcji pasma. Za pośrednictwem NGFW przedsiębiorstwa mogą utrzymywać lepszą kontrolę aplikacji, związaną z zapotrzebowaniem na pasmo i nadawaniem priorytetów dla określonego ruchu aplikacyjnego. Ponadto niektóre NGFW mogą działać podobnie jak narzędzia DLP (data-loss prevention), blokując wycieki na podstawie słów kluczowych czy innych definicji.

SSL w niebezpieczeństwie

Bezpieczeństwo protokołu SSL i jego uaktualnionej wersji TSL ma zasadnicze znaczenie, ponieważ "obsługują" one większość transakcji e-commerce, ustanawiając szyfrowane sesje, które są uwierzytelniane oraz wymagają certyfikatów potwierdzanych przez ośrodki certyfikacji CA (Certification Authorities).

CA są postrzegane jako zaufana strona trzecia w infrastrukturze klucza publicznego. Okazuje się jednak - jak dowodzą np. incydenty z Comodo czy DigiNotar - że nie zawsze można im ufać. Przypomnijmy, w marcu ub.r. irańskiemu hakerowi udało się skutecznie zaatakować ośrodek certyfikacji Comodo i uzyskać fałszywe certyfikaty dla kilku popularnych witryn internetowych. Nadszedł zatem czas, aby rozważyć inne metody zabezpieczania transakcji internetowych. Oczywiście, pod warunkiem, że dostępne jest gotowe rozwiązanie, z którego można byłoby skorzystać.