Bezpieczeństwo wirtualizacji i cloud computing

-

- Józef Muszyński,

- 21.01.2013

Jeżeli dostawca cloud zapewnia wsparcie usług DNS, to należy rozważyć wdrożenie DNSSec (DNS Security) pomiędzy własnym serwerem DNS i serwerami DNS dostawcy usługi. DNSSec zapewnia dostarczanie zweryfikowanych, uwierzytelnionych danych DNS z autoryzowanego serwera DNS. Niestety, DNSSec zostało wdrożone jedynie u niektórych dostawców DNS - alternatywą jest zaimplementowanie statycznych rekordów DNS po stronie usługobiorcy, co pozwoli zabezpieczyć się przed atakami DNS redirection.

W celu zabezpieczenia się przed wyciekiem danych w chmurze, można zaimplementować system wczesnego ostrzegania: niektórzy dostawcy cloud i ich klienci tworzą "dane znaczone" (red herring), umieszczając je w bazie danych i monitorując ich wyciek. Dostawca cloud powinien również zapewniać systematycznie kasowanie już niepotrzebnych danych z pamięci operacyjnej komputerów i pamięci masowej.

Zobacz również:

- 5 priorytetów, które obniżają koszty chmury i usprawniają operacje IT

- Cyfrowa transformacja z AI - co nowego na Google Cloud Next 24

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

Problemy bezpieczeństwa wirtualizacji

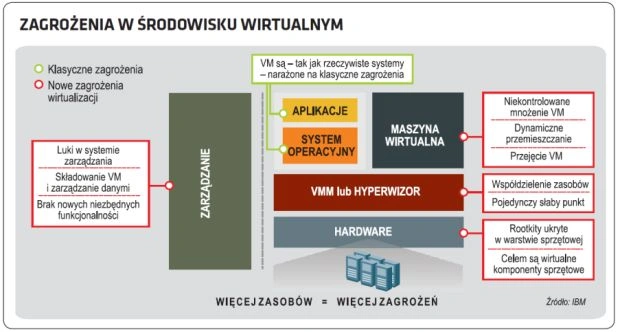

Wirtualizacja w wielu przypadkach zmienia reguły gry w zakresie bezpieczeństwa i w związku z tym trzeba dostosować do tych zmienionych reguł strategie ochrony. Platformy wirtualizacji tworzą odmienne i dużo bardziej dynamiczne powiązania pomiędzy zasobami IT, w porównaniu z tymi, jakie można znaleźć w środowiskach "tradycyjnych", co ma zasadniczy wpływ na bezpieczeństwo sieci.

Zagrożenia bezpieczeństwa sieci mogą być znacznie ograniczone, jeżeli środowisko wirtualne będzie częścią całościowej architektury sieciowej i zastosuje się polityki bezpieczeństwa spójne w całej sieci. Właściwie zdefiniowanie środowiska wirtualnego, przeniesienie do środowiska wirtualnego zapór między aplikacjami oraz pomiędzy segmentami sieci oraz wirtualizacja rozwiązań bezpieczeństwa, umożliwili korzystanie z wirtualizacji bez narażania się na niepotrzebne ryzyko.

Najważniejszą sprawą jest właściwe określenie środowiska wirtualizacji i nowych zagrożeń. Środowisko wirtualne obejmuje wszystko to, co bezpośrednio i pośrednio dotyczy wirtualnego hosta. Komponenty tego środowiska to m.in.: narzędzia zarządzania, narzędzia kopii zapasowych, pamięć masowa oraz sieć fizyczna i wirtualna. Niewłaściwie zdefiniowanie środowiska wirtualnego może prowadzić do przeoczenia kluczowych problemów bezpieczeństwa w organizacji i tym samym narazić na różne zagrożenia całą sieć.

Środowiska wirtualne muszą być chronione tak jak reszta sieci wewnętrznej. Główną wadą tradycyjnych urządzeń zabezpieczających, takich jak np. zapory sieciowe, jest to, że nie mogą "zaglądać" do wnętrza środowiska wirtualnego. Innymi słowy, jeżeli maszyna wirtualna jest zainfekowana, to może przenosić tę infekcje na całe środowisko wirtualne - bez możliwości wykrycia tego przez fizyczne urządzenie zabezpieczające.

Strategia bezpieczeństwa przyjęta w świecie rzeczywistym powinna być powielona także w świecie wirtualnym. Jeżeli dysponujemy wewnętrznymi zaporami pomiędzy aplikacjami oraz pomiędzy segmentami sieci i zaczynami wirtualizować aplikacje i segmenty sieci, należy przenieść do nowego środowiska wirtualnego wszystkie tego typu zabezpieczenia.

W dobrze zaplanowanych scenariuszach wdrożeń, zapory sieciowe i IPS implementuje się bezpośrednio w środowisku wirtualnym, używają rozwiązań, które są specjalnie zaprojektowane dla ochrony sieci wirtualnych. Pozwala to uzyskać bezpośredni wgląd w maszyny wirtualne i chronić środowisko wirtualne od wewnątrz. Wirtualne urządzenia ochronne mogą być umieszczane wewnątrz środowiska wirtualnego, a to daje elastyczność, która jest pomocna w ochronie nawet najbardziej złożonych sieci wirtualnych.