Bezpieczeństwo w chmurze

-

- Józef Muszyński,

- 13.11.2012, godz. 08:35

Cloud computing i wirtualizacja zasobów mają wiele zalet wynikających głównie z możliwości konsolidacji infrastruktury. Trzeba jednak pamiętać, że te nowe środowiska IT, w których napastnikami mogą być również zalogowani i uwierzytelnieni użytkownicy, stwarzają nowe wyzwania dla tradycyjnych schematów ochrony i zarządzania tożsamością.

Pogląd, że przetwarzanie w chmurze to tylko konwencjonalne aplikacje pracujące w sieciach WAN jest błędny - ta architektura wyznacza nowy paradygmat. Skalowalność usług cloud computing zależy od możliwości współdzielenia zasobów funkcjonujących dotychczas oddzielnie, a to wymaga już nowego podejścia do problemów bezpieczeństwa.

Modele cloud computing

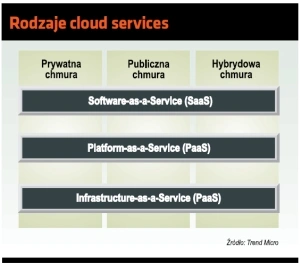

Na ogół wyróżnia się trzy podstawowe modele cloud computing: Infrastructure as a Service (IaaS), Software as a Service (SaaS) i Platform as a Service (PaaS).

Zobacz również:

- 5 priorytetów, które obniżają koszty chmury i usprawniają operacje IT

- Cyfrowa transformacja z AI - co nowego na Google Cloud Next 24

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

W praktyce wielu dostawców cloud service łączy dwa lub wszystkie modele, albo nie mieści się wprost w żadnym z nich.

Rodzaje cloud serv

Wszystkie cechy modelu przetwarzania w chmurze zmuszają do nowego spojrzenia na kwestie bezpieczeństwa, natomiast dostępność, szerokie uwierzytelnianie i brak konkretnej lokalizacji - to elementy wyznaczające największe wyzwania technologiczne i wymagania w zakresie zabezpieczeń.

Główne problemy bezpieczeństwa w chmurze

W tradycyjnych centrach danych wdraża się procedury i środki kontroli, w celu utworzenia granicznej ochrony wokół infrastruktury i danych, które chce się zabezpieczyć. Taka konfiguracja jest stosunkowo łatwa do zarządzania, ponieważ organizacje mają kontrolę nad swoimi serwerami i wykorzystują sprzęt fizyczny wyłącznie do własnych celów. Jednak w prywatnej czy publicznej chmurze granice zacierają się, a kontrola nad bezpieczeństwem jest ograniczona w sytuacji, gdy aplikacje przemieszczają się dynamicznie, a zdalnie zlokalizowany sprzęt współdzielony jest z obcymi użytkownikami.