Silne zabezpieczenie firmowej sieci WLAN

-

- Patryk Królikowski,

- 13.08.2007, godz. 11:56

Jestem administratorem sieci komputerowej. Planuję uruchomić w swojej firmie kilka bezprzewodowych punktów dostępowych. Niestety mieści się ona na parterze w dużym biurowcu i sąsiaduje z kilkoma innymi firmami. Nie chciałbym żeby nieuprawnione osoby korzystały z moich "access pointów". Czy oprócz wzmocnienia poziomu szyfrowania mogę coś jeszcze zrobić?

Rozwiązań w celu poprawy bezpieczeństwa sieci bezprzewodowej jest kilka. Jako, że nie masz jeszcze w firmie infrastruktury bezprzewodowej możesz wszystko zrobić od początku jak trzeba. Zacząć należałoby zatem od doboru odpowiednich access pointów. Odpowiednich 0 czyli takich, które zapewniają ochronę kryptograficzną na poziomie WPA2 w wydaniu Enterprise. Od razu krótkie wyjaśnienie. Są dwa rodziaje standardów WPA2 - personal i enterprise. Personal, jak sama nazwa wskazuje rekomendowany jest do wykorzystania w domu lub niewielkim biurze. Zabezpiecza przed dostępem osób niepożądanych przy użyciu hasła współdzielonego tzw. preshared key, stąd często WPA2 Personal nazywany jest WPA2/PSK. Jej podstawową zaletą jest to, że nie wymaga stosowania dodatkowego sprzętu - cała funkcjonalność realizowana jest na poziomie punktu dostępowego.

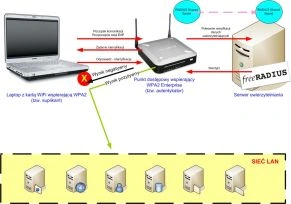

WPA2 Enterprise z kolei daje możliwość wykorzystania dodatkowego serwera (RADIUS) w procesie uwierzytelniania. Dzięki zastosowaniu WPA2 Enterprise możliwe jest także skorzystanie z zalet standardu 802.1x pozwalającego na uwierzytelnianie urządzeń w momencie podłączenia ich do sieci LAN/WLAN. Widać więc, że wybór WPA2 Enterprise oferuje wyższy poziom bezpieczeństwa, ale też konieczne jest przygotowanie dodatkowych zasobów sprzętowo-programowych. Jako, że mówisz o kilku punktach bezprzewodowych wnioskuję, że Twoja firma nie jest taka mała i zdoła wysupłać dodatkową maszynę na serwer RADIUS - tym bardziej, że ta może zostać oparta na Linuksie. Jako zestaw do uruchomienia bezpiecznych access pointów proponuję:

a) Access pointy - np. Linksys WRV200, dobrze radzą sobie z 802.1x i są stosunkowo tanie (ok. 220-230 zł). Warto też zainteresować się bardzo popularnymi i o kilkadziesiąt złotych tańszymi routerami WRT54G. Są one o tyle ciekawe, że dają szerokie możliwości konfiguracji poprzez zastąpienie oryginalnego firmware'u jego opensource-ową wersją OpenWRT i późniejsze doinstalowanie rozmaitych dodatków, które znacznie poszerzają możliwości urządzenia.

b) Niezbędny będzie serwer RADIUS, który w architekturze 802.1x pełni rolę serwera uwierzytelniania. Można śmiało skorzystać bądź z udostępnianej na serwerze Windows 2003 usługi IAS (Internet Authentication Services), która jest niczym innym jak właśnie prostym serwerem RADIUS. Bardziej złożonym w konfiguracji, ale też potężniejszym (i do tego darmowym) serwerem może być FreeRadius wraz z graficznym frontendem - Dialup Admin, który dostępny jest bądź w postaci osobnej paczki np. RPM lub źródeł do samodzielnej kompilacji.

c) Do uwierzytelnienia użytkownika poprzez 802.1x wykorzystuje się protokół EAP (Extensible Authentication Protocol). Występuje on w różnych odmianach. W takich środowiskach jak sieci bezprzewodowe do zaimplementowania znakomicie nadają się EAP-TLS, EAP-TTLS czy też PEAP (Protected EAP - używa również protokołu TLS), które w procesie uwierzytelniania nie przesyłają haseł, a czynią użytek z certyfikatów. Żeby dopełnić więc obrazu należałoby mieć narzędzie do generowania certyfikatów. Jeżeli nie ma w firmie urzędu certyfikacji (np. opartego na Microsoft CA) znakomicie sprawdzi się open-source-owy pakiet OpenSSL.

Pozostaje jeszcze kwestia konfiguracji. Tutaj możliwości jest dość dużo. Jeżeli opieramy się o FreeRadius-a należy przyjrzeć się czterem najważniejszym plikom: "radiusd.conf", gdzie określamy parametry pracy serwera RADIUS (tutaj z reguły nie ma potrzeby wprowadzania większych zmian); "clients.conf", definiujący z kolei podsieci, z których punkt bezprzewodowy będzie łączył się do RADIUS-a oraz określający Shared Secret potrzebny w komunikacji pomiędzy nimi; "eap.conf" gdzie definiujemy wykorzystanie certyfikatów dla TLS-a, a także warianty protokołu EAP(dla EAP-TLS parametr "default_eap_type" to "tls", dla PEAP "peap"); "users" - gdzie uwierzytelniani użytkownicy mogą być zdefiniowani na poziomie samego serwera FreeRadius (możliwa jest również integracja z Active Directory przy pomocy mechanizmu ntlm-auth).

Konfiguracja punktu bezprzewodowego sprowadza się do wskazania parametrów komunikacji z serwerem RADIUS np. we wspomnianym Linksysie WRV200:

Wreszcie konfiguracja po stronie klienta zależy od tego, która z metod uwierzytelniania została wybrana. Jeżeli jest to PEAP wystarczy aktywowanie 802.1x (np. w Windowsie we właściwościach połączenia bezprzewodowego, zakładka uwierzytelnianie). W przypadku EAP-TLS konieczne jest również dostarczenie certyfikatu CA oraz certyfikatu klienta, który będzie przechowywany w magazynie certyfikatów na łączącej się stacji bądź np. na karcie inteligentnej.

Oprócz 802.1x oczywiście można zastosować dodatkowe techniki "utrudniające" jak np. ukrywanie SSID czy filtrowanie adresów MAC, choć jak powszechnie wiadomo są to raczej sztuczki nie zwiększające radykalnie poziomu bezpieczeństwa i dające łatwo się obchodzić.