Wielki przewodnik po produktach NAC cz.1: Co poszło nie tak?

-

- Józef Muszyński,

-

- Joel Snyder,

- 14.10.2010

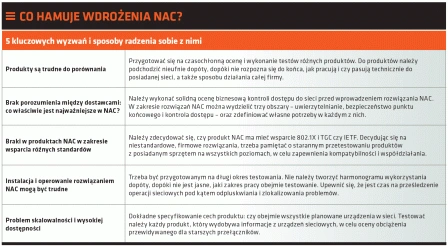

Zbyt duże różnice pomiędzy dostawcami

Trzy podstawowe elementy NAC to: uwierzytelnianie, bezpieczeństwo punktu końcowego i kontrola dostępu. Dostawcy dążą jednak zazwyczaj do tworzenia produktów NAC opartych na komponentach, które są mocną stroną firmy. To oznacza, że zazwyczaj skupiają się na jednym z tych trzech komponentów, często ignorując pozostałe. Na przykład, kiedy McAfee proponuje NAC, to robi to w kontekście własnego produktu zarządzania bezpieczeństwem punktu końcowego - ePolicy Orchestrator. Z kolei Juniper proponuje NAC w ramach swoich sieciowych komponentów zabezpieczeń: zapory ogniowej i - do pewnego stopnia - przełączników.

Duża różnorodność produktów jest także konsekwencją braku formalnego porozumienia dostawców, co do najlepszego sposobu osiągnięcia celu. Brak takiego zgodnego stanowiska stanowi kłopot dla każdego, kto jest zainteresowany dodaniem możliwości NAC do swojej sieci. Na przykład rozstrzygnięcie problemu: czy uwierzytelnianie jest ważne, czy nie?

Niektóre produkty powierzchownie wspierają uwierzytelnianie użytkownika końcowego, inne skupiają się na identyfikowaniu urządzeń i przydzieleniu ich do różnych wirtualnych LAN, bez różnicowania użytkowników i kontrolowania ich dostępu. Są też takie, które nie zapewniają sprawdzenia bezpieczeństwa punktu końcowego w ramach produktu; aby uzyskać tę możliwość, trzeba skorzystać z uzupełnień dostarczanych przez inne firmy.

Oczywiście, każdy dostawca NAC zapewni nas, że ma wszystkie istotne mechanizmy, ale wyniki testów pokazują, iż wiele z nich nie bardzo pasuje do architektury produktu.

Konsekwentny brak współdziałania

Produkty, które trzy lata temu stanowiły rozwiązania niezależne, nadal takimi pozostały. Z 13 niezależnych produktów testowanych w 2007 r. przez zespół tygodnika "NetworkWorld", do testów wybrano siedem i tylko jeden z nich (Juniper) przeszedł znaczącą ewolucję w kierunku zgodności z istniejącymi standardami (trzy firmy zniknęły z rynku, dwie przestały określać swoje produkty jako rozwiązania NAC, a jedna odmówiła udziału w testach).

Nawet starsze standardy, takie jak IEEE 802.1X, nie zdołały osiągnąć pełnego wsparcia w wielu produktach NAC. Chociaż można znaleźć produkty, które przyjęły podejście stosowania otwartych standardów NAC (takich jak 802.1X), to nie wszystkie zapewniają ich rzetelne wsparcie.

To prowadzi często do braku współdziałania między rozwiązaniami NAC i infrastrukturą sieciową. Każdy dostawca NAC preferuje zbiór innych produktów bezpieczeństwa, z którymi współpracuje i jeżeli podejmuje się próbę włączenia do tej mieszanki innych rozwiązań, to może się okazać, że wdrożone NAC takich zmian nie obsługuje. W rezultacie trzeba być przygotowanym na to, że wybrany produkt NAC może ograniczać wykonywanie zmian w przełącznikach sieciowych, infrastrukturze uwierzytelniania i instalowaniu produktów zabezpieczających punkty końcowe sieci.

Jeżeli tylko kilka produktów rzetelnie podchodzi do istniejących standardów, to jest jasne, że przed NAC jest jeszcze długa droga, aby dla zarządzających sieciami stały się prawdziwym rozwiązaniem plug-and-play.