VPN za darmo

-

- Krystian Ryłko,

- 01.03.2005

KAME

Jest to implementacja protokołów IPSec oraz IPv6 stworzona zgodnie z zaleceniami RFC przez kilka japońskich firm. Przeznaczony jest on wyłącznie dla systemów BSD (FreeBSD, NetBSD, OpenBSD). Obsługuje wiele algorytmów, w tym ESP, AH i ISAKMP. Może funkcjonować zarówno w sieciach IPv4, jak i IPv6. Kryptografia jest w nim oparta na OpenSSL. Brak rozszerzenia NAT Traversal. Adres:http://www.kame.net

Oferta SSL VPN

W sieciach SSL VPN wykorzystywany jest protokół SSLv3 lub nowszy TLSv1. Podczas zestawiania połączenia VPN SSL ma miejsce:

- ustalenie parametrów sesji pomiędzy stronami: rodzaj szyfru, długość klucza, wybór kompresji;

- wzajemna autoryzacja serwera i klienta oraz ustanawianie klucza sesyjnego (SSL/TLS Handshake Protocol);

- transmisja szyfrowana.

OpenVPN

OpenVPN służy do budowy sieci VPN opartych na protokole SSL/TLS. Jest łatwy w obsłudze i posiada rozbudowane możliwości konfiguracyjne. Dostępne są wersje dla kilku systemów operacyjnych, m.in. Linux, Windows, OpenBSD, FreeBSD, NetBSD czy Solaris. Wersja 1 wymaga, aby dla każdego połączenia klienta otwarty był oddzielny port. Było to dosyć uciążliwe i przy dużej liczbie użytkowników należało zrobić sporą dziurę w zaporze. Wersja 2 (obecnie beta) potrafi obsługiwać wielu klientów na tym samym porcie. Klient różni się od serwera odmiennym plikiem konfiguracyjnym. Załączona pomoc opisuje, w jaki sposób wygenerować pary certyfikatów za pomocą OpenSSL. To jedno z najpopularniejszych rozwiązań SSL VPN. Wymagane jest zainstalowanie pakietu OpenSSL oraz biblioteki LZO przeprowadzającej kompresję.

Konfiguracja OpenVPN jest bardzo prosta i oprócz instalacji niezbędnych pakietów, wymaga ustawienia kilku parametrów VPN w pliku konfiguracyjnym. Adres:http://openvpn.net

SSL-Explorer

Interfejs zarządzania SSL-Explorer

Yavipin

Kolejnym oprogramowaniem służącym do budowy VPN jest Yavipin (Yet another VPN), który służy do połączeń pomiędzy dwoma węzłami. Funkcjonuje on na systemie Linux w przestrzeni użytkownika - nie ma potrzeby rekompilacji kernela ani instalacji łat. Yavipin wprowadza do pakietów niewielką ilość dodatkowych danych (26 bajty) - przykładowo w systemach IPSec VPN dane wtrącane (ESP z DES i MD5) zajmują 32 bajty. Ruch przez węzły przeprowadzające translację adresów NAT jest przesyłany za pomocą pakietów UDP/IPv4. Pakiety przesyłane pomiędzy węzłami są szyfrowane za pomocą algorytmów Blowfish i uwierzytelniane poprzez HMAC-MD5. Yavipin zawiera mechanizm zapobiegający retransmisji i powtórnej akceptacji tego samego pakietu. Chroni przed atakami DoS typu TCP SYN. Klucze prywatne Diffie-Hellman i klucze sesyjne są często zmieniane i kasowane z pamięci. Wymaga instalacji pakietu OpenSSL. Adres:http://yavipin.sourceforge.net

VPNmonitor

To oprogramowanie napisane w Javie, służące do obserwacji ruchu w sieci. Może monitorować zarówno sieci PPTP, IPSec, jak i SSL. Oferuje on wizualizację ruchu przesyłanego pomiędzy komputerami. Adres:http://vpnmonitor.sourceforge.net

<hr size="1" noshade>Rzadziej stosowanymi implementacjami VPN są Amrita (SSLv3), Tinc, Vpnd, Virtual Tunel oraz Cerberus - dystrybucja ograniczona do terytorium USA.

Popularny do niedawna Poptop jest oparty na protokole PPTP (Point to Point Tunneling Protocol) zaproponowanym przez Microsoft. Jest on uważany za mało bezpieczny mechanizm VPN (możliwość przejęcia kluczy).

Na koniec

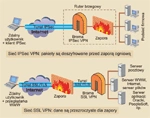

Porównanie IPSec i SSL VPN

Wdrażając bezpieczne sieci VPN, należy mieć na uwadze, że:

- pomiędzy użytkownikami powinien być szyfrowany i uwierzytelniany;

- część protokołów wykorzystywanych w VPN przeprowadza uwierzytelnienie, ale nie szyfrowanie;

- klucze kryptograficzne powinny byś zmieniane w miarę możliwości jak najczęściej i przechowywane bezpiecznie;

- poziom i mechanizmy bezpieczeństwa powinny być zgodne po dwóch stronach ustanawianego tunelu;

- nikt poza administratorem sieci nie powinien mieć możliwości ingerencji w parametry bezpieczeństwa.