Uszczelnianie bezpieczeństwa systemów krytycznych

-

- 09.04.2018, godz. 11:00

Systemy krytyczne zawsze są chronione w sposób szczególny, jednak zarówno wymagania dyrektywy NIS jak i RODO będą wymagały wzmocnienia posiadanych zabezpieczeń. Pomogą w tym narzędzia automatyzujące procesy wykrywania incydentów.

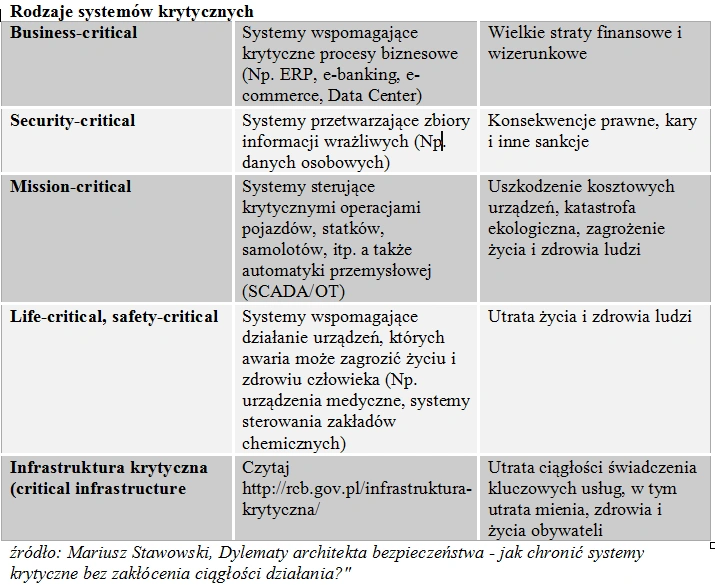

Mariusz Stawowski, Dyrektor Techniczny w CLICO w swojej prezentacji "Dylematy architekta bezpieczeństwa - jak chronić systemy krytyczne bez zakłócenia ciągłości działania?" opowiedział na konferencji Semafor jakie mechanizmy i rozwiązania IT należy wdrażać, by wychwycić wszelkie niepokojące zdarzenia i incydenty, a w razie ich wystąpienia odpowiednio reagować. Zwłaszcza rozwiązania o dużym stopniu automatyzacji są warte zastosowania, ponieważ znacznie ułatwiają wywiązywanie się z obowiązków narzuconych przez regulacje NIS i RODO.

Dyrektywa NIS nakłada na operatorów z sektora energetycznego, transportowego, zdrowotnego i bankowości oraz dostawców usług cyfrowych obowiązek ochrony świadczonych usług, zgłaszania incydentów i wykonywani audytów bezpieczeństwa. Wiele z tych usług realizowanych jest z użyciem systemów mission-critical, gdzie ciągłość działania jest najwyższym priorytetem. Systemy te również przetwarzają dane osobowe, a więc podlegają także regulacjom RODO/GDPR (rozporządzenie dotyczące ochrony danych osobowych).

Zobacz również:

Zarówno NIS jak i RODO mają charakter ogólny i chociaż zobowiązują państwa członkowskie UE do wdrożenia odpowiednich mechanizmów ochronnych, to nie wskazują konkretnych rozwiązań. Dlatego organizacje muszą same wybrać najskuteczniejsze metody, które pozwolą zrealizować nowe obowiązki i uniknąć poważnych konsekwencji w postaci zakłócenia pracy systemów oraz kar przewidzianych przez ustawodawcę.

5 dobrych praktyk w budowie bezpieczeństwa systemów krytycznych

Bez odpowiednich metodyk i narzędzi firmy nie będą w stanie realizować ciążących na nich nowych obowiązków regulacyjnych. Mariusz Stawowski proponuje, aby w celu stworzenia odpowiedniego systemu bezpieczeństwa zastosować 5 dobrych praktyk. Należą do nich:

1. Zaprojektowanie odpowiedniej architektury bezpieczeństwa chroniącej krytyczne zasoby (strefy bezpieczeństwa, segmentacja etc.).

2. Korzystanie z architektury zaprojektowanej dla wysokiej dostępności (high level availability - ADC1, SDN2).

3. Zwiększenie monitorowania bezpieczeństwa obszaru, w którym wdrożenie aktywnej ochrony jest ryzykowne. Odpowiednie technologie pozwalają monitorować dowolne środowisko i wykrywać np. że ujawnił się tam nowy adres IP lub nowy protokół, a skoro pojawił się w zamkniętej sieci, to zazwyczaj jest to jakiś incydent.

4. Przygotowanie się na incydenty i właściwa reakcja na nie. Aby opracować kompletną procedurę obsługi incydentów najlepiej skorzystać z wytycznych zawartych np. w standardach jakości. CLICO korzysta z ISO 27035 (zarządzanie incydentami), która to metodyka krok po kroku podpowiada co zrobić, by się przygotować do obsługi incydentu. Aby system działał w sposób sprawny sama metodyka nie wystarczy, konieczne będzie też wdrożenie dedykowanych narzędzi IT.

5. Zautomatyzowanie kluczowych procesów zarządzania bezpieczeństwem.

Nowe technologie automatyzują proces ochrony

Na rynku są dostępne narzędzia, które mogą pomóc w budowie efektywnego systemu ochrony obszarów krytycznych oraz pozwolą poradzić sobie z problemem, który dotyka większość organizacji, a mianowicie z długim czasem wykrywania incydentu (wynoszącym od 40 do 250 dni).

Jedna z takich technologii to User and Entity Behavior Analytics (UEBA). Analiza zachowań użytkowników i jednostek, której dokonuje UEBA jest rodzajem procesu, który wykrywa wszelkie anormalne zachowania lub przypadki, gdy występują odchylenia od wzorców. Na przykład, jeśli dany użytkownik regularnie pobiera 10 MB plików każdego dnia, ale nagle ich ilość gwałtownie wrasta, to system wykrywa tę anomalię i natychmiast ostrzega. Oprogramowanie zauważy również, że użytkownik próbuję korzystać z serwerów, czy aplikacji których wcześniej nie używał i zaalarmuje o podejrzanej aktywności.

Kolejny stopień automatyzacji oferują rozwiązania Security Orchestration, Automation and Response (SOAR). SOAR wykorzystuje się do automatycznej obsługi incydentów. Przykładowo może pomagać w spełnieniu wymogów RODO. Rozwiązanie skanuje systemy zawierające dane osobowe według zdefiniowanego harmonogramu (np. raz dziennie) i jeśli znajdzie w nich dziury tworzy stosowny raport dla inspektora ochrony danych. Dzięki temu IOD widzi jakie kategorie danych są zagrożone i jakie może to powodować konsekwencje finansowe i prawne. Jednocześnie czas od wykrycia incydentu do jego zlikwidowania radykalnie się zmniejsza. Gartner opublikował ostatnio raport wzywający CIO do rozważenia inwestycji w technologie SOAR. Według prognoz do końca 2020 roku 15% organizacji z zespołem bezpieczeństwa większym niż pięć osób skorzysta z narzędzi SOAR dla celów orkiestracji i automatyzacji, dziś korzysta z nich ledwie 1%.

Testowanie tylko laboratoryjne

Poziom bezpieczeństwa trzeba stale kontrolować poprzez testowanie systemów. Jednak należy pamiętać, że tak krytyczne rozwiązania jak Data Center/SDN i SCADA/OT nie mogą być testowane w środowisku produkcyjnym, a jedynie w warunkach laboratoryjnych. Budowa laboratorium nie należy do trudnych, można również skorzystać z laboratoriów firm trzecich (np. CLICO posiada taką usługę).

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||