Unia reguluje identyfikację elektroniczną

-

- Daniel Wachnik,

- 03.09.2013

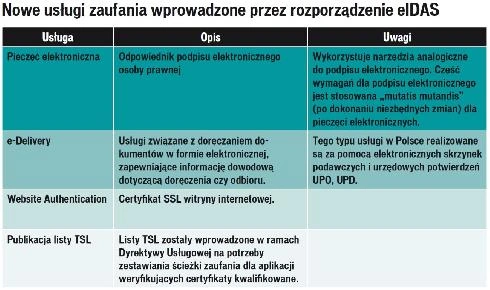

Ministerstwo Gospodarki prowadzi prace nad merytoryką rozporządzenia eIDAS, m.in. w ramach Międzyinstytucjonalnego Zespołu Wykonawczego do spraw Gospodarki Elektronicznej przy Komitecie Rady Ministrów ds. Cyfryzacji (MZW). Zespół jest otwarty na podmioty spoza administracji publicznej, a zainteresowani mogą zgłaszać resortowi imiennie uczestników spotkań (kontakt: [email protected]). Spotkania MZW mają postać otwartej dyskusji. Rozbudowany został fragment dotyczący elektronicznej identyfikacji. W kolejnych rewizjach tekstu idea systemu elektronicznej identyfikacji została wzbogacona o poziomy bezpieczeństwa, wzorowane na opisanych w ramach projektu STORK (Secure Identity Across Borders Linked). Dla dwóch najwyższych poziomów zaproponowano wymagania bezpieczeństwa.

Modele e-identyfikacji na podstawie eIDAS

Identyfikacja została zdefiniowana jako: „proces używania danych identyfikujących osobę w formie elektronicznej, w sposób jednoznaczny reprezentujący osobę fizyczną lub prawną”. Definicja obejmuje systemy opierające się na kartach kryptograficznych i systemy korzystające z usług tzw. dostawców tożsamości.

W przypadku elektronicznej identyfikacji duży wpływ na Rozporządzenie może mieć wypracowany w ramach projektu STORK model interoperacyjności. Innym rozwiązaniem implementacji usług transgranicznego uwierzytelnienia jest zastosowanie certyfikatów do uwierzytelnienia. Możliwe jest budowanie innych modeli identyfikacji.

Model uwierzytelnienia STORK

Celem projektu STORK było wypracowanie metod transgranicznego uwierzytelnienia i identyfikacji obywatela. Dyskusje w trakcie posiedzeń Międzyinstytucjonalnego Zespołu Wykonawczego ds. Gospodarki Elektronicznej wskazują, że najbardziej prawdopodobne jest wykorzystanie dorobku projektu STORK, w celu ustanowienia obowiązującej na terenie UE metody identyfikacji elektronicznej.

W ramach projektu wypracowano model uwierzytelnienia i identyfikacji umożliwiający federację systemów dostawców tożsamości (model PEPS, czyli Pan-European Proxy Services – paneuropejskie usługi pośredniczące proxy) oraz systemy wykorzystujące karty kryptograficzne jako źródło informacji na temat tożsamości obywatela (model Middleware).

W modelu uwierzytelnienia STORK przeglądarka użytkownika jest przekierowywana do krajowych usług uwierzytelniających. Za pomocą uwierzytelnienia potwierdzana jest tożsamość użytkownika, a następnie uwierzytelnione dane identyfikacyjne mogą być przekazane do usługodawcy. Gdyby Polska dołączyła ePUAP do projektu STORK, komunikacja mogłaby wyglądać w sposób przedstawiony na rysunku „Model komunikacji PEPS”.

Model komunikacji PEPS – na przykładzie rejestracji samochodu w urzędzie niemieckim

Model Middleware (MW) różni się tym, że uwierzytelnienie i odczyt danych identyfikacyjnych są realizowane na karcie kryptograficznej i odbywają się za pośrednictwem oprogramowania middleware zainstalowanego na stacji użytkownika. Komunikacja z usługami PEPS w modelu MW odbywa się poprzez wirtualnego dostawcę tożsamości (V-IDP).

W obu przypadkach uwierzytelnione dane są przekazywane do usługodawcy jako komunikaty zgodne ze standardem SAML.

Uwierzytelnienie to wykorzystuje infrastrukturę klucza publicznego (PKI). Stosowana jest jedna technologia – certyfikat, który może zawierać zestaw danych identyfikujących użytkownika. Jest on stosowany w zastępstwie innych metod uwierzytelnienia. Certyfikat obywatela, który mógłby posłużyć do uwierzytelnienia, nie został opisany jako odrębny byt w ramach Rozporządzenia eIDAS. Certyfikat może być jednym z elementów stosowanych w ramach metod identyfikacji elektronicznej.

Rozpoznawanie certyfikatów wydawanych przez inne państwa członkowskie mogłoby być realizowane poprzez bezpośrednie wskazywanie certyfikatów wydawców w ramach systemu usługodawcy.

Co z ePUAP-em?

Porównując oba modele, można zauważyć, że model STORK jest znacznie elastyczniejszy od modelu opartego na certyfikacie. Uwierzytelnienie za pomocą certyfikatu jest łatwe do realizacji przez istniejące oprogramowanie. Jednak przeprowadzenie automatycznej identyfikacji na podstawie certyfikatu nie jest proste – zwykle wymaga mapowania kont użytkowników na certyfikaty bądź certyfikatów o odpowiedniej strukturze. Niektórzy eksperci sygnalizują, iż w przypadku stosowania modelu STORK w wersji PEPS, istnieje możliwość śledzenia poczynań użytkownika poprzez gromadzenie informacji na poziomie PEPS.

Polska wypracowała obecnie stosowaną metodę uwierzytelniania, która mogłaby być uznana za ogólnokrajową. Jest nią profil zaufany ePUAP. W trakcie przygotowań i w fazie budowy są inne systemy, które mogłyby pretendować do tego miana.

Zróżnicowanie modeli uwierzytelnienia oraz fakt, że część z nich wspiera standard SAML, wskazują, iż model identyfikacji oparty na STORK może być interesującym rozwiązaniem z punktu widzenia dostawców tożsamości. Obecnie jednak nie są prowadzone żadne prace związane z integracją polskich mechanizmów uwierzytelnienia z platformą STORK. Wybór modelu STORK w powiązaniu z brakiem działania w kierunku integracji systemów z platformą może spowodować, że dzień wejścia w życie Rozporządzenia zastanie Polskę nieprzygotowaną na wdrożenie europejskiej e-identyfikacji.

Autor jest pracownikiem Laboratorium Podpisu Elektronicznego w Instytucie Maszyn Matematycznych. Jako reprezentant IMM uczestniczy w pracach standaryzacyjnych, prowadzonych przez European Telecommunications Standards Institute w ramach mandatu M/460.