UTM dla małej firmy – pojedynek urządzeń

-

- Jarosław Kowalski,

- 04.03.2014

Funkcjonalności, czyli to co UTM robi najlepiej

Właściwością urządzeń typu UTM jest to, że oprócz zapewnienia dostępu do Internetu posiadają zintegrowane moduły bezpieczeństwa. Funkcjonalności typu Firewall, IPS (Intrusion Prevention System), Antyspam czy Antywirus są obecnie standardem. Producenci przywiązują do ich działania dużą wagę, gdyż łatwość konfiguracji i skuteczność często odgrywa dużą rolę w wyborze konkretnego urządzenia. Do tego dochodzi jeszcze identyfikacja użytkowników i komputerów w sieci, która pozwala spersonalizować polityki obowiązujące w infrastrukturze IT.

Przyjrzyjmy się zatem wspomnianym funkcjom. Postaramy się określić sposób ich konfiguracji oraz różnice między poszczególnymi testowanymi urządzeniami.

Zobacz również:

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Cyberobrona? Mamy w planach

Urządzenie Cyberoam CR35wiNG posiada wszystkie niezbędne funkcjonalności, ale warto zwrócić uwagę na dwie rzeczy. Po pierwsze w urządzeniu zaimplementowaną dodatkową, odrębną funkcjonalność jaką jest zarządzanie ruchem związanym z komunikatorami (IM – Instant Messaging) Oprócz tego, co firma Cyberoam określa jako dodatkową 8 warstwę(modelu OSI), jest identyfikacja użytkowników, która daje dodatkowe zaawansowane możliwości w opracowaniu polityk dostępowych. Firewall w urządzeniu CR35wiNG jest intuicyjnie i przejrzyście zorganizowany. Reguły zebrane są w grupach, których nazwa określa jakich stref dotyczą. Samo tworzenie polityki jest dość proste. W ich konfiguracji określa się podstawowe właściwości reguły (źródło i cel ruchu, akcję, identyfikację użytkowników lub grup oraz ramy czasowe obowiązywania reguły). Ustawienia zaawansowane są ściśle związane z dodatkowymi modułami funkcjonalnymi odpowiedzialnymi za bezpieczeństwo. Oczywiście do każdej tworzonej reguły administrator ma możliwość włączenia logowania.

Konfiguracja pozostałych modułów opiera się głównie na zdefiniowanych szablonach dostarczanych przez producenta. IPS domyślnie posiada kilka zdefiniowanych reguł w podziale na ruch między strefami sieci ze szczególnym uwzględnieniem ruchu z LAN do WAN. Użytkownik oczywiście może tworzyć własne polityki, a nawet dodawać własne sygnatury dla konkretnych zagrożeń. W urządzeniu zdefiniowano ponad 4500 gotowych do wykorzystania sygnatur.

Filtr aplikacyjny i webowy działają również na zasadzie polityk, gdzie podstawą filtrowania jest utworzona reguła. Zarówno w jednym jak iw drugim przypadku producent dostarczył gotowe sygnatury aplikacji (ponad 2000) i kategorii stron www (ponad 80 kategorii) w przypadku filtra web.

Moduł Antywirusa konfiguruje się w podziale na skanowane protokoły (http/s, Mail i FTP). Jednym z podstawowych parametrów do określenia jest wielkość skanowanego obiektu. Jeśli przekracza on maksymalny zdefiniowany rozmiar, nie jest poddawany sprawdzaniu, ale należy również określić (np. dla poczty) postępowanie w takich przypadkach, czy mail ma zostać przepuszczony czy odrzucony.

Antyspam podobnie jak Antywirus również jest prosty w konfiguracji i opiera się głównie na regułach, w których określa się warunki jakie musi spełnić wiadomość, żeby została zakwalifikowana jako niechciana. Podstawowymi kryteriami są: IP nadawcy znajdujące się na listach RBL, źródłowy adres email, wielkość wiadomości). Określić należy również postępowanie dla spamowych wiadomości wychodzących i przychodzących. Administrator urządzenia samodzielnie może też zdefiniować czarną i białą listę nadawców.

Podczas konfiguracji funkcji odpowiedzialnych za bezpieczeństwo chcieliśmy wykorzystać Captive Portal (portal logowania przy pierwszym użyciu przeglądarki) i nadać uprawnienia dostępu do zasobów zewnętrznych jedynie użytkownikom zdefiniowanym w lokalnej bazie (oczywiście integracja z Active Directory lub Radius też jest możliwa). Okazało się, że sama autoryzacja przez przeglądarkę nie wystarczy, a użytkownicy niezidentyfikowani (bez zainstalowanego klienta) są traktowani jako zaufani. Problem ten udało się rozwiązać przy użyciu reguł Firewalla oraz włączeniu tam identyfikacji użytkowników.

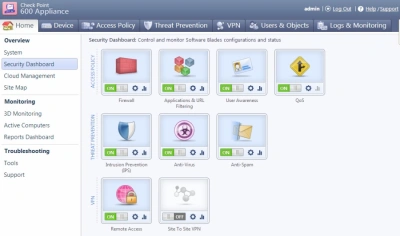

Check Point 620 Appliance - Security Dashboard

Check Point 620 Appliance okazał się najprostszy w konfiguracji. Wszystkie moduły odpowiedzialne za bezpieczeństwo zostały zebrane w sumie w trzech zakładkach. W zakładce Access Policy znalazła się między innymi konfiguracja firewalla oraz obsługa identyfikacji użytkowników. Konfigurację reguł dostępowych można zrobić na dwa sposoby. Automatycznie, opierając się na jednym z trzech dostępnych poziomów filtrowania, które uruchamiają (lub całkowicie wyłączają) ochronę ruchu sieciowego lub dostosować reguły do własnych potrzeb tworząc je ręcznie. Przy okazji można włączyć filtrowanie aplikacji i stron WWW zaznaczając wybrane opcje, pod którymi kryją się bardziej zaawansowane ustawienia. User Awareness, czyli obsługa rozpoznawania i filtrowania po użytkownikach jest funkcją analogiczną do identyfikacji userów w urządzeniu Cyberoam i pozwala dostosować reguły dostępu z uwzględnieniem konkretnych użytkowników. Bazę użytkowników oczywiście można też oprzeć na integracji z Active Directory, my jednak tradycyjnie skorzystaliśmy z lokalnie utworzonych kont. Jednocześnie w definicji reguły można określić poziom transferu jaki ma być realizowany dla poszczególnych polis zarówno dla ruchu wychodzącego jak i przychodzącego.

IPS, Antywirus i Antyspam również znajdują się pod jedną zakładką, a ich konfiguracja (szczególnie dwóch ostatnich modułów opiera się na włączeniu danej funkcjonalności oraz określeniu kilku podstawowych opcji skanowania, wskazaniu wyjątków, które nie są brane pod uwagę przy filtrowaniu oraz konkretnej akcji wykonywanej przy wykryciu ruchu pasującego do danego filtra. Bardziej szczegółowe opcje zawiera Intrusion Prevention System. Tutaj można określić jeden z trzech poziomów restrykcji (najniższy to wyłączenie modułu), przejrzeć i zmodyfikować listę zdefiniowanych zagrożeń (ponad 1700 szablonów) lub dodać wyjątek, dla którego wyłączamy ochronę IPS.

Filtr aplikacyjny oraz webowy określa się przy tworzeniu reguł firewalla, ale definicje aplikacji i kategorii stron WWW można znaleźć w zakładce Users & Objects . Do istniejących ponad 5000 gotowych wpisów w filtrze aplikacyjnym i URL oczywiście można dodać własne w miarę potrzeb.

W tym samym miejscu administrator określa dodatkowe obiekty i ich grupy biorące udział w regułach filtrowania (hosty i serwery). W ramach User Awareness można uruchomić Captive Portal, gdzie dostęp do Internetu włącza się jedynie autoryzowanym użytkownikom.

Wśród trzech testowanych urządzeń FortiWIFI 60D posiada najwięcej opcji. Ich konfiguracja może się okazać mało intuicyjna dla osób, które pierwszy raz spotykają się z urządzeniami tej firmy. Przyzwyczajenie się do rozmieszczenia wszystkich opcji może zająć trochę czasu, jednak jeśli użytkownik pozna „mapę” ustawień z pewnością da sobie radę.

Reguły dostępowe wyglądają podobnie jak w urządzeniu firmy Cyberoam. Polisy zorganizowane są w sekcjach określających obsługę konkretnego ruchu (LAN – WAN) lub poszczególne segmenty sieci (np.; Wifi). Tworzenie reguły nie jest skomplikowane, ale trzeba wiedzieć czego dokładnie ma dotyczyć filtrowanie ruchu, gdyż oprócz zwykłej reguły na potrzeby Firewalla, można wybrać również typ polisy jako VPN. Dodatkowo należy też określić podtyp reguły, a konkretnie, co ma być podstawą identyfikacji w regule - adres IP, użytkownik lub urządzenie. Określając adresy źródłowe i docelowe administrator nie posługuje się czystym adresem IP, ale nazwanym obiektem, do którego jest przypisany pojedynczy adres lub część sieci. To znacznie ułatwia pracę, gdyż nie trzeba się posługiwać zwykłymi adresami IP, które niejednokrotnie nic nie mówią.

W części zawierającej obiekty firewalla można również zdefiniować własne serwisy, określić czas obowiązywania reguły oraz ustawiać opcje sterowania przepustowością. Jeśli w sieci wewnętrznej znajduje się usługa, którą chcemy udostępnić na zewnątrz, można tu także utworzyć wirtualne adresy IP do wystawienia jej na „zewnątrz”.

FortiWIFI 60D - konfiguracja filtra WEB

Pozostałe moduły funkcjonalne można znaleźć pod przyciskiem Security Profiles. Jeśli chodzi o antywirusa to jego konfiguracja opiera się głównie na określeniu trybu pracy (proxy lub flow based) oraz zaznaczeniu odpowiedniego protokołu, przy którym ma się odbywać skanowanie. Resztą zajmuje się silnik antywirusowy na bieżąco aktualizowany przez producenta.

Zarówno Web Filter oraz Application Control bazują na wbudowanych definicjach, jednak dostępne dodatkowe opcje sprawiają, że dostosowanie filtrowania aplikacji staje się bardziej efektywne.

Wbudowany IPS korzysta natomiast z ponad 6300 gotowych sygnatur z oznaczonym poziomem zagrożenia. Każdy istniejący wpis jest możliwy do edycji dla administratora, aby móc go dostosować do własnych potrzeb, ewentualnie można dodać także własne typy zagrożeń.

Urządzenie zawiera dodatkową funkcjonalność, która nie została w wyraźny sposób wyodrębniona wśród poprzedników. Jest to moduł DLP (Data Leak Prevention) zapobiegający nieuprawnionemu wyciekowi wrażliwych danych.

Tradycyjnie w FortiWIFI 60D bazę użytkowników utworzyć można lokalnie lub w odpowiednim środowisku zintegrować z Active Directory. Chcąc w przyszłości wykorzystać obiekt użytkownika podczas tworzenia reguły na firewallu trzeba użyć opcji User Identity. Do identyfikacji i autoryzacji użytkownika FortiWIFI wykorzystuje standardowo login i hasło, jednak Fortinet dostarcza również FortiToken, który wspomaga proces identyfikacji i kontroli dostępu. FortiToken występuje w dwóch rodzajach. Jako fizyczne urządzenie oraz jako aplikacja na platformy mobilne. Aby z niego korzystać należy go zarejestrować i aktywować, po czym przypisać do wybranego użytkownika.