Twój samochód w rękach hakera

-

- Dariusz Niedzielewski,

- 20.08.2015, godz. 23:39

Zabezpieczenie potrzebne od zaraz

Analitycy zwracają uwagę, że intensyfikacja prac nad doskonaleniem rozwiązań zabezpieczających samochodowe systemy informatyczne powinna nabrać tempa. Jednocześnie, zarówno producenci, jak i użytkownicy nowoczesnych pojazdów powinni być świadomi, że nie da się opracować firewalli, które zapewnią stuprocentową ochronę. Programiści muszą skoncentrować się nad tzw. bezpieczeństwem operacyjnym, w którym największy nacisk będzie położony na identyfikowanie ataków na najważniejsze systemy zarządzające pracą samochodu i unieszkodliwianie ich. Obecnie większość rozwiązań zakłada, ze graniczna strefa, wyznaczona przez twórców konkretnego systemu samochodowego, nie powinna być naruszona w żadnym z punktów. Hakerzy wykorzystują najczęściej najsłabsze ogniwo tej potencjalnie bezpiecznej strefy, po czym przejmują kontrolę nad całością systemu sterowania.

Specjaliści podkreślają jednak, że o ile włamanie polegające na zmianie stacji radiowych czy odtwarzanej muzyki wzbudzi niepokój kierowcy, to nie przyczyni się bezpośrednio do groźnego w skutkach wypadku. W przypadku przejęcia kontroli nad przyspieszeniem, układem hamulcowym lub przełożeniami skrzyni biegów, problem staje bardzo poważny i dlatego ten obszar samochodowego systemu informatycznego powinien być najściślej chroniony.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Usługa WhatsApp uruchamiana na urządzeniach iOS będzie bardziej bezpieczna

- Już wkrótce z samochodu będziemy mogli pracować jak z domu

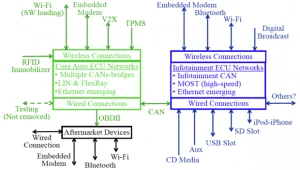

Dotychczas większość ataków wiązała się z uzyskaniem dostępu do portu OBD-II (OnBoard Diagnostics) samochodu, co musiało być poprzedzone jego fizycznym przejęciem. Miller i Valasek pokazali, że obecnie można w stosunkowo prosty sposób sterować szeregową magistralą komunikacyjną (CAN – Control Area Network), zainstalowaną w pojeździe. CAN jest obecna niemal we wszystkich współcześnie produkowanych samochodach. Wskutek dynamicznego rozwoju technologii bezprzewodowego przesyłania danych, dostęp do niej można uzyskać m.in. poprzez sieć komórkową, Bluetooth, Wi-Fi, systemy RFID.

Rozwiązania pozwalające transmitować informacje bezprzewodowo znalazły zastosowanie w telematyce, śledzeniu samochodów, zbieraniu danych o ich technicznej kondycji, przesyłaniu specjalnych kodów alarmowych do centrów szybkiego reagowania. Systemy te są również podstawowym narzędziem używanym w pojazdach samojeżdżących (bez kierowcy), które są już testowane. Odpowiednie zabezpieczenie informatyczne pojazdów „self-driving” jest krytycznym zagadnieniem, mogącym zaważyć na sukcesie bądź fiasku całej idei, związanej z produkcją tych inteligentnych samochodów.

Charlie Miller zwraca uwagę na fakt, że magistrala CAN jest bardzo prostym rozwiązaniem, a jej działanie opiera się na przesyłaniu krótkich komunikatów i odbieraniu, zdefiniowanych wcześniej przez producenta, odpowiedzi. Ekspert uważa, że dołączenie do CAN dodatkowego zabezpieczenia sprzętowego lub programowego, które będzie w stanie rozpoznać fałszywe przekazy od tych pożądanych, nie powinno być dla branży motoryzacyjnej wielkim wyzwaniem.

Swoimi działaniami, Miller i Valasek chcą zwiększyć świadomość producentów, dotyczącą potencjalnych zagrożeń w systemach samochodowych. Pokazy demonstrujące łatwość z jaką można przejąć kontrolę nad CAN czy ECU (Electronic Control Unit) są zawsze połączone z dostarczeniem kompletnych danych konkretnemu dostawcy – tak, aby mógł on jak najszybciej wdrożyć poprawki.

Wielu analityków, zajmujących się na co dzień szeroko pojętymi zagadnieniami bezpieczeństwa technologii informatycznych, wskazuje, że branża motoryzacyjna zbyt wolno adaptuje rozwiązania zwiększające ochronę systemów samochodowych. Szybka reakcja na ujawnione luki jest zwykle podyktowana obawą o utratę reputacji koncernu, natomiast wciąż brakuje działań prewencyjnych, które mogłyby zapobiegać próbom ataków.

Może to wynikać z samego procesu technologicznego składającego się na powstanie nowego samochodu. Szacuje się , że średnia długość takiego cyklu (od projektu do produkcji) wynosi sześć lat, co we współczesnym świecie IT jest niemal epoką. Przedstawiciele branży motoryzacyjnej sami przyznają, że liczy się przede wszystkim osiągnięty efekt i szybkość wprowadzenia danego rozwiązania na rynek. Kwestie związane z bezpieczeństwem informatycznym bywają spychane na bok, zarówno przez brak świadomości zagrożeń, jak i potencjalnego wydłużenia całego procesu technologiczno-marketingowego.

Systemy detekcji czy doskonalsze firewalle?

Na szczęście istnieje wiele opcji znacznie zwiększających ochronę wewnętrznych, samochodowych systemów informatycznych. Według Millera, jedną z bardziej oczywistych metod polepszenia bezpieczeństwa jest wprowadzenie szyfrowania komunikatów przesyłanych w magistrali CAN. W ten sposób można by łatwo oddzielić poprawne wiadomości od wysyłanych przez hakerów.

Można również zainstalować w samochodzie osobny komputer, wyposażony w specjalistyczne oprogramowanie IDS (Intrusion Detection System), którego zadaniem będzie wykrywanie nieprawidłowych komunikatów. Na rynku istnieją już rozwiązania dedykowane takim celom. Izraelska firma Argus Cyber Security oferuje aplikację bazującą na głębokiej analizie przesyłanych pakietów (algorytm Deep Packet Inspection). Oprogramowanie nieustannie skanuje wszystkie informacje transmitowane w sieci informatycznej samochodu i w czasie rzeczywistym reaguje na zauważone zagrożenia.

Dostęp do głównej jednostki sterującej samochodu i magistrali CAN można obecnie uzyskać przy wykorzystaniu jednej z wielu metod bezprzewodowej transmisji danych.

Źródło: IHS Automotive

Według ekspertów, optymalnym teleinformatycznym rozwiązaniem ochronnym dla współczesnych samochodów byłoby połączenie sprzętowego kodowania danych z oprogramowaniem przeznaczonym do wykrywania i unieszkodliwiania ataków sieciowych. Dodatkowym wzmocnieniem byłyby certyfikaty cyfrowe, gwarantujące bezpieczeństwo wymiany danych w sieci.

Uczynienie z samochodu sieciowego centrum multimedialnego pociąga za sobą rosnące wymagania dotyczącego szerokości dostępnego pasma. Jest to jeden z czynników, dla których modernizacji będzie ulegała sama magistrala CAN oraz inne protokoły wymiany informacji w sieciach samochodowych (LIN – Local Interconnect Network, MOST – Media Oriented Systems Transport czy FlexRay).

Specjaliści z ABI Research przekonują, że w ciągu kolejnych piętnastu lat rynek pojazdów stale podłączonych do internetu znacznie się zmieni i wzmocni. Wśród dominujących segmentów tej branży znajdą się rozwiązania Vehicle-to-Infrastructure (V2I) i Vehicle-to-Retail (V2R), Do 2030 roku ponad 459 mln pojazdów ma wspierać V2I, a 406 mln być kompatybilnych z V2R. Odpowiednie zabezpieczenie tych rozwiązań stanie się kwestią kluczową, a producenci nie będą już wówczas mogli zasłaniać się brakiem świadomości zagrożeń.