Test rozwiązań DLP

-

- Józef Muszyński,

-

- Benjamin Blakely,

-

- Mark Rabe,

-

- Justin Duffy,

- 15.02.2010

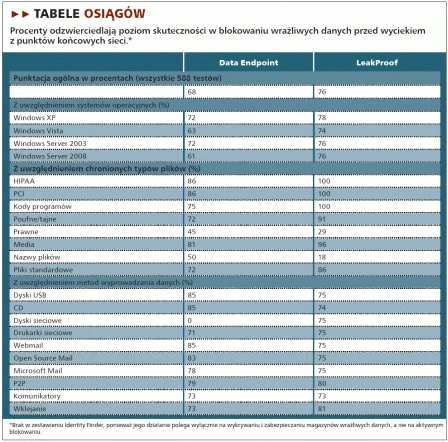

Data Endpoint uzyskał wyższą punktację w blokowaniu różnych sposobów wyprowadzania informacji. I tak np. 85% skuteczności w blokowaniu wycieków za pośrednictwem pamięci USB, CD czy poczty internetowej (LeakProof - 75%). Testowana wersja Data Endpoint nie blokuje przemieszczania przez użytkowników danych do współdzielonych dysków sieciowych bez zablokowania dostępu na poziomie Windows, co skutkowało przyznaniem zero punktów w tej kategorii. Websense planuje usunięcie tych niedostatków w wersji 7.5.

Chociaż żaden z produktów nie miał jednoznacznej funkcji wykrywania plików przez porównanie nazw, to możliwości stosowania słów kluczowych w Data Endpoint mogą być zastosowane również do tych celów.

Identity Finder sprawował się dobrze w zakresie celów, do jakich został zaprojektowany. Jedynymi danymi związanymi z HIPSS i PCI, których nie zidentyfikował, były numery kart American Express. Nie było natomiast problemów z numerami kart płatniczych Mastercard czy Visa, nazwiskami, adresami, numerami telefonów czy identyfikatorami osobistymi. Aczkolwiek stwierdzono dużą liczbę fałszywych rozpoznań w systemie bibliotek DLL i innych plików programowych Windows, które zostały uznane za informacje wrażliwe.

Podsumowanie

LeakProof okazał się najlepszym narzędziem DLP ogólnego użytku dla punktów końcowych sieci: bezproblemowe konfigurowanie, najlepsze osiągi, najmniejszy wpływ na pracę systemu i możliwość wymuszania zasad polityki w ramach całego systemu.

Data Endpoint daje administratorowi zdecydowanie najwięcej możliwości: w pełni “pakietową" instalację, wybór reguł polityki z obszernego zbioru szablonów, dostosowywanie za pomocą skryptów akcji po wykryciu wycieków, dopasowywanie akcji do aplikacji oraz planowe zdejmowanie “odcisków palców" z plików udostępnianych w sieci. Jednakże ukierunkowanie na aplikacje wymaga od administratora stałego utrzymywania nadzoru nad aplikacjami instalowanymi w sieci oraz stałego uaktualniania profili punktów końcowych.

Identity Finder jest przystosowany dla mniejszych organizacji, gdzie odpowiedzialność za ochronę danych może być delegowana na użytkowników. Konfigurowanie na poziomie przedsiębiorstwa nie jest porównywalne z tym, co zapewniają Data Endpoint i LeakProof, a brak funkcji blokowania wyklucza produkt z kręgu pełnych rozwiązań DLP. Z drugiej jednak strony, wrażenie robią możliwości naprawcze, jakie zapewnia użytkownikom, przyjazny i łatwy do opanowania interfejs oraz bardzo dobre możliwości wykrywania danych skojarzonych z tożsamością. Jest to też jedyny produkt obsługujący Mac OS.