Tendencje w rozwoju zagrożeń

-

- Józef Muszyński,

- 05.05.2006

Infrastruktura na celowniku

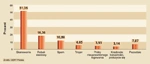

Rozkład procentowy typów incydentów

W ubiegłym roku hakerzy przenieśli swoje zainteresowanie na urządzenia sieciowe, oprogramowanie aplikacyjne, a nawet oprogramowanie ochronne, służące do zabezpieczania komputerów.

Instytut publikuje od roku 2000 coroczną listę największych zagrożeń (SANS Top 20). Jest ona kompilowana przez przedstawicieli różnych organizacji zajmujących się bezpieczeństwem (CERT, NISCC, SANS Interenet Storm Center).

W roku 2005 produkty sieciowe pojawiły się na liście SANS po raz pierwszy, zajmując trzy pozycje związane z lukami w oprogramowaniu urządzeń sieciowych i ochronnych. Lista zawiera też dziesięć pozycji związanych z powszechnie stosowanymi aplikacjami międzyplatformowymi, jedną związaną z Unixem, jedną z Mac OS oraz pięć z Windows i aplikacjami Windows. Obok luk w systemie Windows i innych produktach

Microsoftu za duże zagrożenia uznano błędy w aplikacjach antywirusowych firm Symantec, Trend Micro czy McAfee oraz luki w przeglądarce Firefox. Wysoką pozycję na liście zagrożeń przyznano także aplikacjom napisanym w języku skryptowym PHP.

Wektory ataków webowych

Wektorem propagacji ataku określa się trasę, medium lub proces wykorzystywany przez szkodliwe oprogramowanie lub programy wykorzystujące luki w zabezpieczeniach w celu dostania się do sieci lub systemu albo w celu rozprzestrzeniania się na inne systemy.

Z czasem wektory ataków zmieniały się. W latach 80. były to bootsektory. Wirusy plików i form wykonywalnych były najczęstszymi formami ataków do wczesnych lat 90., kiedy to pojawiły się makrowirusy (rok 1995). Robaki przenoszone jako załączniki poczty elektronicznej zaczęły dominować w ostatniej dekadzie. Wiele z dzisiejszych malware wykorzystuje luki w przeglądarkach internetowych. Według Anti-Phishing Working Group zwiększa się gwałtownie liczba ośrodków webowych zaprojektowanych w celu przejmowania haseł. Większość takich ośrodków zawiera blogi, dzienniki online i osobiste strony webowe. W kolejnej dekadzie to właśnie WWW ma być największym źródłem ataków malware.

Stare i nowe techniki obrony

Typowe wektory propagacji ataku (wg McAfee)

Analitycy wykazują, że w tym roku największą popularnością cieszyć się będą oprogramowanie atyspyware i rozwiązania w postaci urządzeń. Więcej administratorów włączać będzie funkcje blokowania wtargnięć w systemach IDS i IPS, a więc ich dostawcy muszą osiągnąć większą precyzję w odfiltrowywaniu szumów od prawdziwych zagrożeń.

Więksi dostawcy rozwiązań antywirusowych kładą nacisk na obronę wychodzącą poza normalne działania "skanuj i wykrywaj". Network Access Initiative firmy Cisco sięga do zapór ogniowych i routerów w celu zapewnienia większej ochrony, przemieszczając kontrolę reguł polityki z perymetru sieci na komputery klienckie i punkty końcowe sieci.

Dostawcy sprzętu oferują rozwiązania ochrony rozwiniętej na najniższym poziomie. Najnowsze serwery HP ProLiant oferują technologię Virus Throttling - sterownik programowy po wykryciu nadzwyczajnie dużej liczby żądań połączeń ze strony klienta ogranicza pasmo dla tego klienta.

Inne kierunki ochrony, które są brane pod uwagę, to:

- Zapobieganie wyciekom danych, łączące zdolność rozpoznawania wrażliwych informacji z kontrolą tego, w jaki sposób i czy w ogóle mogą one opuścić bezpieczną sieć.

- Zarządzanie uprawnieniami w skali przedsiębiorstwa, pokrewne zarządzaniu prawami cyfrowymi.

- Zastosowanie technik cyklu życia informacji (ILM - Information Lifecycle Management) do zarządzania ochroną danych przechowywanych w pamięciach masowych. Obejmują one szyfrowanie stosowane do danych w pamięciach masowych czy bazach danych, jak również techniki strukturalizujące dane, pozwalając na ich identyfikację i klasyfikację z punktu widzenia bezpieczeństwa i zgodności z obowiązującymi normami.

- Ochrona aplikacji przedsiębiorstwa i webowych, skupiająca się szczególnie na zabezpieczaniu danych aplikacyjnych.

- Rozwiązania ukierunkowane na ochronę przedsiębiorstwa przed podejrzanymi lub nieautoryzowanymi połączeniami zewnętrznymi. Wzmocnienie zdalnych połączeń, takich jak VPN, poprzez zawarcie w nich silniejszych środków ochrony danych.