Systemy wykrywania nadużyć w sieciach telekomunikacyjnych

-

- Michał Sewera,

- 01.10.2003

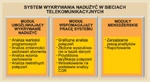

Rys. 1. Przepływ informacji pomiędzy ogniwami systemu billingowego z uwzględnieniem systemu FD

Do głównych elementów funkcjonalnych typowego systemu FD należą: moduł umożliwiający wykrywanie nadużyć (przy wykorzystaniu wartości progowych, badania zmienności zachowania abonenta, badania zapamiętanego wzorca zachowania, statystycznej analizy połączeń nietaryfikowanych) oraz moduły wspomagające pracę systemu (graficzna analiza powiązań między abonentami, złożone wyszukiwania w bazie danych, weryfikacja wiarygodności finansowej abonenta, wnioskowanie, tworzenie reguł na podstawie przeanalizowanych rekordów CDR (Call Data Records - rekordy taryfikacyjne).

Ponadto system powinien być wyposażony w tzw. moduły menedżerskie (moduł zarządzający pracą analityków oraz moduł raportujący). Widać więc, że zestaw niezbędnych funkcji jest niemały, a co za tym idzie duża jest złożoność systemu.

Jak twierdzi Andrzej Kozak (główny specjalista w Telekomunikacji Polskiej SA), oszustwa można opisać pewnymi regułami. - Dobry system FD ma ok. 100 (wbudowanych) tego typu reguł. Dodatkowo możliwe jest tworzenie nowych - np. na podstawie doświadczenia analityków. Do tego typu analiz wykorzystuje się tzw. moduł oparty na wartościach progowych. Przykładowe parametry, które mogą zostać wykorzystane do tworzenia reguł, to liczba połączeń danego abonenta, sumaryczny czas połączeń, liczba połączeń długich itp.

Utworzone reguły można podzielić na:

- proste - składają się jedynie z jednego parametru oraz progu, którego przekroczenie wyzwala alarm;

- złożone - zawierają kilka parametrów oraz warunki związane z wiarygodnością finansową klienta.

Rys. 2. Moduły klasycznego systemu FD - schemat blokowy

W warunkach rynkowych detekcja nadużyć musi prowadzić do natychmiastowych reakcji, dlatego z roku na rok systemy FD mają coraz większe znaczenie w strukturze organizacyjnej systemów operatora i obecnie prawie zawsze są traktowane jako systemy o najwyższym priorytecie. Przykładem jest tu strategia działania w Telekomunikacji Polskiej, gdzie FD jest realizowane w Centrum Wykrywania i Kontroli Nadużyć w Departamencie Bezpieczeństwa, monitorującym ruch w sieci. Centrum współpracuje z policją i prokuraturą - zdarzenia wskazujące na bezprawne, przestępcze generowanie ruchu są natychmiast zgłaszane policji.

Rys. 3. Schemat blokowy systemu InsightNet firmy ComArch