Strategie zabezpieczania punktów końcowych sieci

-

- Józef Muszyński,

- 12.04.2010

Ochrona danych - strategia DLP

Zapobieganie wyciekom danych w punktach końcowych to jeden z ważniejszych elementów systemu bezpieczeństwa. Produkty DLP nie są jednak tanie i łatwe do wdrożenia. Często zakupione i zainstalowane rozwiązania nie realizują funkcji niezbędnych do zabezpieczenia wrażliwych informacji. W zakresie DLP można wyróżnić kilka podstawowych technik, które właściwie użyte mogą zapewnić solidną ochronę danych. Są to: rozpoznawanie danych, klasyfikacja i skróty danych (fingerprinting); bramowe wykrywanie i blokowanie wycieków oraz szyfrowanie.

Według analityków, wśród wszystkich aktywnych instalacji DLP ponad 90% pracuje jedynie w trybie monitorowania. Oznacza to, że powiadamiają o wyciekach danych, ale ich nie zatrzymują. Dzieje się tak zazwyczaj z powodu obaw o wpływ techniki DLP na codzienne operacje biznesowe organizacji. Problemem są fałszywe rozpoznania, które - jeżeli pojawiają się w nadmiarze - mogą blokować legalny przepływ informacji i wpływać na wydajność pracy użytkowników. Z kolei zmniejszenie w DLP progu fałszywych rozpoznań zazwyczaj prowadzi do przypadków przeoczenia wycieku informacji. Dlatego, żeby wdrożenia DLP były bardziej efektywne i dokładne, trzeba poświęcić więcej czasu na wypróbowanie ich z każdym typem poufnej zawartości, co niestety może być dość czasochłonne. Wdrażanie DLP wymaga starannego namysłu i planowania. Właściwą strategię wdrażania zapewni podział procesu na poszczególne etapy.

Najpierw należy starannie rozstrzygnąć, kiedy konieczne jest zastosowanie rozwiązania DLP. Jest to o tyle istotne, że technologia i możliwości DLP są stale ulepszane, dlatego odłożenie wdrożenia stwarza szanse na pozyskanie lepszego produktu - przynajmniej teoretycznie.

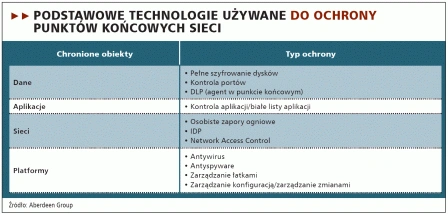

Po podjęciu decyzji, należy rozważyć, jaki typ DLP potrzebny jest w organizacji? Na rynku można spotkać rozwiązania do szyfrowania dysków twardych lub kontrolujące porty w urządzeniach końcowych. Chociaż mogą one monitorować specyficzne kanały wycieku informacji, to jednak nie rozwiązują kwestii kontroli wrażliwej zawartości. Do tego potrzebne są rozwiązania DLP przeznaczone do kontrolowania samej zawartości czy danych. Można tu wyróżnić dwa typy takich rozwiązań: kontrolujące poszczególne kanały potencjalnego wycieku danych (takie jak poczta elektroniczna czy WWW) oraz obejmujące całe przedsiębiorstwo - wymagające jednak długiego czasu wdrożenia i sporych nakładów finansowych, ale za to uwzględniające dużo większy zakres możliwych wycieków. Trzeba przy tym pamiętać, że wielu dostawców rozwiązań do ochrony poczty i weba dostarcza z nimi również funkcje DLP, które mogą być wystarczające na potrzeby danej organizacji.