Robak Storm rewitalizowany

-

- Józef Muszyński,

- 28.08.2007, godz. 14:26

Trojan o nazwie Storm, który pojawił się w styczniu br., nie zamierza zniknąć ze sceny. Niedawno ujawnił się w nowych postaciach, m.in. wiadomości zawierającej prośbę o potwierdzenie parametrów logowania do witryny internetowej.

Podobnie jak inne trojany, Storm został zaprojektowany do infekowania jak największej liczby użytkowników końcowych i włączania ich komputerów do botnetów, używanych następnie do ataków na inne ośrodki, przekazywania spamu czy innych celów.

Jest to kod złośliwy, szczególnie prężny i wszechobecny, który rozpoczynał swój żywot w postaci wiadomości powiązanych z prowokacyjnymi nagłówkami wiadomości, później przekształcił się w fałszywe powiadomienia o otrzymanych rzekomo pocztówkach z pozdrowieniami, a ostatnio w potwierdzanie fałszywych kont i fałszywe linki do plików wideo na YouTube.

Zobacz również:

- Sprawdzone sposoby na ochronę służbowej skrzynki pocztowej

- Złośliwe oprogramowanie Qbot - czy jest groźne i jak się chronić?

Wcześniejsze kampanie trwały tygodniami, ale najnowsze kampanie spamu związanego z tym trojanem zmieniają się szybciej.

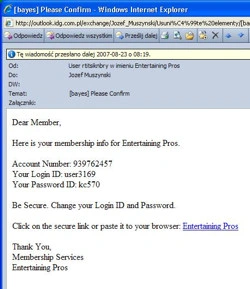

Niedawno pojawiły się wiadomości związane z tym trojanem, które proszą odbiorców o potwierdzanie informacji o koncie, które jakoby odbiorca już utworzył na witrynie takiej jak 'CoolPics', 'Joke-A-Day','Web Players' itp. Wiadomość zachęca odbiorcę do zalogowania się na tej stronie - reprezentowaną w rzeczywistosci przez numeryczną postać URL - w celu zmiany tymczasowych parametrów logowania.

Po zalogowaniu, witryna próbuje załadować złośliwy kod do systemu użytkownika za pośrednictwem exploita WinAmp, jak również namawiając użytkownika do sprowadzenia kodu trojana pod nazwą applet.exe, który jest przedstawiany jako 'Secure Login Applet'.

Ta nowa odmiana spamu - Account confirmation spam - osiągnęła 18 proc. w dniu 21 sierpnia, aby dzień później skoczyć do 35 proc.

Ostatnio trojan ten pojawił się w postaci wiadomości zachęcających użytkowników do kliknięcia na łączniku prowadzącym rzekomo do witryny YouTube, który w rzeczywistości prowadzi do numerycznego URL - tak jak w innych wariantach trojana Storm. Odbiorca, który kliknie na takim łączniku zobaczy komunikat potwierdzający ładowanie pliku wideo w tle. W rzeczywistości łącznik prowadzi do miejsca, z którego sprowadzany jest cały pakiet różnych kodów złośliwych. Sprowadzony pakiet (Q4Rollup) jest zaszyfrowaną kolekcją rejestratorów klawiatura, spyware, rootkitów i innych szkodliwych kodów.