Realne zagrożenia wirtualizacji

-

- Patryk Królikowski,

- 29.10.2012, godz. 07:30

Na pierwszy rzut oka to wszystko. Nie można jednak zapominać o komponencie administracyjnym, służącym do zarządzania hostem i hiperwizorem, jak również o rodzaju wirtualizacji. Można wyróżnić dwa rodzaje wirtualizacji: pierwsza - odnosząca się do sytuacji, w której hiperwizor jest uruchamiany bezpośrednio na plaformie sprzętowej, oraz druga, gdy hiperwizor korzysta ze standardowego systemu operacyjnego. Z punktu widzenia organizacji ważniejszy jest pierwszy rodzaj, z klasycznymi jego reprezentantami w postaci: Citrix XEN, Microsoft Hyper-V czy VMware ESX. Drugi rodzaj to najczęściej produkty quasi-desktopowe, np. Oracle Virtual Box.

Dla specjalisty ds. bezpieczeństwa wirtualizacja to samo zło, a jeżeli ktoś do tego dorzuci słowo-klucz "cloud", to lepiej, żeby wypowiadał je z bezpiecznej odległości. Analitycy podkreślają, że obecnie bezpieczeństwo wirtualizacji to w mniejszym stopniu konieczność implementacji dodatkowych technologii ochronnych, a w większym wszczepienie zasad bezpieczeństwa obowiązujących w świecie hardware’u i kabli.

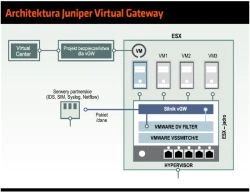

Architektura Juniper Virtual Gateway.

Nie bez znaczenia jest również miejsce wirtualizacji, które będzie miało wpływ na poziom ryzyka, a zatem i na bezpieczeństwo. Szczególnie, jeżeli myślimy o coraz częstszym stosowaniu jej w strefach DMZ (tzw. strefa zdemilitaryzowana). Możemy mieć do czynienia z najróżniejszymi scenariuszami. Z reguły nie patrzy się na to, jakiego rodzaju zasoby są przenoszone na platformę wirtualną. Nie do rzadkości należą przypadki, kiedy na tej samej platformie uruchamiane są zarówno systemy i aplikacje krytyczne, jak i te mało istotne. Co więcej, zdarzają się i takie pomysły, jak rozciąganie platformy wirtualnej, tzn. umieszczanie części zasobów w DMZ, a części w strefie zaufanej. Ten ostatni scenariusz to proszenie się o katastrofę, gdyby doszło do przejęcia hiperwizora. Z drugiej strony, nawet jeżeli platforma umieszczana jest w strefie zaufanej, to i tak nie zapewnia to z definicji bezpieczeństwa.

Tradycyjne mechanizmy ochronne, stosowane w przypadku korzystania z tzw. złomu (platformy fizycznej), są bezradne wobec tego, co dzieje się na platformie wirtualnej. Oczywiście, można (i należy) instalować oprogramowanie ochronne na gościach, ale co np. z inspekcją ruchu sieciowego między maszynami wirtualnymi w ramach hiperwizora?