Realne bezpieczeństwo wirtualnych maszyn

-

- Throop Wilder,

- 07.07.2009

2. Bardzo ważne różnice

Ze względów czysto operacyjnych, koncepcja mieszanych warstw w modelu pierwszym prowadzi do bardzo poważnych ludzkich błędów. W tym przypadku administratorzy odpowiedzialni za wirtualne podsieci (VLAN) łączące się z obiema strefami, muszą poprawnie łączyć właściwe podsieci do odpowiednich maszyn wirtualnych. Jeden błąd - i maszyna wirtualna trafia do nieprawidłowej sieci VLAN i cała koncepcja stref ochronnych przestaje funkcjonować. Przy modelu drugim, jedyna siecią VLAN, która musi być dołączona do warstwy serwerów webowych, jest ta, która do niej przynależy.

Z kolei gdy weźmie się pod uwagę architekturę, ruch między maszynami wirtualnymi w modelu pierwszym wymaga dodatkowej maszyny wirtualnej, zapewniającej bezpieczeństwo oraz zarządzającej ruchem pomiędzy strefami. Każdy serwer, w którym pracują różne usługi będzie wymagał dodatkowego zestawu takich samych maszyn wirtualnych zapewniających bezpieczeństwo. Powoduje to wzrost liczby takich maszyn, generując koszty i bardzo komplikując zarządzanie. Osobne warstwy w modelu drugim umożliwiają zaś wykorzystanie skonsolidowanych urządzeń zabezpieczających. Rozwiązania te są umieszczone w jednym miejscu - pomiędzy warstwami. Taki model oferuje dodatkowo separację obowiązków między grupami odpowiedzialnymi za aplikację i bezpieczeństwo sieciowe. Oddzielenie obowiązków sprawia, że każda z grup może wykonywać swoje zadania przy mniejszej zależności od pozostałych.

Najważniejszą zaletą modelu drugiego jest to, że wirtualne maszyny odpowiedzialne za bezpieczeństwo nie wpływają na wzrost wykorzystania zasobów środowiska. Wydajność systemów zabezpieczeń jest lepsza niż w modelu pierwszym.

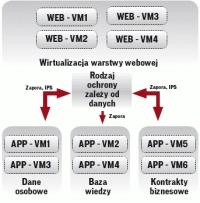

Zróżnicowanie ochrony zależnie od usługi jest istotą trzeciego modelu wirtualizacji aplikacji webowych.

3. Gdy usługa decyduje o ruchu

W rzeczywistym przedsiębiorstwie, różne aplikacje są eksploatowane w tym samym modelu wirtualizacji. Każda z tych aplikacji może być osobno wirtualizowana, najczęściej separuje się aplikacje w osobnych środowiskach, aby ułatwić wsparcie techniczne i uniknąć problemów eksploatacyjnych. Gdyby analizować przepływ danych między warstwą webową a aplikacyjną oraz bazami danych, wyraźnie widać, że można wyróżnić kierunek transferu danych na podstawie zawartości lub usługi.

Właśnie ten cel chcą osiągnąć inżynierowie, konstruując model trzeci, który rozróżnia zasady dostępu do danych. Zamiast podziału interfejsów, adresacji IP i konkretnych obiektów, występuje podział pod kątem obiektów, z którymi się komunikuje dana aplikacja. W tym modelu, każda z usług może być związana z różnymi klasami ryzyka i dlatego wymaga różnych usług zapewniających bezpieczeństwo. Są one powiązane także z granicami stref, które informacja musi przekroczyć.

Model trzeci bardzo dobrze oddaje pracę wielu aplikacji w skomplikowanej infrastrukturze aplikacyjnej dużej firmy, która jest zmuszona do separacji poszczególnych danych i wymuszania odpowiedniej polityki bezpieczeństwa, zależnie od rodzaju danych i autoryzacji użytkownika. Przykładowo aplikacja, której dane znajdują się w maszynie wirtualnej Kontrakty biznesowe, może zażądać dostępu do maszyny wirtualnej w Dane osobowe, która przechowuje informacje chronione prawem, a zatem wymagające odpowiedniego poziomu bezpieczeństwa.