Ratuj dane, kto może

-

- Krzysztof Jakubik,

- 01.12.2004

Tworzymy plan

Każda firma ma unikalne potrzeby dotyczące planu Disaster Recovery i tylko ona może je dokładnie sprecyzować. Poprawne rozpoznanie tych potrzeb i konsekwentne działanie pomoże w przygotowaniu właściwego planu. Cały czas trzeba też pamiętać, że to cel uświęca środki, a nie odwrotnie - nie można dopasowywać planu awaryjnego do posiadanego sprzętu, a raczej precyzyjnie określić plan, sprawdzić, jakim sprzętem dysponujemy, a jaki będziemy musieli dokupić.

Plan Disaster Recovery powinien być tak stworzony, aby jego realizacja mogła następować w stylu "krok po kroku". Po wystąpieniu awarii osoba, która będzie go realizowała, nie będzie miała czasu na myślenie czy zastanawianie się - należy stworzyć ten dokument tak, aby mogła go konsekwentnie i skutecznie realizować. Należy też pamiętać, że w zależności od rodzaju katastrofy, przed którą się zabezpieczamy, nie wiemy, kto będzie ten plan realizował. W przypadku takich katastrof, jak atak na WTC, była to czysta loteria.

Przez cały czas przy tworzeniu planu Disaster Recovery należy pamiętać, że nie odnosi się on wyłącznie do systemów IT, ale obejmuje również takie aspekty, jak infrastruktura budynków i biur, ich wyposażenie, dokumenty papierowe, archiwa, no i oczywiście ludzie.

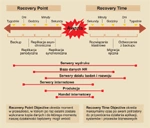

Tworzenie planu Disaster Recovery nierozerwalnie związane jest z koniecznością określenia dwóch parametrów - RPO i RTO. Powinien zająć się tym zarząd firmy wspólnie z informatykami. Parametr RPO (Recovery Point Objective) określa moment w przeszłości, w którym po raz ostatni została wykonana kopia danych i do którego momentu działalności będzie można wrócić. Czas ten jest różny i zależy głównie od charakteru działalności - jednym wystarczy kopia sprzed tygodnia, inni zaś potrzebują danych sprzed kilkunastu sekund.

Drugi ważny parametr - Recovery Time Objective - określa maksymalny czas po awarii potrzebny do przywrócenia działania aplikacji, systemów i procesów biznesowych. RTO to kompromis między potencjalnymi utraconymi danymi, na które możemy sobie pozwolić, a kosztami rozwiązania umożliwiającego jak najszybsze odtworzenie stanu sprzed awarii.

Przez cały czas podczas tworzenia planu trzeba pamiętać, że opisuje on wyjście awaryjne z sytuacji kryzysowej, a nie jest panaceum na codzienne problemy. O ułomności własnych planów Disaster Recovery firmy mają okazję przekonać się praktycznie przy każdej większej awarii. Zawsze ujawniają się wtedy braki, niedociągnięcia i niekompetencje. Zresztą nie wszystkie sytuacje da się przewidzieć - setki firm z siedzibami w nowojorskim World Trade Center miały świetne, ich zdaniem, plany Disaster Recovery. Nikt jednak nie przewidział katastrofy o tak olbrzymim rozmiarze, której konsekwencje swoim zasięgiem sparaliżowały praktycznie cały kraj. Wielu wówczas zrozumiało też, że właściwe zabezpieczenie danych to nie jest czynność związana wyłącznie z technologiami informatycznymi. To także procesy logistyczne, komunikacja międzyludzka oraz, jak się okazało w przypadku WTC, polityka międzynarodowa, która także może być czynnikiem świadczącym o zwiększeniu ryzyka.

Można tu zadać pytanie: czy przygotowywać plan Disaster Recovery samemu, czy też zlecić tę pracę zewnętrznym konsultantom? To drugie rozwiązanie ma same zalety (kompetencje, doświadczenie... ) i jedną wadę - cenę. Działanie we własnym zakresie w mniejszych firmach, przy zachowaniu zdrowego rozsądku, może być wystarczające. Większym firmom oraz tym, których dane są krytycznie ważne, polecamy konsultacje zewnętrzne.

- Zidentyfikować zagrożenia i ryzyko

- Zgromadzić dane dotyczące krytycznych elementów działania firmy

- Przeanalizować wpływ poszczególnych zagrożeń na działalność biznesową firmy

- Stworzyć strategię Ciągłości Działania Biznesu

- Wybrać dostawców systemów DR

- Opracować projekt wdrożenia systemu

- Wdrożyć systemy ochrony i odzyskiwania danych

- Przetestować Stworzony Plan działań

- Wnieść niezbędne poprawki do planu DR

- Regularnie testować i aktualizować plan DR wraz z rozwojem firmy

Katastroficzny outsourcing

RPO i RTO

Oto skrócone opisy wybranych usług, które mogą nam świadczyć zewnętrzne firmy:

Hot Site - zapasowe centrum obliczeniowe o pełnej gotowości operacyjnej, z zainstalowanym odpowiednim sprzętem, które przejmie na siebie wszystkie zadania obliczeniowe w przypadku, gdy wystąpi katastrofa w centrum podstawowym. Wyposażone także w odpowiednią infrastrukturę biurową. Przygotowane na przyjęcie pracowników na maksymalny okres ok. dwóch miesięcy.

Cold Site - puste pomieszczenie gotowe na przyjęcie zespołu Disaster Recovery i sprzętu, może być wynajęte nawet na kilka lat. Wykorzystywane głównie w momencie, gdy przedłuża się obecność klienta w siedzibie Hot Site.

Electronic Vaulting - usługa podobna do Hot Site, ale dodatkowo połączona z replikacją danych z centrum podstawowego. Biuro praktycznie gotowe do pracy po wystąpieniu katastrofy.

Mobile/Porta Site - "przenośne" biuro w ciężarówce (Mobile) lub gotowy, oczekujący zestaw sprzętu, który po wystąpieniu katastrofy można zainstalować w siedzibie klienta (Porta). To rozwiązanie jest o tyle korzystne dla pracowników firmy, w której wystąpiła awaria, że zbliżone jest geograficznie do jej siedziby, zaś nie ma konieczności dojeżdżania do centrum zapasowego.

OEM Insurance - umowa z producentem sprzętu na priorytetową dostawę w przypadku wystąpienia katastrofy. Producent gwarantuje wówczas dostarczenie systemu o podobnej lub większej mocy obliczeniowej w stosunku do tego, który uległ zniszczeniu.

QuickShip - umowa z dostawcą na zapewnienie bardzo szybkiej dostawy sprzętu w wybrane miejsce.

Zresztą usługi pomocy przy realizacji planu Disaster Recovery nie są głównymi, które świadczą centra obliczeniowe. Wszystkie są w stanie pełnić rolę podstawowego centrum obliczeniowego. Według statystyk prowadzonych przez Energis (jedno z największych centrów obliczeniowych w Polsce) aż 56% ich klientów powierzyło swoje dane firmie zewnętrznej, gdyż chce skupić się na prowadzeniu głównej działalności. Połowa klientów widzi w tym szansę na ograniczenie kosztów i zauważa u siebie brak kompetencji technicznych. 39% instytucji ma nadzieję na uzyskanie przewagi kompetencyjnej w związku z przekazaniem swoich danych do profesjonalnego centrum.

- Wykonuj pełne backupy tak często, jak to możliwe.

- Twórz taśmy z kopiami zapasowymi, używając standardowych metod kodowania, szyfrowanie stosuj tylko wtedy, gdy jest to wymóg biznesowy.

- Odzyskuj dane, korzystając z urządzeń podłączonych bezpośrednio do serwera, a nie przez sieć.

- Wykorzystuj systemy HSM do migracji nieużywanych danych z systemu.

- Miej gotową zainstalowaną zapasową wersję systemu operacyjnego, aby nie wykonywać tej operacji w czasie, gdy ważniejsze będzie przywracanie środowiska informatycznego do pracy.

Replikacja to jedna z głównych technologii stosowanych od pewnego czasu w dużych rozwiązaniach Disaster Recovery. Dane kopiowane są do ośrodka zapasowego, gdzie są archiwizowane i, w razie potrzeby, odpowiednio odzyskiwane.

Jest kilka zasad, które rządzą replikacjami. Po pierwsze, im większy dystans między ośrodkiem podstawowym i zapasowym, tym lepiej. Po drugie, ośrodek zapasowy powinien być zlokalizowany w stabilnym geologicznie terytorium. Po trzecie, odzyskanie danych powinno być tak szybkie, jak to możliwe.

Ale replikowane dane to nie tylko gwarancja bezpieczeństwa w przypadku awarii. Możliwe jest także wykorzystanie ich na inne sposoby. Dzięki nim, jeśli dodatkowo odpowiednio automatyzujemy proces wykonywania replikacji, administratorzy nie będą musieli zbytnio angażować się w ten proces.

Możemy wykonać lokalną replikę danych na tańsze nośniki dyskowe (np. z Fibre Channel na dyski SATA) i to z nich wykonywać kolejne operacje zabezpieczające, np. backup na taśmę czy kolejną replikację do ośrodka zapasowego. Dzięki temu, że kopia dysk-dysk jest wykonywana bardzo szybko, unikniemy dodatkowego obciążenia podstawowego systemu pamięci masowych. Poza tym z lokalnej repliki, umieszczonej na szybkim nośniku, szybsze też będzie odzyskanie danych.

Replikowane dane mogą też przydać się grupom, które nie powinny działać na danych operacyjnych, czy to z powodu nadmiernego ich wykorzystania (np. dział R&D), czy też potrzeby eksperymentowania (np. wdrażanie nowego oprogramowania przez dział IT).