Ransomware: ewolucja technik ataków

-

- 19.10.2017, godz. 16:30

Perspektywy powstrzymania rozwoju ransomware są na razie niewielkie. Niektórzy eksperci twierdzą, że w krótkiej perspektywie będzie jeszcze gorzej niż obecnie, zanim sytuacja zacznie się poprawiać.

Cyberprzestępcy zauważyli ogromny potencjał uzyskania zysków finansowych z ransomware i dlatego w ostatnich latach zaczęli intensywnie rozwijać technologie umożliwiające przeprowadzenie udanych ataków tego typu. Dostawcy systemów zabezpieczeń nie pozostają obojętni i równie ciężko pracują, by stworzyć mechanizmy zapobiegające takim atakom.

Niestety, firmom trudno jest nadążyć zarówno za dynamicznie zmieniającymi się zagrożeniami, jak i nowymi technologiami obronnymi. Dlatego niektórzy eksperci mówią, że w krótkiej perspektywie będzie jeszcze gorzej, zanim sytuacja zacznie się poprawiać.

Zobacz również:

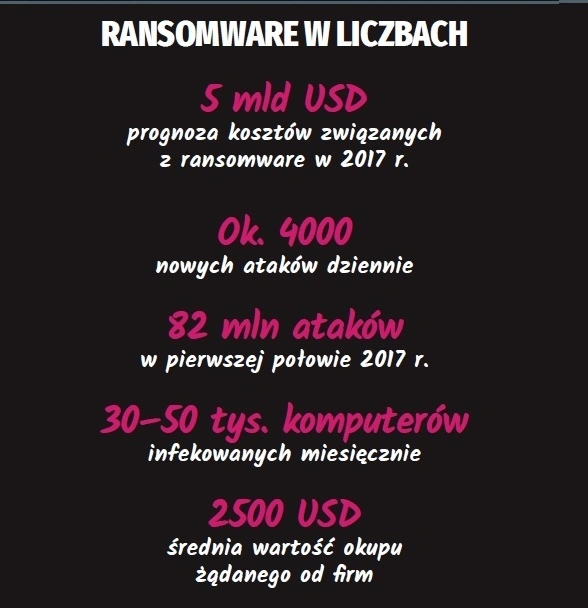

Według prognoz Cybersecurity Ventures opublikowanych w raporcie „Ransomware Damage Report 2017”, globalne koszty związane z atakami ransomware przekroczą w tym roku 5 mld USD. Dla porównania w 2015 r. były one szacowane na 325 mln USD. Natomiast według raportu The Rise of Ransomware opublikowanego przez Ponemon Institute, w 2016 r. średnia liczba ataków ransomware wzrosła o ponad 300% (4000 dziennie) w porównaniu do 2015 r., gdy było ich tylko ok. 1000 dziennie. Jak z kolei szacuje Trend Micro, w pierwszej połowie 2017 r. liczba ataków ransomware wzrosła do 82 mln (raport „Trend Micro 2017 Midyear Security Roundup: The Cost of Compromise”).

W skali globalnej 30–50 tys. komputerów miesięcznie zostaje skutecznie zainfekowanych. Liczby te obrazują rzeczywistą skalę zagrożenia. Jeśli chodzi o wartość żądanych okupów, to w przypadku firm średnio wynoszą one 2500 USD, a w 7% było to ponad 10 000 USD. Żądania te są znacznie wyższe w stosunku do dostawców usług chmurowych, czego przykładem jest południowokoreańska firma Nayana, która zdecydowała się zapłacić cyberprzestępcom ok. 1 mln USD za dostęp do kluczy umożliwiających względnie szybkie odszyfrowanie danych.

„Niestety, groźne ataki ransomware mogą obecnie zostać przeprowadzone przez cyberprzestępców niemających wiedzy i umiejętności technicznych. Wystarczy, że skorzystają oni z zaawansowanych narzędzi dostępnych w chmurze funkcjonującej w sieci Dark Web” – pisze John Maddison, wiceprezes Fortinet na blogu firmy. To jedna z przyczyn szybkiego wzrostu zagrożeń. John Maddison wymienia ransomware jako jeden z pięciu najważniejszych problemów dla bezpieczeństwa systemów IT (Five Cyber Threats Every Security Leader Must Know About).

To nie koszty ewentualnych okupów są najważniejsze, ale czas przestoju związany z koniecznością odtworzenia i przywrócenia systemu IT do działania. „63% firm, które w 2016 r. zostały skutecznie zaatakowane przez ransomware, przyznaje, że przestój ten spowodował zagrożenie dla istnienia biznesu. Co gorsza, cyberprzestępcy atakują również szpitale i instytucje ochrony zdrowia, a to może zagrażać życiu pacjentów. 3,5% tego typu organizacji, które doświadczyły ataku ransomware w 2016 r., stwierdziło, że wystąpiło takie ryzyko” – zwraca uwagę John Maddison.

Ataki ransomware w 2017 roku (do września)

Według raportu opublikowanego przez SonicWall, w 2016 r. nastąpił aż 167-krotny wzrost liczby ataków ransomware, z 3,8 mln w roku 2015 do 638 mln, a ransomware osiągnął ponad 8-proc. udział we wszystkich atakach cyberprzestępczych.

W 2017 r. doniesienia medialne zostały zdominowane przez ataki ransomware WannaCry i Petya oraz wyciek narzędzi hakerskich NSA, które zostały opublikowane przez grupę Shadow Brokers. Chodzi m.in. tu o eksploit EternalBlue wykorzystany właśnie przez WannaCry i Petya. Ale liczba szkodliwych kodów jest znacznie większa. „Obecnie każdego dnia pojawiają się nowe wersje tego szkodliwego oprogramowania. Samo ich śledzenie to trudna i zajmująca dużo czasu praca” – mówi Brian Bartholomew, analityk z Global Research and Analysis Team w firmie Kaspersky.

Niżej kilka przykładów firm, które stały się ofiarami ransomware w tym roku.

W czerwcu 2017 r. południowokoreański dostawca usług hostingowych Nayana został zaatakowany przez ransomware, co spowodowało unieruchomienie 153 serwerów linuksowych obsługujących strony internetowe ponad 5000 klientów firmy. Nayana zdecydowała się zapłacić okup w wysokości 400 bitcoinów (ponad 1 mln USD) za odszyfrowanie danych. Niestety, nie wszystkie dało się odtworzyć.

W tym samym miesiącu skutecznie zaatakowany został system IT znanej firmy transportowej Maersk. Cyberprzestępcy wykorzystali mechanizm automatycznej aktualizacji oprogramowania księgowego do wprowadzenia szkodliwych kodów do systemu. Atak miał wpływ na działanie aplikacji w 500 różnych biurach firmy. Co prawda, nie zanotowano utraty danych, ale koszty związane z odtworzeniem i przywróceniem systemu do działania oraz utraconymi zyskami są przez Maersk szacowane na 200–300 mln USD.

Przedstawiciele farmaceutycznego giganta, firmy Merck, podczas lipcowej prezentacji kwartalnych wyników finansowych przyznali, że w poprzednim miesiącu udany atak ransomware sparaliżował działanie jej globalnego systemu IT, działy produkcji leków, badań oraz sprzedaży. W momencie konferencji nie wszystkie operacje w zakładach produkcyjnych zostały uruchomione.

Pierwsze programy typu ransomware pojawiły się już ponad 25 lat temu, ale początki ich masowego rozprzestrzeniania przypadają na rok 2014. Początkowo zagrożenie dotyczyło głównie komputerów PC pracujących pod kontrolą Windows, obecnie złośliwe oprogramowanie szyfrujące atakuje również platformy Mac, Linux czy Android, a ofiarami padają zarówno firmy, jak i użytkownicy indywidualni.

Użytkownicy systemów Mac OS są z reguły przekonani, że ich komputery są bardziej bezpieczne niż pracujące pod kontrolą Windows. Trzeba przyznać, że liczba szkodliwych kodów atakujących Windows jest znacznie większa, ale nie wynika to z przyczyn technicznych, czyli liczby luk w obu tych systemach, a przede wszystkim z większej popularności systemu Microsoft, który obsługuje ponad 90% komputerów PC, a Mac OS tylko 6,3%. Tak uważają Rommel Joven i Wayne Chin Yick Low, analitycy z Fortinet, którzy w czerwcu 2017 r. wykryli MacRansom, pierwszy program atakujący komputery Mac, który jest oferowany jako usługa RaaS (Ransomware-as-a-Service). Interesującą, szczegółową analizę jego funkcjonowania oraz sposobu, w jaki działają cyberprzestępcy, można znaleźć na blogu Fortinet (MacRansom: Offered as Ransomware as a Service).

Ewolucja technik ataku

Użytkownicy są coraz bardziej świadomi, że nie należy klikać na nieznane, podejrzane linki lub otwierać dołączonych do listu załączników, a producenci oprogramowania antywirusowego coraz lepiej radzą sobie z wykrywaniem szkodliwych plików i stron internetowych rozpowszechniających malware.

Cyberprzestępcy rozwijają więc nowe techniki ataków by osiągnąć sukces. Zaczęli m.in. wykorzystywać programowe robaki do efektywnego rozprzestrzeniania infekcji. Robak taki propaguje się w sieci, nie wymagając żadnych aktywnych działań ze strony użytkowników. „Samodzielnie skanuje on sieć w poszukiwaniu luk, które może wykorzystać do skopiowania szkodliwego kodu do kolejnych urządzeń” – mówi Robert Simmons, dyrektor ds. badań i innowacji w firmie ThreatConnect.

Co gorsza, oprogramowanie ransomware jest czasami wyposażane w dodatkowe funkcje, np. mechanizmy umożliwiające wykradanie danych. Zostały one wykryte m.in. w kodzie Petya, który zawiera narzędzia umożliwiające przeprowadzanie ataku na kontrolery domen Windows, gdzie są przechowywane informacje o hasłach i dane identyfikujące użytkowników sieci.

Kod ransomware może więc posłużyć jako zasłona dymna dla kradzieży wrażliwych informacji. Najpierw dane wypływają z firmy, a później uruchamiany jest program ransomware powodujący, że ślady przestępczych działań zostają zatarte, a dowody świadczące o kradzieży jest znacznie trudniej uzyskać.

Cyberprzestępcy zaczęli też rozwijać techniki, które nie wymagają ściągnięcia do komputera i uruchomienia szkodliwych plików z oprogramowaniem, co może być zablokowane przez narzędzia antywirusowe. Zamiast tego wykorzystują narzędzia takie jak PowerShell lub programy, które są już zainstalowane w komputerze i mogą posłużyć do wykonania szkodliwych działań, np. przy wykorzystaniu makr. Inną groźną metodą jest uruchamianie złośliwego kodu bezpośrednio w pamięci operacyjnej. Są to wszystko tzw. ataki bezplikowe (fileless). Według danych prezentowanych przez McAfee, liczba ataków bezplikowych wykorzystujących makra wzrosła z 400 tys. pod koniec 2015 r. do ponad 1,1 mln w drugim kwartale 2017 r. „W takich wypadkach klasyczne mechanizmy obrony przed zagrożeniami stają się bezużyteczne. Ponieważ my ulepszamy narzędzia ochronne, cyberprzestępcy wciąż szukają nowych metod umożliwiających przeprowadzenie skutecznych ataków” – mówi Dan Schiappa, wiceprezes firmy Sophos.

Inną techniką wykorzystywaną przez cyberprzestępców jest wyposażenie szkodliwego kodu w zarejestrowane cyfrowe certyfikaty, które powodują, że oprogramowanie jest uznawane za zaufane i standardowe mechanizmy zabezpieczeń nie blokują możliwości jego uruchomienia.

Ataki na pliki kopii zapasowych

Analitycy Cisco prognozują, że wkrótce pojawią się nowe ataki: DeOS (Destruction Of Service), które sprawią, że firmy zostaną pozbawione możliwości odtworzenia danych i przywrócenia systemu IT do normalnego działania po udanym ataku na infrastrukturę. Będzie to wynikało z uszkodzenia systemów do backupu i obsługujących je sieci.

Backup systemu i danych jest uważany za najlepsze zabezpieczenie w przypadku udanego ataku ransomware. Jego odtworzenie może być operacją czasochłonną, ale zapewnia, że system oraz dane zostaną przywrócone do normalnego działania bez kosztów związanych z zapłatą okupu. Jednak cyberprzestępcy również o tym wiedzą i opracowują techniki zapobiegające możliwości łatwego odtworzenia danych. Obecnie standardową funkcją wielu szkodliwych kodów staje się zatrzymywanie działania usług Windows Shadow Copy i próba usunięcia wszystkich utworzonych wcześniej plików z backupem.

Jak wynika z testów oprogramowania do backupu przeprowadzonych w 2017 r. zarówno przez AV-Test, jak i Anti-Malware Test Lab, większość popularnych programów tego typu nie zapewnia dobrej ochrony plików z kopiami zapasowymi przed atakami ransomware. Testy dotyczyły narzędzi przeznaczonych dla użytkowników indywidualnych, ale również korporacyjne systemy do backupu nie zapewniają pełnego bezpieczeństwa, czego dowodem jest udany atak na system wykorzystujący oprogramowanie do backupu znanej firmy Veem.

Niestety, analitycy Cisco prognozują, że wkrótce pojawią się nowe ataki określane przez nich jako DeOS (Destruction Of Service). Będą one bardziej destrukcyjne niż klasyczna odmiana ransomware, bo spowodują, że firmy zostaną pozbawione możliwości odtworzenia danych i przywrócenia systemu IT do normalnego działania po udanym ataku na infrastrukturę. Będzie to wynikało z uszkodzenia systemów do backupu i obsługujących je sieci.

Usługi RaaS – groźny model dystrybucji ransomware

RaaS (Ransomware as a Service) to nie technologia, ale groźny model dystrybucji ransomware, który powoduje ogromny wzrost zagrożeń, a jednocześnie utrudnia ściganie cyberprzestępców i blokowanie ich działań. Umożliwia on czerpanie zysków z ataków, które są przeprowadzane przez inne osoby, a nie samych twórców oprogramowania.

W skali globalnej 30–50 tys. komputerów miesięcznie zostaje zainfekowanych. Jeśli chodzi o wartość żądanych okupów, to w przypadku firm wynoszą one średnio 2500 USD, a w 7% było to ponad 10 000 USD. Żądania te są znacznie wyższe w przypadku dostawców usług chmurowych.

Ten model biznesowy ma wpływ na przewidywany wzrost liczby ataków ransomware, ponieważ odpowiednie narzędzia, szkodliwy kod i konsola administracyjna są bez problemu dostępne w Dark Web oraz coraz łatwiejsze w użyciu. Przeprowadzenie ataku nie wymaga dobrej znajomości technologii i umiejętności technicznych, a w niektórych przypadkach również zasobów finansowych, bo rozliczenie następuje dopiero po uzyskaniu okupu. Zainteresowani cyberprzestępcy mogą zarejestrować się na odpowiedniej stronie w Dark Web przy wykorzystaniu własnego adresu Bitcoin, a następnie modyfikować oprogramowanie ransomware wg własnych pomysłów lub od razu wykorzystać je do przeprowadzenia ataków.

Łatwa w użytkowaniu konsola do zarządzania udostępnia zestaw funkcji zapewniających możliwość odpowiedniego transferu pieniędzy uzyskiwanych z okupów. Prezentuje też statystyki dotyczące przeprowadzonych kampanii i umożliwia modyfikację ich parametrów. Taki ransomware może być samodzielnie rozpowszechniany przy wykorzystaniu standardowych technik, najczęściej przez załączniki do wiadomości email, dokumenty z odpowiednio spreparowanymi makrami, a także reklamy lub strony webowe zainfekowane szkodliwymi kodami. Dla mniej zaawansowanych lub początkujących cyberprzestępców w Dark Web dostępne są instrukcje, jak można uruchomić dystrybucję szkodliwych kodów oraz dodatkowe narzędzia wspomagające ten proces. Dostęp do oprogramowania jest często bezpłatny. Jego autorzy z reguły pobierają np. 25% od wartości uzyskiwanych okupów. W efekcie każdy zainteresowany, bez ponoszenia wstępnych kosztów, może spróbować swoich sił w cyberprzestępczej działalności. Taki model dystrybucji ransomware powoduje demokratyzację dostępu do zaawansowanych narzędzi, wzrost liczby wariantów szkodliwego oprogramowania oraz pomysłów na ich wykorzystanie i zaatakowanie nowych celów.

Stworzenie od podstaw szkodliwego kodu to zadanie skomplikowane i wymagające dużej wiedzy na temat programowania oraz umiejętności programistycznych. Dark Web tworzy platformę umożliwiającą nawiązanie kontaktu między programistami o odpowiednich umiejętnościach oraz klientami, którzy chcą wykorzystać oprogramowanie do prowadzenia działalności cyberprzestępczej, ale brak im wiedzy, umiejętności oraz doświadczenia w programowaniu.

Dostawcy usług RaaS udostępniają w pełni funkcjonalne oprogramowanie z konsolą administracyjną pozwalającą na śledzenie aktywności ofiar, odpowiedni transfer pieniędzy pochodzących z okupów, a jeśli ktoś tego potrzebuje, również usługi wsparcia technicznego. W zamian twórcy takich portali pobierają stałe opłaty lub określony procent zysków z okupów. Jedyną kwestią, którą muszą się zająć klienci, jest dystrybucja szkodliwego kodu. Mogą to robić samodzielnie, przy wykorzystaniu dostępnych na portalu instrukcji i samouczków, lub skorzystać z niezależnych usług oferujących rozsyłanie masowego spamu.

Czy nowe techniki obrony zatrzymają wzrost ransomware?

Już od dawna wiadomo, że klasyczne metody zabezpieczania przed atakami malware oparte na sygnaturach nie są w stanie poradzić sobie z nowymi wariantami szkodliwych kodów, z atakami dnia zerowego oraz infekcjami bezplikowymi, czyli niewymagającymi załadowania i uruchomienia programów wykonywalnych. Nie oznacza to, że oprogramowanie antywirusowe jest niepotrzebne, bo wciąż chroni przed znaczną liczbą standardowych szkodliwych kodów. Oprócz tego producenci specjalizujący w tworzeniu takich programów uzupełniają je o mechanizmy obrony wykorzystujące np. technikę izolacji kodów wykonywalnych (sandboxing) i funkcje analizy zachowań programów, mechanizmy sztucznej inteligencji oraz szybkiej wymiany informacji o pojawiających się zagrożeniach wykorzystujące rozwiązania oparte na chmurze.

Podczas ostatniej konferencji Black Hat przedstawiciele prawie wszystkich firm oferujących oprogramowanie do zabezpieczania punktów końcowych zapewniali, że ich produkty w pełni chronią przed atakami ransomware. Skąd więc biorą się wciąż nowe doniesienia o udanych atakach? „Jedną z przyczyn jest inercja związana z procesami aktualizacji oprogramowania w firmach. Wynika z różnych przyczyn, takich jak: chęć uniknięcia przeciążenia sieci, konieczność przetestowania aktualizacji lub korzystanie z przestarzałych aplikacji, które nie mogą być zaktualizowane” – uważa Rod Murchison, wiceprezes firmy CrowdStrike.

Ransomware w ciągu ostatnich lat urosło do rangi jednego z naj¬większych cyberzagrożeń, z jakimi muszą mierzyć się firmy, instytucje oraz prywatni użytkownicy. W dodatku cyberprzestępcy używający ransomware nie muszą być motywowani wyłącznie chęcią zdobycia okupu. Nie jest trudno wyobrazić sobie sytuację, kiedy atak przeprowadzony na firmę ma na celu jak najdłuższe wyłączenie jej systemów. Może to spowodować o wiele większą stratę niż jednorazowe zapłacenie okupu. Z drugiej strony istnieje uzasadnione ryzyko, że jeśli organizacja zdecyduje się zapłacić przestępcom, to zechcą oni w przyszłości wrócić po więcej.

To pewne, że w niedługim czasie czekają nas kolejne ataki z użyciem ransomware. Cyberprzestępcy działają w sposób globalny i zautomatyzowany, systematycznie udoskonalając kolejne warianty tego szkodliwego oprogramowania. Na przykład majowy atak z wykorzystaniem WannaCry otworzył nowy rozdział w historii ataków ransomware. Przestępcy użyli bowiem nowego rodzaju oprogramowania, które w Fortinet nazwaliśmy ransomworm. WannaCry miało bowiem funkcjonalności robaka, co pozwalało mu szybko zaatakować tysiące urządzeń i organizacji na całym świecie. O bardzo wysokiej popularności ransomware świadczy też choćby rozbudowana infrastruktura RaaS (Ransomware-as-a-Service), która pozwala na szeroki dostęp do tego narzędzia nawet początkującym cyberprzestępcom.

Na naszych oczach ransomware staje się nie tylko jednym z najpoważniejszych zagrożeń dla bezpieczeństwa, ale też swego rodzaju popkulturowym fenomenem, który zwraca powszechną uwagę na problem bezpieczeństwa cyfrowego. Tymczasem to właśnie świadomość użytkowników jest jednym z kluczowych, obok stosowania narzędzi zabezpieczających, elementów zapewniających firmie bezpieczeństwo. Organizacje powinny przykładać dużą wagę do szkoleń dla pracowników oraz wdrażać odpowiednie rozwiązania technologiczne. Oprócz regularnego aktualizowania oprogramowania ważne są również: zautomatyzowana segmentacja sieci obejmująca ruch poziomy i pionowy, korzystanie z narzędzi monitorujących i pełna kontrola nad wszystkimi urządzeniami podłączonymi do sieci. Wymaga to oczywiście przeznaczenia odpowiednich środków na opracowanie, wdrożenie i realizację strategii bezpieczeństwa. W epoce ransomware jest to jednak niezbędne.