Przezorny zawsze ubezpieczony

-

- Szymon Pomorski,

- 20.05.2010, godz. 15:56

Kiedy już zwirtualizujemy, skonsolidujemy i zoptymalizujemy nasze centrum danych, zastanówmy się, jaką polisę ubezpieczeniową na wypadek katastrofy powinno posiadać centrum danych? Jak zabezpieczyć dane?

Plan awaryjny

Istnieje wiele zagrożeń, których prawdopodobieństwo wystąpienia i spowodowania szkód w centrum danych jest wysokie, lub nawet bardzo wysokie. Z pewnością możemy do nich zaliczyć: powodzie, pożary, długie przerwy w dostawach prądu, poważne awarie sprzętowe czy ludzkie działania sabotażowe. Każde z wymienionych zagrożeń może bezpośrednio lub pośrednio spowodować przestój w działaniu systemów informatycznych. Niezaplanowany i przedłużający się przestój systemów IT lub utrata danych może być początkiem końca działalności organizacji biznesowej, może oznaczać stratę dochodów, udziału w rynku, utratę marki, wytoczenie pozwów sądowych czy wreszcie, spadek zadowolenia i utratę klientów. Dlatego coraz powszechniejsze staje się swego rodzaju ubezpieczanie się firm poprzez implementację projektów typu DR (Disaster Recovery). Celem i zarazem głównym zyskiem z projektu DR jest przygotowanie organizacji na przetrwanie w przypadku wystąpienia katastrofy.

Pierwszym krokiem w przygotowaniach każdego projektu DR jest identyfikacja procesów biznesowych w organizacji, które wymagają szczególnej ochrony. Ma ona na celu oszacowanie tego, jak duży wpływ na działanie biznesu będzie miało przerwanie przez dłuższy czas danego procesu. W kolejnym kroku dla każdego krytycznego procesu należy określić czas, przez jaki może on być niedostępny, jednocześnie nie wywołując żadnych konsekwencji. W dalszej kolejności trzeba ustalić współczynniki przywracania - RTO oraz RPO. RTO określany jest jako maksymalny, akceptowalny czas wymagany na przywrócenie danego procesu biznesowego, który jednocześnie nie spowoduje poważnego wpływu na działalność biznesową.

Zobacz również:

- Przeglądarka Chrome będzie jeszcze jakiś czas akceptować pliki cookie

- Rosja użyła technologii rozpoznawania twarzy. Chce wiedzieć, kto był na pogrzebie Nawalnego

- Wyjaśniamy czym jest SD-WAN i jakie są zalety tego rozwiązania

Z kolei współczynnikiem RPO określa się maksymalną tolerancję dla utraty danych, na jaką organizacja może sobie pozwolić, bez odczuwalnych strat dla działalności biznesowej. Mając wyznaczone procesy biznesowe i zdefiniowane współczynniki, można rozpocząć dobieranie metod zabezpieczenia danych i systemów, aby zagwarantować im niezawodność i ciągłość działania.

Co zrobić, by czuć się bezpiecznie?

Jednym z elementów zabezpieczenia danych w ośrodku podstawowym jest instalacja narzędzi fizycznej kontroli dostępu (monitoring, czytniki kart, biometria), narzędzi zabezpieczających dostawę prądu (UPS, generatory), montaż czujników ognia oraz systemów gaszenia, czujników wody. Pozwala to organizacjom zminimalizować lub nawet wyeliminować możliwość wystąpienia niektórych katastrof. Jednak aby w pełni czuć się bezpiecznym o krytyczne dane, najczęściej buduje się w tym celu w odległej lokalizacji ośrodek zapasowy, który ma za zadanie przejąć przetwarzanie danych w razie poważnej awarii w ośrodku podstawowym.

Wybierając metodę zabezpieczenia danych, należy pamiętać o takich czynnikach, jak szybkość przywracania, dystans między lokalizacjami, ilość danych do zabezpieczenia oraz złożoność wybranych metod. Chęć zagwarantowania wszystkim danym najwyższego poziomu zabezpieczenia nie ma sensu i prowadzi do znacznego wzrostu kosztów projektu. Dobrą praktyką jest podział na odpowiednie klasy poszczególnych danych i aplikacji, poprzez przypisanie im odpowiednich współczynników przywracania. Pozwala to bez problemu dopasować metodę zabezpieczenia do wartości danych zabezpieczanych.

Najprostszym sposobem zabezpieczenia się przed utratą danych jest tworzenie ich kopii zapasowych na taśmach magnetycznych i wywożenie taśm do lokalizacji zapasowej.

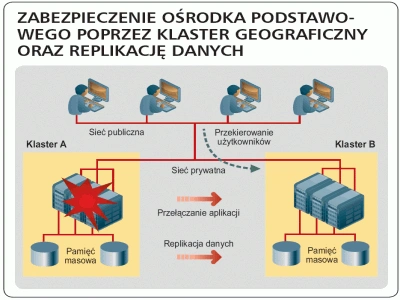

Obecnie powszechnie wykorzystywanymi mechanizmami zabezpieczania danych w projektach DR jest technologia replikacji. Może się ona odbywać na poziomie aplikacji, systemu operacyjnego lub macierzy dyskowej. Technologia replikacji ma zasadniczą przewagę nad rozwiązaniami wykorzystującymi taśmy, ponieważ gwarantuje krótsze RTO oraz RPO. Replikacja danych zachodzi pomiędzy dwiema odległymi od siebie lokalizacjami geograficznymi. W zależności od odległości dzielących ośrodek podstawowy od zapasowego, odbywa się ona poprzez dedykowany światłowód lub sieci WAN. Replikację można podzielić zasadniczo na synchroniczną oraz asynchroniczną, a jej wybór zależy od ważności danych i odległości między lokalizacjami. Uzupełnieniem technologii replikacji danych do ośrodka zapasowego są rozwiązania klastrowe. Serwery w klastrze mogą pracować w jednym z dwóch trybów: active/active lub active/passive. W przypadku klastra geograficznego jego węzły mogą znajdować się w odrębnych lokalizacjach, oddalonych od siebie o setki tysięcy kilometrów. Połączenie replikacji z klastrem geograficznym daje najwyższy, możliwy stopień zabezpieczenia krytycznych z punktu widzenia biznesu danych i aplikacji. Ponadto w momencie ogłoszenia katastrofy i wydania systemowi komendy, następuje pełna automatyzacja procesu przełączenia działalności operacyjnej na ośrodek zapasowy.

Tańszym rozwiązaniem, które również można wykorzystać wraz z technologią replikacji do zabezpieczenia danych, jest posiadanie w lokalizacji zapasowej odpowiednio przygotowanych serwerów, z zainstalowanymi wersjami oraz poprawkami systemów operacyjnych i aplikacji w stosunku do lokalizacji podstawowej. Często wykorzystywana jest tu powszechnie goszcząca w centrach danych technologia wirtualizacji serwerów.

Dobrze przygotowany plan DR powinien odzwierciedlać ważność poszczególnych procesów biznesowych w organizacji i, w razie wystąpienia awarii, spełniać rolę swego rodzaju polisy - ubezpieczenia na najgorsze. Istotne jest również wprowadzanie aktualizacji i weryfikacji poprawności działania planu poprzez jego testy, wykonywane po każdych zmianach dokonanych w procesach biznesowych lub w szeroko pojętej infrastrukturze IT. Dobrze przygotowany i przetestowany plan działania na wypadek katastrofy pozwoli załodze odpowiedzialnej za IT spać spokojniej.