Przez maila do firmy

-

- 20.03.2018, godz. 16:17

Pomimo powszechnie dostępnych na rynku rozwiązań chroniących pocztę e-mail, ataki typu phishing czy ransomware nigdy nie były tak skuteczne jak na przestrzeni ostatnich 3 lat, a zwłaszcza w 2017 roku – wyjaśniał na konferencji SEMAFOR Marcin Romanowski, European Sales Manager firmy Vade Secure.

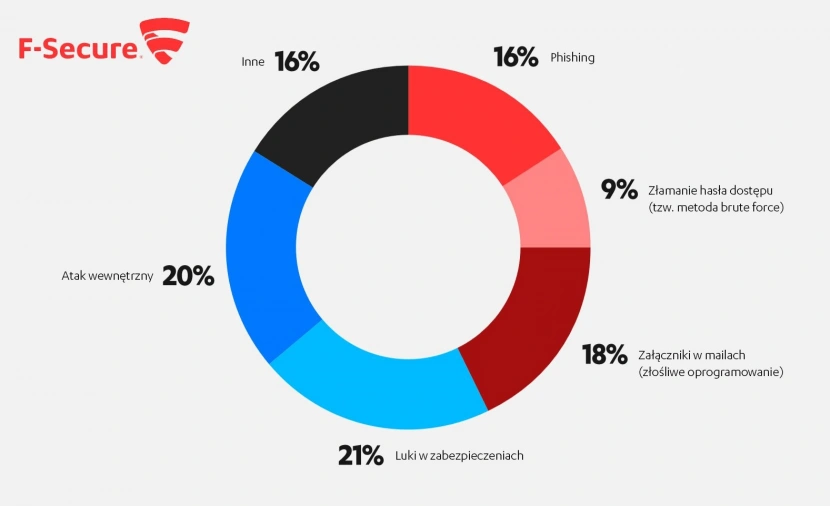

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Tą drogą jest inicjowanych 91 % wszystkich cyberataków, ponieważ jest to tanie i szybkie, a do tego kluczową rolę może odegrać nieuważność człowieka. To poważny problem, co potwierdzają również eksperci z F-Secure, którzy w swoim raporcie Incident Response Report, 2018 odnotowali, że ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej – w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%).

raport F-Secure: sposoby cyberataków na firmy

Narastające zasoby, narastające problemy

W 2009 roku społeczność światowa posiadała łącznie 1,6 miliarda kont mailowych, dziś liczba ta wzrosła o kolejny miliard. W ciągu ostatnich dwóch lat odnotowano też 638 mln ataków typu ransomware na świecie. Rynek zaczyna więc rozumieć, że sam e-mail, będący w zasięgu zainteresowania cyberprzestępców, zasługuje na dedykowane, albo przynajmniej poważne rozwiązanie zabezpieczające. Pojawia się więc coraz więcej rozwiązań, które mniej lub bardziej skutecznie próbują zabezpieczyć tę drogę dostępu do firm. Tym bardziej, że ataki dokonywane drogą mailową ewoluują. Kilka lat temu atakowano masowo, wysyłając tysiące maili jedną domeną IP. „Dziś ataki są sprofilowane. Trwają na przykład kilkanaście-dwadzieścia minut, z wykorzystaniem jednego skompromitowany adresu mailowego, do wysyłki góra 3 maili. Jedno IP wysyła jednego maila, temat maila zmienia się co kilka wysyłek, zmieniają się też nazwy załączników. To już ataki spersonalizowane” – wyjaśniał podczas swojej prezentacji Marcin Romanowski.

Mail to najtańszy i najprostszy sposób na zaatakowanie firmy. Hakerzy z upodobaniem celują właśnie w firmy, ponieważ tam jest najwięcej pieniędzy do zarobienia. Co ważne, atak swoją skuteczność zawdzięcza ludziom. „Najsłabsze ogniwa w firmie to pracownicy. Nie mówię tu o pracownikach działów IT czy cyberbezpieczeństwa, ponieważ te osoby najczęściej wiedzą, jak rozpoznać taki atak, ale już inne działy niekoniecznie taką wiedzę posiadają” – zauważył Marcin Romanowski. Na potwierdzenie swoich słów ekspert przytoczył badanie Intel Security - 80% ankietowanych pracowników nie potrafiło rozpoznać maila z phishingiem.

Łowienie grubych ryb

Jak się okazuje, na phishing mogą się złapać nie tylko szeregowi, nieprzeszkoleni pracownicy, ale i „grube ryby”. Podczas ubiegłorocznego SEMAFORa Adam Haertle, redaktor naczelny, ZaufanaTrzeciaStrona.pl opowiadał o zhakowaniu wyborów prezydenckich w Stanach Zjednoczonych – cyberprzestępcy udostępnili mediom między innymi 60 tys. maili szefa komitetu wyborczego H.Clinton, Johna Podesty. Jak to się stało? John Podesta dostał phishing z informacją, że ktoś ma jego hasło i trzeba je zmienić. Mail trafił do helpdesku, skąd Podesta dostał informację, że otrzymał prawdziwą wiadomość (osoba, która odpowiedziała na zapytanie Podesty, potem twierdziła, że to była literówka – miało być wiadomość nieprawdziwa…). John Podesta wpisał Runner4567… Po pięciu minutach na Twitterze Podesta zarekomendował oddanie głosów na Donalda Trumba… Później jego maile trafiły do WikiLeaks, gdzie były publikowane po kawałku, dobrane do aktualnej sytuacji na scenie politycznej, a każdy z wycieków był tak zaprojektowany, by maksymalnie zaszkodzić Demokratom.

Słabość ludzkiego ogniwa to również wniosek płynący z przytaczanego już w artykule raportu F-Secure. „Dane z raportu potwierdzają niepokojącą skuteczność kampanii phishingowych, w których celem i wektorem ataku jest człowiek, a nie system. W większości przypadków tego typu cyberataki wykorzystują socjotechnikę. Badanie pokazuje, jak istotne jest edukowanie i wyczulanie pracowników wszystkich szczebli na symptomy, które powinny być dla nich alarmujące – mówi Leszek Tasiemski, wiceprezes Rapid Detection Center w firmie F-Secure.

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||