Prawie ćwierć miliona kont Apple przejętych przez malware na iPhonach

-

- 01.09.2015, godz. 12:26

Aplikacje za darmo!

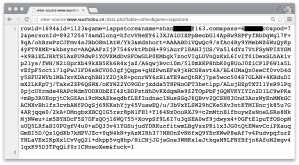

Twórca reklamował swoją aplikację jako sztuczkę, która umożliwia kupowanie aplikacji w Apple Store za darmo. W rzeczywistości aplikacja próbuje dokonać zakupów za pomocą przechwyconego uwierzytelnienia danego użytkownika. Jeśli ten proces się nie powiedzie, to pobiera z serwera zarządzającego botnetem dane uwierzytelnienia innej osoby i na jej koszt dokonuje zakupu, logując iTunes do innego konta Apple. Oprogramowanie omija zabezpieczenia Apple Store i tworzy wszystkie niezbędne informacje (użytkownik, hasło, GUID, token sesji iTunes, cookie, numer telefonu oraz informacje o operatorze, numer serwera iTunes CDN), które normalnie znajdują się w pliku /var/mobile/Documents/iappstore_aid.log

Obejście uwierzytelnienia zakupów w sklepie umożliwiło zareklamowanie aplikacji jako narzędzia służącego do darmowych zakupów oprogramowania w sklepie Apple'a.

Zobacz również:

- iPhone z najnowszymi CPU dzięki Apple Intelligence

- Rosyjscy hakerzy atakują infrastrukturę krytyczną Ukrainy

Reklama KeyRaidera jako sztuczki do zakupów aplikacji za darmo.

Badacze podczas analizy kodu odkryli także ślady prac programistycznych mające na celu przygotowanie narzędzia, które będzie omijało zabezpieczenia zakupów w aplikacjach, a także pobierało pytania i odpowiedzi niezbędne do odzyskania kontroli nad kontem Apple. Uzyskane w ten sposób informacje na pewno umożliwiały przeprowadzenie zakupów na koszt ofiary i na pewno umożliwiały przejęcie kontroli kontem iCloud razem ze wszystkimi urządzeniami do niego dołączonymi.

Informacja o ukradzionym koncie Apple, pobierana z serwera przez malware.

Okup za telefon

Ransomware, czyli oprogramowanie, które blokuje jakąś funkcjonalność, a następnie żąda okupu jest obecne od lat w świecie komputerów PC, obecnie znalazło swoją drogę także na smartfony. Znane do niedawna ataki blokowania iPhone'ów w celu wymuszenia okupu wykorzystywały do tego celu usługę iCloud. Części z nich można było uniknąć poprzez reset hasła, by odzyskać kontrolę nad kontem iCloud, a następnie w ten sposób odzyskać kontrolę nad przejętym telefonem. KeyRaider działa jednak inaczej, gdyż wprowadzając zmiany w działaniu iOS wyłącza całkowicie wszystkie operacje odblokowania, niezależnie od tego, czy odbywa się to za pomocą wprowadzanego poprawnego hasła, czy resetu hasła z użyciem usługi iCloud.

Wiadomość wyświetlana przez zablokowany telefon - aby odblokować skontaktuj się za pomocą komunikatora QQ lub zadzwoń pod podany numer telefonu.

Oprogramowanie to potrafi także wysłać wiadomość żądania okupu na ekran, gdyż posiada ukradzione certifikaty oraz klucz prywatny. Do tego celu nie musi w ogóle korzystać z serwerów push po stronie Apple'a, a wprowadzone w systemie iOS modyfikacje sprawiają, że dotychczasowe sposoby odzyskiwania kontroli nad telefonem stają się bezskuteczne.

Jak wykryć aktywność tego malware'u

Palo Alto Networks informuje, że zagrożenie dotyczy wyłącznie urządzeń iOS po operacji jailbreak. Aby dodatkowo chronić użytkowników iPhone'ów, wydane zostały sygnatury zapytań DNS, by przechwycić i zablokować ruch KeyRaidera w chronionych podsieciach. Użytkownik również może sprawdzić samodzielnie czy jego telefon jest zarażony - należy zalogować się za pomocą SSH i wyszukać następujących fragmentów tekstu: wushidou, gotoip4, bamu, getHanzi we wszystkich plikach znajdujących się w /Library/MobileSubstrate/DynamicLibraries/

Szczegóły, włącznie ze skrótami SHA-1 można znaleźć w informacji na blogu Palo Alto Technologies.

Co jeszcze może zrobić napastnik?

Złodziej, który posiądzie login i hasło do konta Apple może przeprowadzić różne ataki. Może na przykład kontrolować urządzenie za pomocą usługi iCloud, włącznie z pobieraniem prywatnych informacji. W ten sposób można przejąć logi iMessage, kontakty, zdjęcia, wiadomości e-mail, dokumenty oraz informacje o lokalizacji. Podobne włamanie miało miejsce w ubiegłym roku, gdy złodzieje opublikowali kradzione zdjęcia celebrytek, co po raz kolejny zwróciło uwagę na problemy z bezpieczeństwem i prywatnością usług chmurowych spowodowane kradzieżą haseł. Nie są to jednak jedyne możliwości nielegalnego zarobku. Cyberprzestępcy mogą prowadzić także inne działania:

- Promocję aplikacji - niektórzy deweloperzy są gotowi zapłacić za promocję, by uzyskać lepszą pozycję w rankingach App Store. Ponieważ do tego rankingu uwzględnia się liczbę zainstalowanych aplikacji, złodzieje mogą łatwo wymusić instalację aplikacji z użyciem kradzionego uwierzytelnienia, by wypromować aplikację. Te ataki już miały miejsce, gdyż ofiary KeyRaidera zauważyły instalacje podejrzanych aplikacji w historii swoich zakupów.

- Kradzież pieniędzy - napastnicy mogą kupować płatne aplikacje w sklepie za pomocą kradzionego uwierzytelnienia po to, by uzyskać część pieniędzy płaconych w rzeczywistości przez ofiary. W ten sposób działał koń trojański AppBuyer, w którym deweloperzy dzielili się ukradzionymi pieniędzmi z napastnikami.

- Spam - informacje o prawdziwych użytkownikach kont Apple mogą być sprzedane spamerom. Wysyłanie spamu w wiadomościach SMS było dość kosztowne a obecnie taki proceder jest dość skutecznie blokowany przez operatorów. Spam wysyłany na komunikator iMessage nie wymaga żadnych nakładów i do swojego działania potrzebuje jedynie dostępu do Internetu oraz informacji o Apple ID ofiary. Ten rodzaj spamu stał się bardzo popularny w ciągu ostatnich dwóch lat, obejmując nie tylko iMessage, ale także inne komunikatory mobilne.

- Okup za konto - przejęcie konta Apple umożlwia napastnikowi kontrolowanie wszystkich urządzeń z tym kontem połączonych, a także całych zasobów chmurowych i wszystkich plików użytkownika przechowywanych w usłudze iCloud. Za takie zasoby napastnicy mogą żądać okupu - podobne ataki już miały miejsce, chociaż charakteryzowały się niewielką skalą.

- Odblokowywanie urządzeń - Apple wprowadziło mechanizm, który zabezpiecza przed wyczyszczeniem utraconych lub skradzionych urządzeń. Badacze Palo Alto Networks zauważają, że powstało już zapotrzebowanie na informacje o wybranych kontach, by odblokować skradzione urządzenia Apple

- Inne ataki - zebranie informacji z konta iCloud bardzo pomoże przy atakach socjotechnicznych, innych nadużyciach, a także atakach kierowanych.