Państwo 2.0: Stan i perspektywy cyfrowego bezpieczeństwa Polski

-

- 23.03.2020, godz. 08:12

Mamy już od 2018 roku Krajowy System Cyberbezpieczeństwa oraz zatwierdzoną pod koniec roku 2019 Strategię Cyberbezpieczeństwa RP. Jak wygląda realizacja zaprezentowanych w nich założeń?

Co udało się już zrobić i jakie są dalsze plany dotyczące wdrażania zasad określonych w tych ważnych dla cyberbezpieczeństwa Państwa, administracji, firm i obywateli dokumentach, podczas X jubileuszowej konferencji Computerworld „Państwo 2.0” mówił Robert Kośla, Dyrektor Departamentu Cyberbezpieczeństwa w Ministerstwie Cyfryzacji.

Krajowy System Cyberbezpieczeństwa

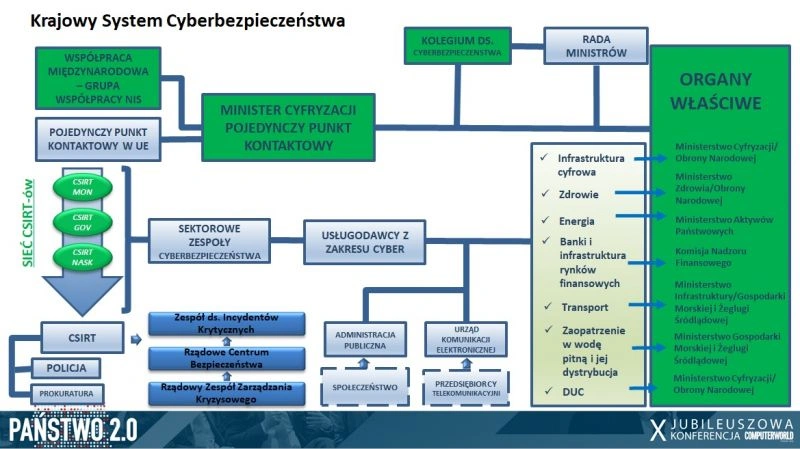

Jeśli spojrzeć na schemat Krajowego Systemu Cyberbezpieczenstwa to ma on bardzo skomplikowaną strukturę. Obejmuje wiele instytucji i organizacji, definiuje zależności między nimi oraz zasady współpracy i wymiany informacji.

Schemat Krajowego Systemu Cyberbezpieczeństwa. Źródło: Ministerstwo Cyfryzacji.

Jednym z jego ważnych zadań w momencie uchwalenia było określenie najważniejszych w Polsce sektorów, w których cyberbezpieczeństwo ma szczególnie duże znaczenie, a także utworzenie zespołów CSIRT (Computer Security Incident Response Team) mających monitorować zagrożenia oraz reagować na incydenty.

„Obecnie zadania te zostały zrealizowane” zapewniał Robert Kośla.

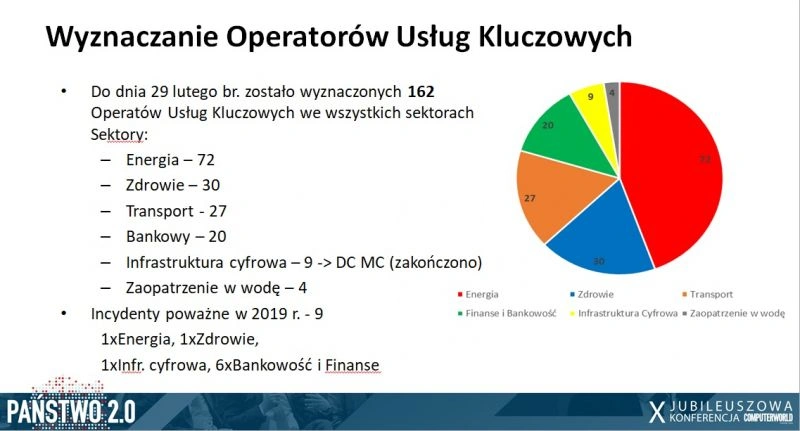

Zostało zdefiniowanych sześć kluczowych dla funkcjonowania państwa sektorów. Są to: energia, zdrowie, transport, banki i finanse, infrastruktura cyfrowa oraz zaopatrzenie w wodę.

Do dnia 29 lutego 2020 roku wyznaczonych zostało 162 Operatów Usług Kluczowych w tych sektorach. Najwięcej, bo 72. w sektorze energetycznym, a najmniej – na razie tylko 4. w sektorze zaopatrzenia w wodę. Można oczekiwać, że wkrótce liczby te się zwiększą.

„Największe zaawansowanie we wdrażaniu rozwiązań technicznych i organizacyjnych w zakresie cyberbezpieczenstwa występuje w sektorach bankowo finansowym oraz energetycznym, ale w pozostałych też dużo się dzieje” zapewniał Robert Kośla.

Operatorzy usług kluczowych w sześciu sektorach uznanych za krytyczne z punktu widzenia bezpieczeństwa Państwa. Źródło: Ministerstwo Cyfryzacji.

W 2019 roku utworzono Kolegium ds. cyberbezpieczeństwa, w skład którego wchodzą przedstawiciele ministerstw najważniejszych z punktu widzenia bezpieczeństwa. Kolegium pełni rolę opiniodawczą dla Rady Ministrów, a jego przewodniczącym jest Prezes Rady Ministrów.

Jeśli chodzi o zespoły CSIRT, to po długich dyskusjach zdecydowano się na utworzenie 3 takich zespołów, a nie jednego, jak sugerowali np. przedstawiciele NIK. „Koncepcja ta na razie dobrze się sprawdza” powiedział Robert Kośla.

Wśród tych zespołów pierwszy, CSIRT MON funkcjonuje w sektorze obronnym.

Drugi, CSIRT GOV, działa w sektorze administracji rządowej (to zadanie jest realizowane przez ABW). Zespół ten zajmuje się m.in. przedstawianiem rządowi okresowych raportów informujących co w dziedzinie bezpieczeństwa dzieje się w administracji, ale też cotygodniowych o trendach ataków i ich źródłach, dzięki czemu można lepiej przystosowywać się do pojawiających się zagrożeń. Zespół ten odpowiada również za monitorowanie infrastruktury krytycznej czyli tych podmiotów które nie należą do administracji rządowej, ale zostały uznane za mające kluczowe znaczenie według modelu klasyfikacji przyjętego przez Centrum Kryzysowe. To należy zauważyć, że przyjęte wcześniej kryteria tej klasyfikacji będą w najbliższym czasie modyfikowane. Nastąpi odejście od modelu obiektowego – klasyfikowane będą również usługi. Planowane zmiany dotyczą też innych elementów - możliwe będzie podejmowanie działań dotyczących cyberbezpieczeństwa już na etapie projektowania systemu - dotychczas infrastruktura zostawała uznana za krytyczną dopiero, gdy została zbudowana.

Skróty CSIRT (Computer Security Incident Response Team) oraz CERT (Computer Emergency Response Team) są właściwie synonimami. Ten pierwszy został jednak przyjęty w dokumentach Krajowego Systemu Cyberbezpieczeństwa jako obowiązujący dla tego typu zespołów.

Trzeci zespół to CSIRT NASK (CERT NASK). Historycznie CERT NASK był pierwszym w Polsce zespołem reagowania na zagrożenia w sieci, który powstał już w 1996 roku. Do zadań CERT należy rejestracja, obsługa i klasyfikacja incydentów naruszających bezpieczeństwo sieci, a także prowadzenie badań oraz publikacja raportów na temat bezpieczeństwa w polskim Internecie oraz działalność informacyjna i szkoleniowa. „Trwają obecnie dyskusje nad wprowadzeniem zmian i rozszerzeniem zadań tego zespołu mających zapewnić jego dostosowanie do dyrektyw wydawanych przez Unię Europejską” powiedział Robert Kośla.

W większości są to działania organizacyjne i nikt nie oczekuje skokowego wzrostu poziomu cyberbezpieczeństwa w sektorze prywatnym i publicznym. „Chodzi o to by zainicjować i rozpocząć procesy, które będą podnosiły bezpieczeństwo” powiedział Robert Kośla. Pierwszym krokiem jest zinwentaryzowanie co musimy chronić i przed czym musimy chronić, a dopiero później określenie w jaki sposób.

Obecnie przygotowywany jest pakiet nowelizacji do ustawy o Krajowym Systemie Cyberbezpieczeństwa. Bo od czasu jej uchwalenia dostaliśmy wiele, ponad 400 ciekawych uwag. Większość z nich dotyczy finansowania – na przykład, by jakiś procent PKB został przeznaczony na cyberbezpieczeństwo rządowe i prywatne.

Natomiast organizacja ISSA zaproponowała opracowanie modelu standardowego audytu, bo wiele firm i organizacji ma wątpliwości z jakich usług warto skorzystać. Dokument w tej sprawie został już przygotowany i wkrótce zostanie poddany publicznym konsultacjom – zakłada wprowadzenie standardowej metodologii audytu i szacowania ryzyka.

Strategia Cyberbezpieczeństwa RP

Pod koniec października 2019 roku premier podpisał dokument „Strategia Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2019-2024”. Dokument określa strategiczne cele oraz odpowiednie środki polityczne i regulacyjne, które trzeba zrealizować aby systemy informacyjne, operatorzy usług kluczowych, operatorzy infrastruktury krytycznej, dostawcy usług cyfrowych oraz administracja publiczna były odporne na cyberzagrożenia.

Jest więc strategia, a teraz należy ją wdrożyć. Obecnie przygotowywana jest lista konkretnych działań, które trzeba podjąć by wcielić w życie jej założenia.

Tu pojawiają się pewne problemy dotyczące wskaźników pozwalających na monitorowanie realizacji projektów pod katem oceny stanu ich zaawansowania oraz niezbędnego czasu i finansowania. „Apeluję do państwa: szukamy inspiracji i definicji dobrych praktyk w zakresie przygotowania wskaźników do monitorowania postępów w zakresie działań dotyczących bezpieczeństwa” zwrócił się Robert Kośla do uczestników konferencji Państwo 2.0.

„Bo patrzyliśmy co robią największe na rynku firmy konsultingowe i pytaliśmy jak jest to realizowane w innych państwach. Okazało się, że jest z tym słabo. Większość strategii narodowych w Europie nie ma i nie korzysta z takich wskaźników” wyjaśnił Robert Kośla.

Oprócz tego jesteśmy na przełomie wdrożenia i odbioru NPC - Narodowej Platformy Cyberbezpieczeństwa. Jest to sieć do wymiany informacji o zagrożeniach, rekomendacjach itp. z operatorami usług kluczowych, usług cyfrowych oraz firmami które dobrowolnie przystąpią do tego systemu. Zgodnie z ustawą Minister Cyfryzacji jest zobowiązany do jego uruchomienia do 1 stycznia 2021 roku. „Namawiamy wszystkich do udziału w tym systemie, bo im więcej danych do niego będzie wpływać i zostanie skorelowanych tym będzie on bardziej efektywnie działał” zachęcał Robert Kośla.

Praktyczne inicjatywy

„Karol Okoński, który był pierwszym pełnomocnikiem rządu ds. cybebezpieczeństwa prowadzi obecnie intensywne prace w zakresie koordynacji zespołów CSIRT poziomu krajowego. Zainicjował on projekt przeprowadzenia ćwiczeń na poziomie strategicznym i technicznym, Obecnie jesteśmy zaawansowani w ich przygotowywaniu. W ćwiczeniach udział wezmą zespoły CSIRT, organizacje z różnych sektorów, a także organy ścigania. Chcemy sprawdzić procedury przekazywania informacji o zgłaszanych incydentach” powiedział Robert Kośla.

W ciągu ostatniego roku, w systemach o kluczowym znaczeniu odnotowano 9 incydentów uznanych za poważne. Ale tu widać problem dotyczący klasyfikacji incydentów nie tylko w Polsce, ale również na poziomie europejskim. W jednych krajach taki sam incydent jest uznawany za poważny, a w innych nie. Dlatego trzeba przeanalizować klasyfikację i uzgodnić, które incydenty należy uznać za istotne, poważne lub o znaczeniu krytycznym.

Uważamy, że należy odejść od modelu silosowego w kwestii w raportowania incydentów i Komisja Europejska już przyznała nam rację. Bo dotychczas różne dyrektywy, jak kodeks dla firm telekomunikacyjnych, przepisy dotyczące zarządzania tożsamością, RODO, dyrektywa NIST, dyrektywa dotycząca urządzeń medycznych itp. określały oddzielne, własne ścieżki raportowania incydentów. Warto to ujednolicić by w każdej branży obowiązywały podobne zasady.

Poza samą strategią Ministerstwo Cyfryzacji zajmuje się również szkoleniami, bo w działaniach mających na celu podniesienie poziomu cyberbezpieczeństwa ważnym elementem jest zwiększenie świadomości i kompetencji ludzi.

Zorganizowana została m.in. seria warsztatów dla Ministerstwa Zdrowia, która objęła 5 województw. Na razie były one organizowane lokalnie, ale nie jest to formuła skalowalna. Dlatego na platformie gov.pl przygotowany został system e-learningowy działający na bazie rozwiązań wykorzystywanych już do szkolenia urzędników. Obecnie wymaga on tylko przetestowania.

Rozwijana jest też baza wiedzy o cyberbezpieczeństwie dostępna na platformie Gov.pl. We współpracy z dostawcami opracowane są poradniki dotyczące konfiguracji systemów, sprzętu, oprogramowania, sieci, usług itd. pod kątem zapewnienia odpowiedniego poziomu bezpieczeństwa.