Obrona przed atakami Distributed Denial of Service - najlepsze praktyki

-

- NetWorld,

- 31.03.2008, godz. 20:25

Narzędzia podstawowe

Aby zatrzymać atak - trzeba posiadać możliwość wykrycia go, lub wręcz jeszcze lepiej - zaobserwowania symptomów jego zbliżania się. Tradycyjną metodą na wykrywanie wszelkiego rodzaju anomalii - a atak DDoS jest zwykle bardzo widoczną anomalią w ruchu sieciowym - jest obserwowanie ruchu na interfejsach urządzeń, obciążenia procesorów w chronionych serwerach za pomocą protokołu SNMP. Wykrycie nagłego wzrostu ruchu jest proste, ale niestety zbyt wolne - domyślne odczytywanie liczników co minutę czy pięć może dostarczyć informacji o ataku już po jego rozwinięciu, bo - jak pokazują praktyki ataków DDoS - wzrost ruchu następuje zwykle najgwałtowniej w ciągu kilkunastu sekund, by nabierać na sile przez kolejne minuty i czasami godziny.

Do analizy wszelkiego rodzaju anomalii dostępne są setki wręcz mechanizmów i narzędzi, których należy jedynie odpowiednio użyć, by jak najlepiej wykorzystać je w monitoringu i ochronie swojej sieci. Oczywiście dobry system monitoringu powinien łączyć analizę różnego rodzaju komunikatów - pochodzących z sieci, hostów czy wręcz użytkowników (dzięki zaawansowaniu w technologiach oprogramowania klasy host FW i IPS).

Zobacz również:

- Ministerstwo Cyfryzacji ostrzega przed rosnącym zagrożeniem atakami DDoS

- Wbudowana słabość protokołu HTTP/2 wykorzystana do masowych ataków DDoS

- 12 norweskich ministerstw ofiarą hakerów

Z punktu widzenia sieci, tradycyjne metody monitoringu obejmują wykorzystanie protokołu SNMP do zbierania różnego rodzaju informacji o pracy urządzeń - obciążeniu interfejsów ruchem, obciążeniu CPU i pamięci procesorów sieciowych i kart liniowych. Tak jak jednak wcześniej wspomniałem, wykorzystanie SNMP skazuje nas z reguły na odczytywanie informacji w najlepszym wypadku co minutę lub pięć (oczywiście w większości przypadków nic nie szkodzi, by informacje odczytywać częściej, ale z reguły robi się to bardzo rzadko).

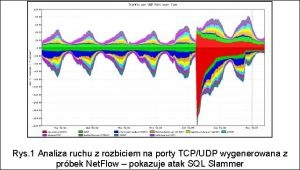

Lepszym i tradycyjnie używanym w ogromnej większości sieci dostawców usług mechanizmem jest NetFlow - opatentowany przez Cisco (choć dostępny w ogromnej ilości wolnych implementacji) mechanizm eksportu informacji o ruchu sieciowym przez routery. Dla każdej sesji (identyfikowanej jako połączenie pomiędzy konkretną parą adresów IP i portów TCP/UDP, ze śledzeniem sesji TCP oraz określonym czasem wygaśnięcia dla sesji UDP) router zbiera rekord informacji podsumowującej i wysyła ją do kolektora. Informacje te w zależności od wersji zawierają czas trwania sesji, ilość przesłanych pakietów i bajtów, źródłowy i docelowy adres IP (oraz informacje dla warstwy czwartej, ewentualnie od wersji 9 wybrane informacje o warstwie drugiej), źródłowy i docelowy numer systemu autonomicznego (jeśli router ma informacje pozwalające wypełnić te pola).

Możliwe jest również eksportowanie informacji od razu zagregowanych - zależy to już od potrzeb administratora. Kolektor zbiera rekordy (zwykle przechowuje je w relacyjnej bazie danych) i pozwala na generowanie rozmaitego rodzaju raportów na ich podstawie. To otwiera pole do wszelkiego rodzaju zestawień i podsumowań powstałych w czasie rzeczywistym - od listy hostów generujących najwięcej ruchu, do zestawień relacji ruchowych (z kim wymieniamy najwięcej ruchu), czy ilości krótkich sesji pochodzących z konkretnych "podejrzanych" sieci (najbanalniejszy atak DDoS polega właśnie na wysyłaniu krótkich pakietów - np. TCP SYN w dużych ilościach).

Mechanizmem uzupełniającym tego typu analizy jest mechanizm sFlow, implementowany na części przełączników sieciowych - zbiera potencjalnie nawet więcej informacji niż NetFlow w wersjach 1/3/5 (choć większość implementacji sprzętowych nie implementuje większej części funkcjonalności opisywanej w RFC3176, a wbudowane próbkowanie powoduje, że dokładność podawanych danych waha się raczej w okolicach 25-30% vs 80-90% podawanych przez NetFlow). Jeśli jednak mamy urządzenia pozwalające na eksport informacji tylko w tym formacie - należy je dołączyć do stale analizowanych w ramach monitoringu bezpieczeństwa sieci.

Oczywiście warunkiem pomyślnego wykorzystania zbieranych informacji jest kolektor i system pozwalający realizować odpowiednie do naszych potrzeb raporty - do protokołu NetFlow dostępne są zarówno wolne kolektory takie jak cflowd, flow-tools, ntop, jak i komercyjne, wychodzące dalej w stronę analiz i nawet wizualizacji ścieżki ataku - m.in. Fluke, Arbor Networks czy Cisco MARS. Wiele organizacji tworzy jednak na swoje, nierzadko bardzo specyficzne potrzeby, własne rozwiązania, oparte na doświadczeniu osób mających największą wiedzę w firmie.