Niełatwa ochrona systemów UC

-

- Patryk Królikowski,

- 14.09.2009

To, że ataki DoS zdominowały zagrożenia nie oznacza, że podsłuchiwanie zniknęło z listy. Liczne przykłady pokazują, iż podsłuchanie źle zabezpieczonej sieci VoIP nie jest trudne. Przykładem narzędzia, które można wykorzystać do tego celu jest UCSniff (ucsniff.sourceforge.net). Jak piszą jego twórcy, zostało ono stworzone po to, aby pokazać, jak łatwo podsłuchać rozmowę (w której głos kodowany jest z wykorzystaniem kodeków G.711 i G.722), czy przechwycić wideokonferencję. Narzędzie to możemy uruchomić w zasadzie na dowolnym laptopie. UCSniff może pracować w dwóch trybach - monitoringu oraz MITM. W trybie monitoringu UCSniff zachowuje się jak zwykły sniffer. Prawdziwe możliwości ujawnia jednak dopiero tryb MITM. Po wpięciu w testowaną sieć, następuje atak VLAN Hopping, który również został ujęty na liście laboratoriów Viper największych słabości sieci VoIP. Atak ten polega na wyszukiwaniu VLAN-ów obsługujących ruch VoIP, a następnie przez spreparowanie odpowiednich pakietów (np. CDP czy LLDP-MED), podszywanie się pod telefon IP. Po odnalezieniu identyfikatora VLAN-u można uzyskać do niego dostęp. Funkcjonalność ta znana była z innego popularnego narzędzia VoIP Hopper - voiphopper.sourceforge.net. Następnie przeprowadzany jest ARP spoofing - wskutek czego ruch VoIP zaczyna płynąć przez laptopa atakującego. Potem można rozpocząć podsłuchiwanie. Jeżeli chcemy wydobyć firmową książkę telefoniczną, a nie chcemy używać kombajnu UCSniff, to jego twórcy udostępniają również dedykowane narzędzie do tego celu - ACE (Automated Corporate Enumerator).

To, rzecz jasna, nie jedyne narzędzie. Jest jeszcze np. Oreka (oreka.sourceforge.net) do przechwytywania rozmów VoIP lub trochę starszy VoIPong (www.enderunix.org/voipong/), wykrywający i nagrywający konwersacje VoIP. Do tego dochodzą bardziej uniwersalne aplikacje, takie jak kombajn Cain & Abel, Scapy, generator pakietów Mausezahn czy generator ataków sieciowych Yersinia, które wyposażono w pewne funkcje przydatne w świecie VoIP/IM (np. możliwość manipulacji pakietami CDP).

Doczesne miejsce na liście zajmuje ciągle niedoceniany Vishing (VoIP Phishing). Przeprowadzenie tego ataku poprzedzone jest najczęściej wcześniejszym podszyciem się pod ID dzwoniącego (ID spoofing). A nie jest to zadanie trudne. Znowu możemy posłużyć się darmowymi narzędziami, jak chociażby popularną centralką Asterisk. Ponadto możliwe jest jeszcze wykupienie usługi spoofingu (np. www.spoofcard.com, spooftel.com).

Ataków bez liku…

Wymienione ataki, oczywiście, nie wypełniają listy niebezpieczeństw. VoIP-owi towarzyszy wiele innych zagrożeń.

Coraz głośniej mówi się również o zagrożeniu wyciekiem danych, będącym rezultatem nie tylko podsłuchu komunikacji VoIP i wykradania skrzynek głosowych, lecz także ruchu IM. Obawę tę potwierdzają badania przeprowadzone w 2008 r. przez firmę FaceTime. Według nich 48% ankietowanych uznało wyciek informacji za jedno z głównych zagrożeń związanych z UC.

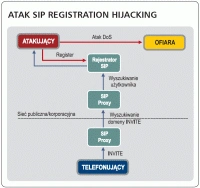

Atak SIP Registration Hijacking