NieBEZPIECZNY WLAN

-

- Paweł Szczepaniak,

- 01.12.2002

Bezprzewodowy IPSec

IPSec i sieci bezprzewodowe

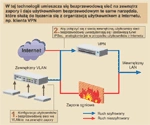

Strategia jest następująca - umieścić bezprzewodową sieć za na zewnątrz zapory ogniowej i dać użytkownikom bezprzewodowym te same narzędzia, które służą do łączenia się z organizacją klientom z Internetu, np. oprogramowanie klienta VPN. Dodatkowa zaleta tego rozwiązania: w firmach, gdzie dostęp do sieci wewnętrznej za pomocą VPN jest powszechnie stosowany, nie trzeba instalować użytkownikom dodatkowego oprogramowania, które będą wykorzystywać w sieci bezprzewodowej, ponieważ znajduje się już ono na ich komputerach.

Podstawowa różnica pomiędzy technikami 802.1x a IPSec polega na tym, że 802.1x jest systemem uwierzytelniania w warstwie łącza, a IPSec działa w warstwie sieci. W przypadku IPSec oznacza to, że każdy, kto chce wykorzystywać bezprzewodową sieć bez dostępu do sieci wewnętrznej, może to robić bez żadnych utrudnień. Tylko w przypadku, jeśli pakiet będzie chciał opuścić bezprzewodową sieć, brama IPSec zablokuje dostęp. Poza tym IPSec umożliwia wykorzystanie tylko protokołu IP. Jeśli konieczne jest wykorzystanie IP multicast albo protokołów IPX lub Appletalk, IPSec nie jest właściwym rozwiązaniem.

Bezpieczeństwo oparte na przeglądarce

Dla wielu firm bezpieczeństwo sprowadza się bardziej do kontroli dostępu do sieci niż do ochrony prywatności. W takim przypadku protokoły w rodzaju WEP stają się mało przydatne i może być zastosowane uwierzytelnianie oparte na przeglądarce (browser based security).

W uwierzytelnianiu za pomocą przeglądarki użytkownik musi wprowadzić login i hasło (albo przeprowadzić autoryzację inną metodą, np.: przez token czy biometrię) na szyfrowanej stronie, przed połączeniem z siecią. Producentem takiego systemu uwierzytelniania jest na przykład firma Vernier Networks.

Dodatkową funkcją tego oprogramowania jest możliwość korzystania z techniki 802.1x sniffing. Menedżer dostępu, który ustala dostęp do sieci wewnętrznej, znajduje się pomiędzy punktem dostępowym a resztą świata. Istotą tego rozwiązania jest możliwość współpracy z klientami 802.1x i klientami nie obsługującymi tego standardu. Użytkownicy bez klientów 802.1x będą musieli dokonać uwierzytelniania w oknie przeglądarki i zostaną podłączeni do odpowiedniego VLAN dla gości. Użytkownicy 802.1x są przypisani do sieci wewnętrznej i nie jest od nich wymagane uwierzytelnianie w oknie przeglądarki.

Podsumowanie

Plusy i minusy strategii ochrony sieci bezprzewodowych