Najpopularniejsze przyczyny wycieków danych z organizacji

-

- 06.12.2022, godz. 06:10

Jakie są najsłabsze ogniwa organizacji, które przyczyniają się do wycieków danych? Nad jakimi elementami warto pracować, aby uniknąć ataków?

W dzisiejszych czasach nagłówki informujące o atakach na największe organizacje na świecie nie wywołują już poruszenia. Naruszenia danych niestety stały się elementem życia codziennego. Wraz z wzrostem tempa cyfryzacji, pojawieniem się smartfonów oraz usług chmurowych wzrosło ryzyko utraty danych osobistych w związku z ich przejęciem przez osoby trzecie.

Jakie są najpopularniejsze przyczyn udanych ataków cybernetycznych?

Źródło: Sigmund / Unsplash

Bardzo często informuje się o atakach cybernetycznych, ale nie poświęca się odpowiedniej troski na zbadanie przyczyn, które pozwoliły wywołać i przeprowadzić udany atak. Przeważnie okazuje się bowiem, że brak odpowiednich zabezpieczeń oraz nasze przyzwyczajenia znacząco osłabiają odporność cybernetyczną organizacji lub systemów, z którymi pracujemy.

Zobacz również:

- Antydron w usłudze - nowy sposób na zabezpieczenie infrastruktury krytycznej

- Grupy ransomware - ich metody i narzędzia

- Hakerzy twierdzą, że przejęli 1,1 TB wiadomości z Disney

Jakie są najczęstsze przyczyny udanych ataków cybernetycznych przeprowadzanych na organizacje w ciągu ostatnich miesięcy?

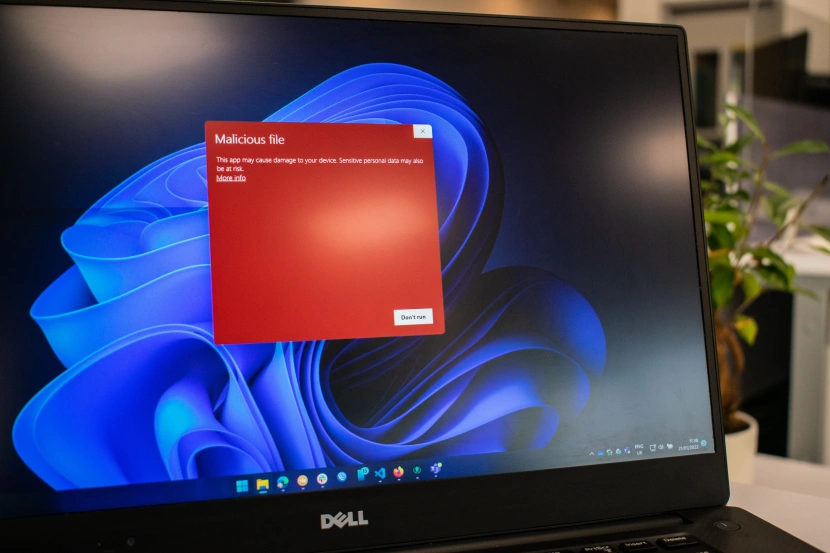

Malware

Pojęcie malware nie posiada jednoznacznej definicji. Obejmuje ono różnego rodzaju niebezpieczne programy - ransomware, klasyczne trojany czy oprogramowanie typu spyware. Elementem spajającym wszystkie ataki typu malware jest obecność złośliwego oprogramowania, które trafiło na urządzenie końcowe. W zależności od rodzaju ataku złośliwe oprogramowanie może prowadzić do naruszenia danych, zaszyfrowania danych znajdujących się na komputerze/smartfonie w celu wyłudzenia okupu w zamian za klucz deszyfrujący lub po prostu kradzieży danych na użytek własny, sprzedaż lub w celu upublicznienia ich w sieci.

Malware najczęściej instalowane jest przez pracowników

Źródło: Ed Hardie / Unsplash

Bardzo często ataki przeprowadzane z wykorzystanie malware mają na celu zastraszyć ofiarę i doprowadzić do wyłudzenia okupu w celu za odzyskanie skradzionych informacji.

Oprogramowanie typu malware najczęściej dystrybuowane jest z wykorzystaniem złośliwych linków (np. w wiadomościach tekstowych), załączników do wiadomości e-mail oraz plików znajdujących się na zewnętrznych nośnikach pamięci.

Aktualnie malware najczęściej dystrybuowane jest z wykorzystaniem socjotechnik jako załączniki do wiadomości e-mail.

Ataki socjotechniczne

Bardzo często najsłabszym elementem całego systemu zabezpieczeń infrastruktury IT, który wdrożono w organizacji jest człowiek. Cyberprzestępcy jawnie wykorzystują ataki socjotechniczne oparte na inżynierii społecznej, które połączone są z innymi rodzajami ataku - najczęściej phishingiem, w celu osiągnięcia określonego celu.

Ataki socjotechniczne są dostosowane do danego odbiorcy - trafiają w jego czułe punkty np. zainteresowania, problemy lub informacje, którymi nie chce dzielić się ze światem publicznie.

Ataki phishingowe oparte na socjotechnikach bardzo często pisane są z myślą o danym odbiorcy wykorzystując perswazyjny język mający na celu skłonić ofiarę do spełnienia prośby atakującego. Najczęściej ataki tego typu mają za zadanie pozyskać dane do logowania się w danej usłudze sieciowe. Atakujący podszywają się pod dostawcę usług kopiując jego stronę na bardzo podobną domenę różniącą się np. literami - tzw. czeski błąd.

W momencie gdy ofiara wejdzie w dany link i zaloguje się w fałszywej usłudze przekaże dane dostępowe osobie atakującej.

Na poziomie organizacji, udana inżynieria społeczna może prowadzić do ogromnych naruszeń danych, które mogą być niszczące dla firmy. W momencie, gdy organizacji skradziono dane, zarówno jej pracownicy, jak i klienci mogą być narażeni na ryzyko wykorzystania ich prywatnych informacji. Takie działanie niesie za sobą szody finansowe, prawne oraz wizerunkowe.

Słabe hasła poddane recyklingowi

Doskonale wiemy, że pracownicy nie lubią zmian. Wymuszony reset hasła do logowania zazwyczaj pojawia się w najmniej odpowiednim momencie, a użytkownicy są bardzo dobrzy w wymyślaniu bardzo prostych do ogarnięcia lub złamania haseł. Dodatkowo w przypadku braku obecności reguł wykluczających wykorzystanie takich samych haseł szybko okaże się, że pracownicy w kółko korzystają z tego samego hasła z dodatkowymi informacjami.

W organizacjach bardzo często stosuje się takie same hasła w różnych usługach

Źródło: Yura Fresh / Unsplash

Bardzo często identyczne hasło wykorzystywane jest w wielu usługach, co stanowi ogromne ułatwienie dla atakujących.

Bardo ważne jest, aby w organizacjach korzystać z unikatowych haseł zgromadzonych w menedżerze haseł. Odpowiednio dobrana aplikacja pozwala tworzyć mocne i niesłownikowe hasła, a użytkownik nie musi trudzić się zapamiętaniem poszczególnych haseł do danych usług.

Błędy ludzkie

Niestety, ale błędy ludzkie również są jedną z najczęstszych przyczyn naruszenia danych. Czasami zdarza się, że za atak odpowiedzialny jest błąd lub luka systemowa, ale dużo bardziej prawdopodobne jest, że został wywołany przez błąd ludzki. Z raportu Data Brech Investigations Report 2022 wynika, że 82% naruszeń danych wiąże się z wykorzystaniem czynnika ludzkiego.

Błędy ludzkie sprzyjają atakom cybernetycznym

Źródło: Campaign Creators / Unsplash

Przykładem błędów ludzkich może być zaniechanie aktualizacji oprogramowania układowego lub niepoprawne zarządzanie uprawnieniami dostępu do poszczególnych elementów systemu teleinformatycznego organizacji.

Niewystarczające zabezpieczenia

Bardzo często zdarza się, że organizacje myślą, że ataki cybernetyczne ich nie dotyczą. Z biegiem lat cyberprzestępcy opracowali setki różnych technik ataku, a niektóre z nich są w stanie ominąć lub pokonać powszechnie stosowane środki bezpieczeństwa. Dlatego tak ważne jest posiadanie różnych warstw zabezpieczeń w celu ochrony danych cyfrowych.

Wielu ekspertów do spraw cyberbezpieczeństwa podkreśla, że obecnie należy być przygotowanym na ataki cybernetyczne i umieć wychodzić z nich obronną ręką zamiast uważać, że atak cybernetyczny nas nie dotyczy.

Do niewystarczających zabezpieczeń na poziomie organizacji możemy zaliczyć brak zunifikowanych polityk bezpieczeństwa na sprzęcie służbowym, brak szyfrowania, przestarzałe oprogramowanie antywirusowe czy nieuregulowana polityka udostępniania uprawnień administracyjnych.

Brak szkoleń z zakresu cyberbezpieczeństwa

Mimo rosnącej liczby cyberataków organizacje w dalszym ciągu nie pokładają odpowiednich zasobów finansowych w szkoleniach pracowników z zakresu bezpieczeństwa cybernetycznego.

Szkolenia z cyberbezpieczeństwa pozwalają znacząco podwyższyć poziom bezpieczeństwa danych w organizacji

Źródło: Christina @ wocintechchat.com / Unsplash

Wiele ataków polega na cenniku ludzkim. Odpowiednie szkolenie pracowników pozwala skutecznie zapobiec wyciekom danych poza organizację.

Niestety w praktyce większość pracowników nie jest odpowiednio wyedukowana w zakresie cyberbezpieczeństwa, przez co są narażeni na oszustwa.