NAC - nie w pełni gotowa, ale pożądana

-

- Józef Muszyński,

- 07.05.2007

W schemacie kontroli wewnątrz sieci, kontrole takie mogą być egzekwowane gdziekolwiek w sieci, pod warunkiem że jest to punkt poza urządzeniami brzegowymi. Urządzenie NAC można włączyć bezpośrednio do sieci lub jako pasywne odgałęzienia przełączników, gdzie zbierane będą informacje związane z uwierzytelnianiem i ochroną punktów końcowych sieci, aby następnie wymuszać odpowiednią politykę kontroli dostępu. Takie urządzenia sprawdzają ruch lub tylko informacje czysto sterujące, które przez nie przechodzą, i sięgają do sieci w celu zmiany konfiguracji mającej na celu egzekwowanie reguł polityki.

NAC na poziomie klienta skupia się na ochronie punktów końcowych sieci, gdzie większą uwagę poświęca się zarządzaniu i kontroli systemów końcowych. Można na przykład na każdym systemie końcowym zainstalować aplikację, która egzekwuje reguły kontroli dostępu do sieci, a także kontrolę dostępu lokalnego, m.in. wyłączanie dostępu bezprzewodowego, jeżeli nie jest używany klient VPN.

Żadna ze struktur NAC reklamowana przez głównych graczy rynku sieciowego nie podpada dokładnie pod jedną z tych trzech kategorii. I tak na przykład strategia Infranet firmy Juniper, producenta zapór ogniowych i urządzeń SSL VPN, jest bardziej zorientowana na kontrolę w rdzeniu sieci, z wyjątkiem sytuacji, gdy jest stosowana wobec użytkowników SSL VPN, w którym to przypadku wygląda raczej na kontrolę brzegową.

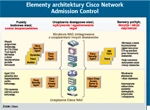

Elementy architektury Cisco Network Admission Control

Istnieją też inne charakterystyki różnicujące podejścia do NAC. Niektórzy dostawcy zakładają, że do oceny bezpieczeństwa punktów końcowych wystarczy jednorazowa kontrola w trakcie podłączania systemu, podczas gdy inni widzą konieczność ciągłego sprawdzania i weryfikowania stanu punktu końcowego. Część dostawców koncentruje się na bezpieczeństwie punktów końcowych (kluczowe uzasadnienie implementacji NAC), inni natomiast skupiają się na uwierzytelnianiu i regułach polityki bezpieczeństwa. Niektóre rozwiązania pracują dobrze w środowiskach, gdzie instalują własne moduły agentów w punktach końcowych, inne próbują objąć swym zasięgiem środowiska "bezagentowe".

Kontrola dostępu do sieci - nowe opcje

Infonetics Research dzieli projekty NAC na trzy komponenty: klienta, który kontroluje urządzenie końcowe, punkty egzekwowania reguł polityki bezpieczeństwa i serwery zaplecza przygotowujące reguły polityk dla punktów egzekwujących. NAC identyfikuje i uwierzytelnia użytkowników oraz maszyny, zapewnia urządzeniom spełnianie wymogów polityki bezpieczeństwa, ustawia reguły polityki w oparciu o status użytkownika i maszyny oraz gwarantuje dostęp do specyficznych zasobów.

Oprócz dobrze znanych architektur NAC proponowanych przez Cisco, Microsoft czy TCG, pojawiają się też nowe opcje. Proponowane są rozwiązania, które zapewniają funkcje NAC poprzez dodanie sprzętu i oprogramowania do istniejących sieci, ale nie wymagają przy tym uaktualniania istniejącej infrastruktury sieciowej, co jest często koniecznością w przypadku innych schematów NAC. Oprogramowanie Dynamic NAC (DNAC) firmy InfoExpress wykorzystuje istniejące serwery i komputery PC jako punkty egzekwowania reguł polityki bezpieczeństwa w sieci. Każde urządzenie końcowe zawiera klienta DNAC, który skanuje je w celu określenia, czy spełnia wymagania bezpieczeństwa (aktualne łatki systemu operacyjnego, aktualne sygnatury wirusów, osobista zapora ogniowa).

Klient DNAC przekazuje raport ze skanowania do serwera polityk DNAC, który udziela pozwolenia na dostęp, jeżeli spełnione są wymagania polityki bezpieczeństwa. Taki dostęp, lub jego odmowa, jest wykonywany przez inną maszynę w danym segmencie sieci - zazwyczaj serwer lub PC - która została wyznaczona w roli egzekutora reguł dostępu. Wykorzystując możliwości klienta DNAC, egzekutor przechwytuje cały ruch z logującej się maszyny, aż do momentu uzyskania z serwera polityk certyfikatu jej poprawności. Wtedy maszyna dopuszczana jest do sieci. Inne rozwiązania NAC używają w charakterze punktów egzekwujących przełączniki lub specjalne urządzenia.

Egzekutor polityki dostępu

Analitycy Infonetics przewidują, że przełączniki sieciowe staną się najpowszechniej używanymi punktami egzekwowania reguł, wykorzystując do tego celu technologię 802.1X. Jednak droga do zagnieżdżenia NAC w przełącznikach może być długa. Użytkownicy w pierwszej kolejności uzupełniać je będą funkcjonalnością z zakresu VoIP czy też zapewniającą większą przepustowość.

Jednym z podejść kontroli dostępu do sieci jest instalowanie urządzeń wymuszających reguły polityki, które określają szczegółowo, co urządzenia uzyskujące dostęp do sieci mogą w niej wykonać.

Takie urządzenia "post-admission NAC" umieszczane są pomiędzy przełącznikami dostępowymi a przełącznikami dystrybuującymi i spełniają funkcje zarówno internetowej zapory ogniowej, jak i systemu zapobiegania włamaniom.

Urządzenia te mogą określać, czy punkt końcowy próbuje dostać się do zasobów, do których nie ma uprawnień i wtedy zablokować im dostęp. Chroni to sieć przed robakami i wirusami, które mogą uszkodzić sieć, a także przed osobami próbującymi uzyskać nieautoryzowany dostęp do zasobów. Klasyczne rozwiązania - "pre-addmission NAC" - rozpoznają stan bezpieczeństwa urządzenia końcowego, w kontekście spełniania wymogów korporacyjnej polityki bezpieczeństwa, i używają tej informacji do określenia, czy może ono uzyskać dostęp do sieci. Część użytkowników preferuje urządzenia post-admission NAC z dwóch zasadniczych powodów.